思科三层交换机基于环形网络的配置方案(初学者的宝典)

Cisco三层交换机网络配置方案

二vlan设置

此处的实验划分了3个vlan,一个服务器组,一个子站的主环形通道,一个子站的备环形通道。如果有多个环形通道,按照文章中的主备环形通道的配置方法增加配置即可。本片文章是以Cisco 3560编写的,配置3750与3560不一样的地方会在每一部分的开头标出,如果没有标出就是两种交换机的配置方法是一样的。如果配置的是3750(或者其他型号的可堆叠Cisco交换机),请先参阅4.6。

2.1 进入配置模式

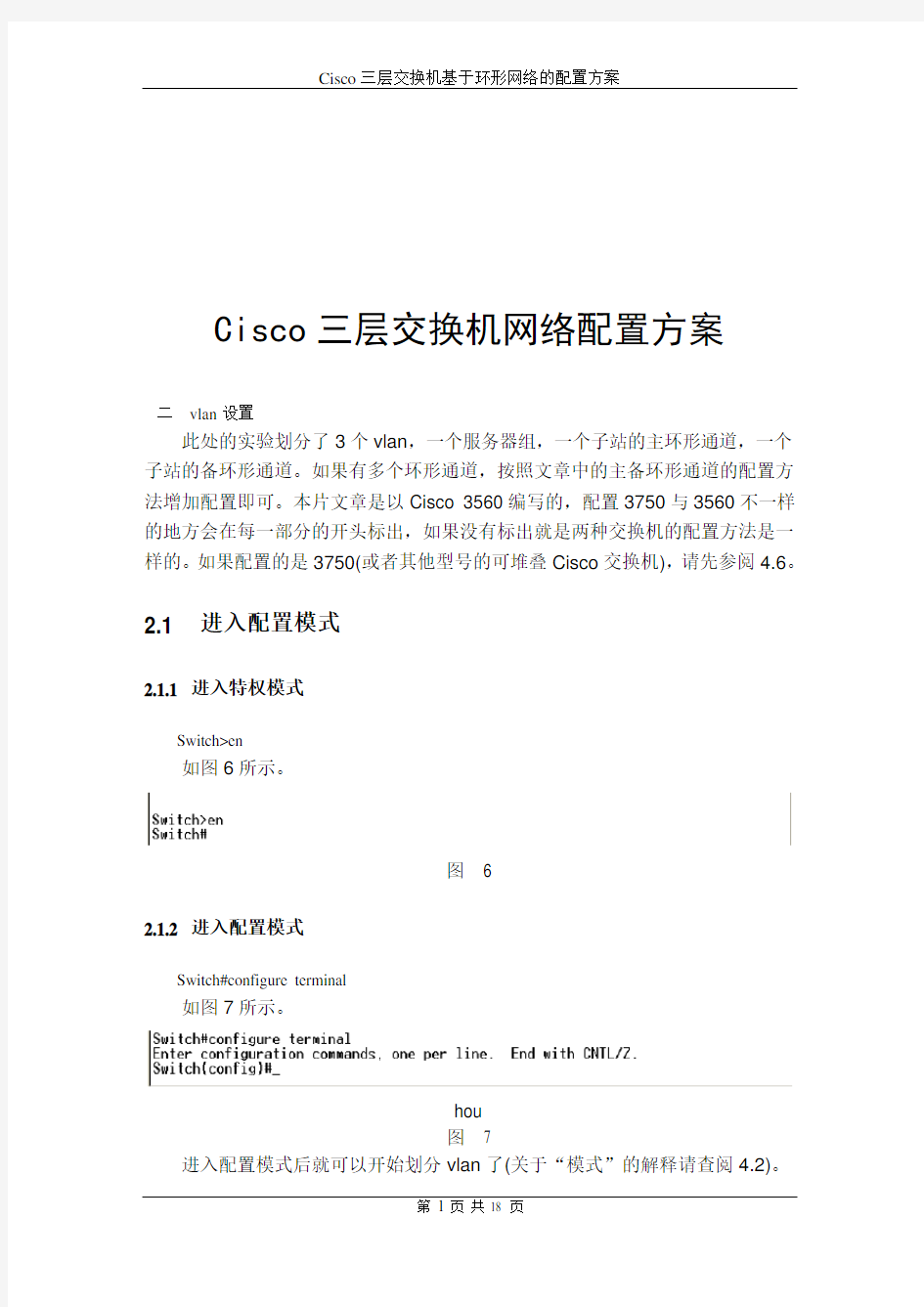

2.1.1 进入特权模式

Switch>en

如图6所示。

图 6

2.1.2 进入配置模式

Switch#configure terminal

如图7所示。

hou

图7

进入配置模式后就可以开始划分vlan了(关于“模式”的解释请查阅4.2)。

2.2 划分vlan

2.2.1 配置交换机的名称

Switch(config)#hostname switch1

如图8所示。

图8

2.2.2 划分3个vlan

switch1(config)#vlan 10 !全局配置模式下进入vlan模式并创建vlan10 switch1(config-vlan)#name commmaster !把vlan10命名为commmaster

switch1(config-vlan)#vlan 20 !vlan模式下创建vlan20

switch1(config-vlan)#name commbak !把vlan20命名为commbak

switch1(config-vlan)#vlan 30 !vlan模式下创建vlan30

switch1(config-vlan)# name server !把vlan30命名为server

switch1na

switch1(config)#

如图9所示。

图9

2.2.3 分配端口

3560端口1的名称是g0/1,3750堆叠后交换机1的端口1名称是Gi1/0/1。交换机端口的名字是什么可在特权模式(即switch1#)下用sh vlan brief查看。

2.2.3中的命令是在3560下做的测试。gi1/0/21-22

switch1(config)#interface range g0/1-2 !进入一组端口g0/1-2

switch1(config-if-range)#switchport mode access !配置这组端口的模式为接入模式(可省略)

switch1(config-if-range)#switchport access vlan 10 !把该组端口接入到vlan10

switch1(config-if-range)#interface range g0/23-24 !同上

switch1(config-if-range)#switchport mode access

switch1(config-if-range)#switchport access vlan 20

switch1(config-if-range)#interface range g0/13-14

switch1(config-if-range)#switchport mode access

switch1(config-if-range)#switchport access vlan 30

switch1(config-if-range)#exit

switch1(config)# !退回到全局配置模式

如图10所示。

图10

备注:如果想把交换机的g0/1端口分配给多个vlan,比如分给配vlan 10,vlan 20,valn 30,那么必须将g0/1端口设置为trunk。

步骤解析

1、switch1(config)#interface range g0/1 !是进入要分配的端口

2、switchport trunk encapsulation dot1q !是将gi1/0/11封装成trunk,必须先封装;

3、switchport mode trunk !是将g0/1端口模式改为trunk模式

4、switchport trunk allowed vlan 10,20,30 !是指将g0/1端口同时分配给vlan 10,vlan 20,

vlan30

这时,这g0/1端口,可以供vlan 10,vlan 20,vlan30三个网段同时使用了。回到“特权模式”可用show run可进行全局配置查看

扩展:switchport为交换接口

No switchport 即为非交换接口

2.3.4 设置网关

为每个vlan设置网关,划分网段。子站RTU或者主站计算机配置上所属vlan 的子网IP、网关,启动路由后即可进行主站与子站之间的通信。

switch1(config)#interface vlan 10 !进入SVI端口vlan 10(关于“SVI”,请查阅4.3) 如果给端口分配IP,进入端口int gi0/1;改变端口模式no switchport;然后可配置IP。

switch1(config-if)#ip address 10.202.31.1 255.255.255.0 !设置vlan 10的端口网关、子网掩码

switch1(config-if)#no shutdown !将该端口激活

switch1(config-if)#interface vlan 20 !同上

switch1(config-if)#ip address 10.202.32.1 255.255.255.0

switch1(config-if)#no shutdown

switch1(config-if)#interface vlan 30

switch1(config-if)#ip address 192.168.1.1 255.255.255.0

switch1(config-if)#no shutdown

switch1(config-if)#exit !退回到全局配置模式

switch1(config)#ip routing !启动路由功能

Switch1(config)#

如图11所示。

图11

2.3.5 设置ACL

公司项目的需求:各个子站之间不能相互访问,主站与各个子站之间可以相互访问。那么这就需要设置访问控制列表(Access Control List)。

为vlan 10 设置访问控制列表,vlan 10里的RTU只允许与192.168.1.0(即服务器组的主机)网段的主机通信。

switch1(config)#access-list 110 permit ip 10.202.31.0 0.0.0.255 10.10.1.0 0.0.0.255

!10.202.31.0是源地址网段,192 .168.1.0是目的地址网段。0.0.0.255是反向掩码,是掩码的取反。access-list 107 permit ip 10.202.107.0 0.0.0.255 10.10.1.0 0.0.0.255

switch1(config)#access-list 110 deny ip 10.202.31.0 0.0.0.255 any

switch1(config)#interface vlan 10 (如果接入端口,则int gi0/1)

swith1(config-if)#ip access-group 110 in

switch1(config-if)#exit

switch1(config)#

同上,为vlan 20 设置访问控制列表。

switch1(config)#access-list 120 permit ip 10.202.32.0 0.0.0.255 192.168.1.0 0.0.0.255

switch1(config)#access-list 120 deny ip 10.202.32.0 0.0.0.255 any

switch1(config)#interface vlan 20

swith1(config-if)#ip access-group 120 in

switch1(config-if)#exit

switch1(config)#exit

switch1#

访问控列表的序号取值的范围查阅4.4。

vlan之间的通信默认都是允许的,服务器组(位于vlan 30中)需要允许各子站访问,所以不需要为vlan 30设置访问控制列表。对vlan 10、vlan20的设置如图12所示。

图12

最后需要对做的配置信息保存。

switch1#write

保存配置,在没输入该命令,Cisco设备是不保存配置的,如果设备重启,期间所做的配置将不会生效。如图13。

图13

至此对vlan的设置已经完成。如果配置过程中,由于某种原因需要删除,以重新配置请参阅4.5。

如果遇到:server可以拼通自己的网关(如只能拼通自己192.168.1.1,其余子站拼不通),而其余子站VLAN也不可用(拼不通自己网关),说明ACL 设置有问题,删除之前的ACL,重新设置。

2.3 显示设置的效果

2.3.1 显示vlan

switch1#show vlan brief

如图14示。

图14

2.3.2 显示路由

switch1#show ip route

如图15所示。(交换机端口接设备后,才会显示对应VLAN的路由)

图15

2.3.3 显示访问控制列表

switch1#show access-list

如图16所示。

图16

2.3.4显示全局配置

show run

可查看所有配置,包括trunk.

三测试

准备一台三层交换机,两个傻瓜交换机(即不可配置的两层交换机),3台计算机,网线7根。

在交换机上,服务器组(vlan 30)的端口有13、14,选择一根网线、一台计算机。网线一端插入交换机的13(或14)端口,一端插入一台计算机A(计算机的ip:192.168.1.2,子网掩码255.255.255.0,网关192.168.1.1)。

主环形通道(即vlan 10)的端口有1、2,选择3根网线、一个傻瓜交换机、一台计算机。两根网线的一端分别插入交换机的端口1、端口2,另外一端分别插到傻瓜交换机上。选择一根网线,一端插入傻瓜交换机,另一端插入计算机B(计算机的ip:10.202.31.2,子网掩码:255.255.255.0,网关:10.202.31.1)。

备环形通道(即vlan 20)的端口有23、24,选择3根网线、一个傻瓜交换机、

一台计算机。两根网线的一端分别插入端口23、端口24,另外一端插到傻瓜交换机上。另一根网线一端插入傻瓜交换机,其余一端插入计算机C(计算机ip:10.202.32.1,子网掩码:255.255.255.0,网关:10.202.32.1)。

3.1 在服务器上ping子站

ping计算机B,如图17所示。

图17

ping计算机C,如图18所示。

图18

3.2 vlan 10 ping 其余两台计算机

ping计算机A,如图19。

图19 ping计算机C,如图20。

图20

3.3 vlan 20 ping其余两台计算机

ping 计算机A,如图21。

图21 ping 计算机B,如图22。

图22

按照此文档中写的命令一步一步操作三层交换机,实验结果表明:环形通道vlan的设置已经完成。

四补充

4.1 其他方法登陆配置界面

4.1.1 终端软件

超级终端win7上已经不再带有,如果在win7上使用超级终端,有以下办法:

1) 可以拷贝出别的XP系统中C:\Program Files\Windows NT文件夹下的htrn_jis.dll和hypertrm.exe文件,然后直接双击hypertrm.exe就会出现超级终端。

2) win7自带的powershell也可以用(本次实验过程中未测试)。

3) 使用SecureCRT第三方工具(此第三方在任何windowns操作系统下都可使用)。找了一个破解版SecureCRT软件,解压后有一个文件“下载基地软件使用说明-绿色篇https://www.wendangku.net/doc/2517631596.html,&https://www.wendangku.net/doc/2517631596.html,.txt”,此文件有注册码。安装好后,双击SecureCRT.EXE文件出现如图23,参数的配置如图23所示。

图23

点击“连接”,此时如果三层交换机已经启动了,输入“回车”就会出现图24。然后就可以进行正常的配置了。

图24

4.1.2 远程登录

交换机的首次配置是需要用console口进行配置的,但是在交换机正常运行的过程中,可能需要对交换机进行远程管理,这就要用到telnet(使用telnet远程管理的命令行与使用console口配置一样)。为了远程管理的安全,需要配置远程登录密码,进入特权用户的密码。如图25。

Switch1>enable

Switch1#configure terminal

Switch1(config)#line vty 0 !进入线程模式,允许一个线程远程登录

Switch1(config)#login !允许登录

Switch1(config)#password cisco !配置远程登录明文密码“cisco”

Switch1(config)#enable password 0 cisco !配置enable的密码“cisco”

Switch1(config)#exit

Switch1#write

图25

此时在计算机的cmd窗口中输入:telnet + 一个交换机端口的ip(前面的VLAN口即可),此台计算机与交换机的端口ip应在同一个网段。就可出现图26。

图26

4.1.3 web登陆

Web登陆也需要设置enable的密码,如果没有设置,请设置(怎么设置请查看4.1.2)。用console登陆或者telnet登陆交换机作如下设置:

swith1(config)#username cisco privilege 15 password 0 cisco !用户名是cisco,权限是15(管理员权限),密码是cisco(0的意思是设置的密码是明文,使用show run | include username 在特权模式下可以看到密码)。

switch1(config)#ip http server !启动http服务

switch1(config)#ip http secure-server !启动https服务

switch1(config)#ip http path flash: !设置网页存放的位置

找一台笔记本和一根网线,网线插入一个配置有ip的交换机的网口上和笔记本上(笔记本与此交换机端口ip在同一个网段上)。在笔记本的浏览器里输入ip(此处是192.168.11.1)就可出现如图27。一般不使用web对交换机做配置,还是用命令通过console口做交换机的配置。

图27

4.2 模式

1) Switch> 一般用户模式,开机自检后“回车”自动进入。此模式下可查看交换机配置信息,如查看vlan(show vlan)。

2) Switch# 特权模式,在一般用户模式下输入enable就可进入。此模式下可配置系统参数,升级IOS(Internet Operating System,三层交换机的操作系统)软件,备份配置文件。

3) Switch(config)# 全局配置模式,在特权模式下输入configure terminal就可进入全局配置模式。Cisco交换机的大部分配置都是在这个模式下进行的。

4.3 SVI

SVI英文全称是Switch Virtual Interface,代表一个交换机端由口构成的vlan(其实就是经常说的vlan接口),以便实现系统中路由和桥接的功能。一个交换机虚拟接口对应一个vlan。

应当为所有vlan配置SVI接口,以便在vlan间路由通信。也就是SVI接口的用途就是为vlan间提供通信路由。

4.4 访问控制列表

根据功能和设备运行协议的不同,ACL有多种类型。常用的基于IP的基本ACL有两种:标准IP ACL和扩展IP ACL。

标准ACL只能过滤IP数据包头中的源IP地址,而扩展ACL可以过滤源IP 地址、目的IP地址、协议(TCP/IP)、端口号等。

ACL的作用如下:

1) 安全控制:允许一些符合匹配规则的数据包通过的同时拒绝另一部分不符

合匹配规则的数据包。

2) 流量过滤:防止一些不必要的数据包通过路由器以提高网络带宽的利用率,如允许E-mail数据流,而阻止Telnet数据流。

3) 数据流标识:当有两条或者两条以上的网络链路时,访问控制列表与路由策略等实现分工,让不同的数据包选择不同的链路。

本文档中使用的扩展IP ACL,扩展ACL的序号从101~199,2001~2699。

4.5 删除已配置信息方法

4.5.1 删除命令

删除命令:在命令行最前面添加no即可。

switch1>en !进入特权模式

switch1#configure terminal !进入全局配置模式

switch1(config)#no access-list 110 !在配置模式下,删除访问控制列表110 switch1(config)#no vlan 10 !在配置模式下,删除vlan 10 删除访问控制列表与vlan没有先后顺序,根据需要删除。

4.5.2 恢复出厂设置

switch1>en

switch#delete vlan.dat !删除vlan的配置文件

switch#write erase !清除配置

switch1#reload !重启

如图28所示。中间过程需要输入的地方,敲回车即可。

(堆叠的交换机,需要两台机器都执行一遍,才能完全恢复出厂)

图28

4.6 堆叠交换机

4.6.1 设置优先级

分别用两条串口线连接到两台3750交换机上,在一台交换机上设置,如图29所示。

Switch>enable !进入特权模式

Switch#configure terminal !进入全局配置模式

Switch(config)#hostname switch1 !为交换机命名

switch1(config)#switch 1 renumber 1 !设置交换机的number

switch1(config)#switch 1 priority 10 !设置交换机的优先级

switch1(config)#exit

switch1#write !保存设置到配置文件

switch1#reload slot 1 !重启交换机1

图29

交换机的权限高,就会被选举为主交换机。在另一台交换机上做类似的设置。

Switch>enable !进入特权模式

Switch#configure terminal !进入全局配置模式

Switch(config)#hostname switch2 !为交换机命名

switch2(config)#switch 1 remumber 2 !设置交换机的number

switch2(config)#switch 2 priority 9 !设置交换机的优先级

switch2(config)#exit

switch2#write !保存设置到配置文件

switch2#reload slot 2 !重启交换机2

4.6.2 连接方式

图30

交换机堆叠后,从逻辑上说,它们属于一个设备。这样,如果你想对这几台交换机进行设置,只要连接到任何一台交换机上,就可看到堆叠后其他交换机。从这句话中也可以得出交换机堆叠的优势:高密度的端口、便于管理。

连接好后就可以用show switch就可以查看到两台3750已经堆叠成功了,优先级高的主用,如图31所示。

图31

接下来就可以按照第二章的步骤对交换机进行设置了。

电源模块的冗余连接,冗余连接后,交换机会把所有电源的能量集中管理分配给各交换机,当一台交换机断电,通过冗余依然可以保持正常运行。(2台即可冗余)

4.7 FTP导入导出running-config

首先需要在电脑上搭建FTP服务器,具体怎么搭建请参阅“搭建FTP服务器”。然后用console登陆或者telnet登陆交换机作如下设置:

switch1(config)#ip ftp username cisco

switch1(config)#ip ftp password cisco

switch1(config)#exit

switch1#copy running-config ftp://192.168.11.143!复制交换中当前的配置到FTP服务器上的目录中,如图32所示。

Swith1#copy ftp://192.168.11.143/switch-confg running-config !复制ftp目录下的switch-confg文件到计算机的运行配置中,如图33所示。

图32

图33

端口查看Show interfaces gi1/0/24 status

no shitchport access vlan 10

4.8 配置思科动态路由链接ospf

switch2#conf t

/进入配置模式/

Enter configuration commands, one per line. End with CNTL/Z.

switch2(config)#router ospf 100

/配置路由,启用路由协议,后面100是ospf进程号

switch2(config-router)#network 10.202.108.0 0.0.0.255 area 1

/把匹配10.202.108.0这个网段的接口加入到area 1,并在匹配的接口加入到OSPF进程中

switch2(config-router)#exit

switch2(config)#exit

switch2#wr

switch2#sh run

同理需要增加10.10.1.0网段和10.202.107.0网段,完成后,配置如下:

router ospf 100

log-adjacency-changes

network 10.10.1.0 0.0.0.255 area 1

network 10.202.107.0 0.0.0.255 area 1

network 10.202.108.0 0.0.0.255 area 1

Ip route 0.0.0.0 0.0.0.0 10.10.20.250 /配置去往路由器的默认路由

上述配置就是将10.10.1.0、10.202.107.0、10.202.108.0所在的端口加入到同一个ospf进程中,动态路由功能就已启用。

注:配置方式是否存在其他功能效果以及是否对既有配置存在影响,由于各个方面的原因没有验证(就现场来看思科运行一周左右对既有配置无影响);

思科3750与路由端口的通信配置,共需4步

第一、划分VLAN

第二、给VLAN划分端口

第三、给VLAN分配网关

第四、配置动态路由ospf

思科三层交换机配置总结

思科交换机的基本配置命令学习 CISCO交换机基本配置:Console端口连接 用户模式hostname# ; 特权模式hostname(config)# ; 全局配置模式hostname(config-if)# ; 交换机口令设置: switch>enable ;进入特权模式 switch#config terminal ;进入全局配置模式 switch(config)#hostname csico ;设置交换机的主机名 switch(config)#enable secret csico1 ;设置特权加密口令 switch(config)#enable password csico8 ;设置特权非密口令 switch(config)#line console 0 ;进入控制台口 switch(config-line)#line vty 0 4 ;进入虚拟终端 switch(config-line)#login ;虚拟终端允许登录 switch(config-line)#password csico6 ;设置虚拟终端登录口令csico6 switch#exit ;返回命令 交换机VLAN创建,删除,端口属性的设置,配置trunk端口,将某端口加入vlan中,配置VTP:switch#vlan database ;进入VLAN设置 switch(vlan)#vlan 2 ;建VLAN 2 switch(vlan)#vlan 3 name vlan3 ;建VLAN 3并命名为vlan3 switch(vlan)#no vlan 2 ;删vlan 2 switch(config)#int f0/1 ;进入端口1 switch(config)#speed ? 查看speed命令的子命令 switch(config)#speed 100 设置该端口速率为100mb/s (10/auto) switch(config)#duplex ? 查看duplex的子命令 switch(config)#duplex full 设置该端口为全双工(auto/half) switch(config)#description TO_PC1 这是该端口描述为TO_PC1 switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为trunk模式(access模式) switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继 switch(config)#vtp domain vtpserver ;设置vtp域名相同 switch(config)#vtp password ;设置发vtp密码 switch(config)#vtp server ;设置vtp服务器模式 switch(config)#vtp client ;设置vtp客户机模式 交换机设置IP地址,默认网关,域名,域名服务器,配置和查看MAC地址表: switch(config)#interface vlan 1 ;进入vlan 1 switch(config-if)#ip address 192.168.1.1 255.255.255.0 ;设置IP地址 switch(config)#ip default-gateway 192.168.1.6 ;设置默认网关 switch(config)#ip domain-name https://www.wendangku.net/doc/2517631596.html, 设置域名 switch(config)#ip name-server 192.168.1.18 设置域名服务器 switch(config)#mac-address-table? 查看mac-address-table的子命令 switch(config)#mac-address-table aging-time 100 设置超时时间为100ms switch(config)#mac-address-table permanent 0000.0c01.bbcc f0/3 加入永久地址在f0/3端口 switch(config)#mac-address-table restricted static 0000.0c02.bbcc f0/6 f0/7 加入静态地址目标端口f0/6源端口f0/7 switch(config)#end

cisco3750三层交换机配置说明

三层交换机可以通过Telnet方式或超级终端方式连上,第一次使用的三层交换机需要进行配置,具体步骤如下: 1)、用Cisco 3750三层交换机自带的一条串行电缆将其Console口与1台维护笔记本的串口(需要知道是Com1还是Com2)相连。 2)在维护笔记本上执行以下操作:“开始→程序→附件→通讯→超级终端”,在“连接描述”对话框的名称一栏中输入“cisco3750”(此名字没有实际意义,可以随便输入),创建一个叫做"cisco3750"的新连接,点击"确定",缺省的使用COM1(根据维护计算机连接的端口选择),在"串口设置"中将波特率改为9600波特,其他参数不变,点击"确定"就可以得到三层交换机的控制台。 3)、设置结束,打开三层交换机电源,就会出现三层交换机的启动信息。这时就可以像在终端一样对三层交换机进行操作了。此时不要进行任何操作,以免破坏三层交换机的启动进程,直到三层交换机出现了: “Copyright (c) 1986-2006 by Cisco Systems, Inc. Compiled Fri 28-Jul-06 08:46 by yenanh” 回车,提示“Would you like to terminate autoinstall? [yes]:”是否要终止自动安装,输入N,进入配置页面: “--- System Configuration Dialog --- Would you like to enter the initial configuration dialog? [yes/no]:” 输入N,选择不需要,提示“Switch>00:14:58: %LINK-5-CHANGED: Interface Vlan1, changed state to administratively down”,出现“switch>”就可以输入命令进行配置。 switch >en(进入特权模式) switch #configure(进入组态模式) switch ( config ) #hostname 3750 (交换机重命名) 3750( config )#Interface vlan 1 (进入vlan1设置) 3750( config-if ) #ip add 171.100.12.1 255.255.255.0(设置vlan1的IP,连接其端口的设备必须以其IP作为网关) 3750( config-if ) #no shutdown (激活vlan1的端口)

网络基础知识培训资料

网络基础知识 .什么是局域网: 局部区域网络( )通常简称为"局域网",缩写为。局域网是结构复杂程度最低的计算机网络。局域网仅是在同一地点上经网络连在一起的一组计算机。局域网通常挨得很近,它是目前应用最广泛的一类网络。通常将具有如下特征的网称为局域网。 )网络所覆盖的地理范围比较小。通常不超过几十公里,甚至只在一幢建筑或一个房间内。 )信息的传输速率比较高,其范围自到,近来已达到。而广域网运行时的传输率一般为、或者、。专用线路也只能达到。 )网络的经营权和管理权属于某个单位。 .什么是广域网: 广域网( , )它是影响广泛的复杂网络系统。 由两个以上的构成,这些间的连接可以穿越*以上的距离。大型的可以由各大洲的许多和组成。最广为人知的就是,它由全球成千上万的和组成。 有时、和间的边界非常不明显,很难确定在何处终止、或在何处开始。但是可以通过四种网络特性通信介质、协议、拓扑以及私有网和公共网间的边界点来确定网络的类型。通信介质是指用来连接计算机和网络的电缆、光纤电缆、无线电波或微波。通常结束在通信介质改变的地方,如从基于电线的电缆转变为光纤。电线电缆的通常通过光纤电缆与其他的连接。 .什么是网桥: 网桥这种设备看上去有点像中继器。它具有单个的输入端口和输出端口。它与中继器的不同之处就在于它能够解析它收发的数据。网桥属于模型的数据链路层;数据链路层能够进行流控制、纠错处理以及地址分配。网桥能够解析它所接受的帧,并能指导如何把数据传送到目的地。特别是它能够读取目标地址信息(),并决定是否向网络的其他段转发(重发)数据包,而且,如果数据包的目标地址与源地址位于同一段,就可以把它过滤掉。当节点通过网桥传输数据时,网桥就会根据已知的地址和它们在网络中的位置建立过滤数据库(也就是人们熟知的转发表)。网桥利用过滤数据库来决定是转发数据包还是把它过滤掉. .什么是网关: 网关不能完全归为一种网络硬件。用概括性的术语来讲,它们应该是能够连接不同网络的软件和硬件的结合产品。特别地,它们可以使用不同的格式、通信协议或结构连接起两个系统。和本章前面讨论的不一样,网关实际上通过重新封装信息以使它们能被另一个系统读取。为了完成这项任务,网关必须能运行在模型的几个层上。网关必须同应用通信,建立和管理会话,传输已经编码的数据,并解析逻辑和物理地址数据。

网络信息安全基础知识培训

网络信息安全基础知识培训 主要内容 网络信息安全知识包括哪些内容 培养良好的上网习惯 如何防范电脑病毒 如何安装杀毒软件 如何防范邮件病毒 如何防止QQ密码被盗 如何清除浏览器中的不明网址 各单位二级站点的安全管理 如何提高操作系统的安全性 基本网络故障排查 网络信息安全知识 包括哪些基本内容 (一)网络安全概述 (二)网络安全协议基础 (三)网络安全编程基础 (四)网络扫描与网络监听 (五)网络入侵 (六)密码学与信息加密 (七)防火墙与入侵检测 (八)网络安全方案设计 (九)安全审计与日志分析 培养良好的上网习惯 1、安装杀毒软件 2、要对安装的杀毒软件进行定期的升级和查杀 3、及时安装系统补丁 4、最好下网并关机 5、尽量少使用BT下载,同时下载项目不要太多 6、不要频繁下载安装免费的新软件 7、玩游戏时,不要使用外挂

8、不要使用黑客软件 9、一旦出现了网络故障,首先从自身查起,扫描本机 如何防范电脑病毒 (一)杜绝传染渠道 病毒的传染主要的两种方式:一是网络,二是软盘与光盘 建议: 1、不使用盗版或来历不明的软件,建议不要使用盗版的杀毒软件 2、写保护所有系统盘,绝不把用户数据写到系统盘上 3、安装真正有效的防毒软件,并经常进行升级 4、对外来程序要使用尽可能多的查毒软件进行检查(包括从硬盘、软盘、局域网、Internet、Email中获得的程序),未经检查的可执行文件不能拷入硬盘,更不能使用 5、尽量不要使用软盘启动计算机 6、一定要将硬盘引导区和主引导扇区备份下来并经常对重要数据进行备份,防患于未然 7、随时注意计算机的各种异常现象 8、对于软盘、光盘传染的病毒,预防的方法就是不要随便打开程序或安装软件、可以先复制到硬盘上,接着用杀毒软件检查一遍,再执行安装或打开命令 9、在使用聊天工具(如QQ、MSN)时,对于一些来历不明的连接不要随意点击;来历不明的文件不要轻易接收 (二)平时的积极预防,定期的查毒,杀毒 (三)发现病毒之后的解决办法 1、在解毒之前,要先备份重要的数据文件 2、启动反病毒软件,并对整个硬盘进行扫描 3、发现病毒后,我们一般应利用反病毒软件清除文件中的病毒,如果可执行文件中的病毒不能被清除,一般应将其删除,然后重新安装相应的应用程序 4、某些病毒在Windows状态下无法完全清除,此时我们应采用事先准备的干净的系统引导盘引导系统,然后在DOS下运行相关杀毒软件进行清除 备注:可以随时随地防护任何病毒反病毒软件是不存在的、随着各种新病毒的不断出现,反病毒软件必须快速升级才能达到杀除病毒的目的、具体来说,我们在对抗病毒时需要的是一种安全策略和一个完善的反病

Cisco3550三层交换机配置与管理

Cisco3550三层交换机配置与管理(实例) 一、3550日常管理命令 (1) 二、密码恢复 (1) 三、VLAN配置 (4) 四、SPAN监听配置 (12) 五、DHCP服务配置 (13) 1. 在3550上配置DHCP服务.. 13 2. C3550配置作为DHCP中继代理.. 15 六、流量控制 (17) 七、策略路由 (19) 一、3550日常管理命令 clear arp-cache清除ARP缓存 arp 192.168.100.22 000a.eb22.c1b5 arpa 绑定MAC和IP sh ip accounting output-packets显示统计信息(当然需要配置统计功能如:ip accounting-transits 3200) 通过IP追查交换机端口:CiscoWorks 2000 LMS网管软件的User tracking可以追查一个IP地址对应的端口。sh mac-address-table address 00e0.9102.afd0 显示这个MAC地址在哪个接口出来的;sh mac-address-table interface Fa0/20显示20端口上的MAC地址,如果只有一个,则可能连接一个电脑,如果有很多个条目,则可以连接一个交换机。sh cdp entry *显示邻居信息; 二、密码恢复 下面步骤也适用于 Cisco 层 2 系列的交换机比如 Catalyst 2900/3500XL,2940,2950/2955和层 3 系列的比如 Catalyst 3550 的密码恢复. 通过终端或带有仿真终端程序(比如 Hyper Terminal)的 PC,连接到交换机的 console 对于Catalyst 2900/3500XL 拔下交换机的电源线,然后按住交换机的 Mode 按钮,再重新插上交换机的电源线.直到端口 Port 1x 的 LED 熄灭之后释放 Mode 按钮.Catalyst

三层交换机cisco3560 ios 丢失解决笔记

周日公司电脑不能上网,经检查是三层交换机cisco3560 出问题,报错如下: ============================================= Base ethernet MAC Address: 00:19:56:d0:dd:80 Xmodem file system is available. The password-recovery mechanism is enabled. Initializing Flash... flashfs[0]: 0 files, 1 directories flashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 32514048 flashfs[0]: Bytes used: 1024 flashfs[0]: Bytes available: 32513024 flashfs[0]: flashfs fsck took 12 seconds. ...done Initializing Flash. Boot Sector Filesystem (bs) installed, fsid: 3 done. Loading "flash:c3560-advipservicesk9-mz.122-25.SEE2.bin"...flash:c3560-advipservicesk9-mz.122-25.SEE2.bin: no such file or directory Error loading "flash:c3560-advipservicesk9-mz.122-25.SEE2.bin" Interrupt within 5 seconds to abort boot process. Boot process failed... The system is unable to boot automatically. The BOOT environment variable needs to be set to a bootable image. switch:

网络信息安全基础知识培训学习

主要内容 网络信息安全知识包括哪些内容 培养良好的上网习惯 如何防范电脑病毒 如何安装杀毒软件 如何防范邮件病毒 如何防止QQ密码被盗 如何清除浏览器中的不明网址 各单位二级站点的安全管理 如何提高操作系统的安全性 基本网络故障排查 网络信息安全知识包括哪些基本内容 (一)网络安全概述 (二)网络安全协议基础 (三)网络安全编程基础 (四)网络扫描与网络监听 (五)网络入侵 (六)密码学与信息加密 (七)防火墙与入侵检测 (八)网络安全方案设计 (九)安全审计与日志分析 培养良好的上网习惯 1、安装杀毒软件 2、要对安装的杀毒软件进行定期的升级和查杀

3、及时安装系统补丁 4、最好下网并关机 5、尽量少使用BT下载,同时下载项目不要太多 6、不要频繁下载安装免费的新软件 7、玩游戏时,不要使用外挂 8、不要使用黑客软件 9、一旦出现了网络故障,首先从自身查起,扫描本机 如何防范电脑病毒 (一)杜绝传染渠道 病毒的传染主要的两种方式:一是网络,二是软盘与光盘 建议: 1、不使用盗版或来历不明的软件,建议不要使用盗版的杀毒软件 2、写保护所有系统盘,绝不把用户数据写到系统盘上 3、安装真正有效的防毒软件,并经常进行升级 4、对外来程序要使用尽可能多的查毒软件进行检查(包括从硬盘、软盘、局域网、Internet、Email中获得的程序),未经检查的可执行文件不能拷入硬盘,更不能使用 5、尽量不要使用软盘启动计算机 6、一定要将硬盘引导区和主引导扇区备份下来并经常对重要数据进行备份,防患于未然 7、随时注意计算机的各种异常现象 8、对于软盘、光盘传染的病毒,预防的方法就是不要随便打开程序或安装软件、可以先复制到硬盘上,接着用杀毒软件检查一遍,再执行安装或打开命令 9、在使用聊天工具(如QQ、MSN)时,对于一些来历不明的连接不要随意点击;来历不明的文件不要轻易接收 (二)平时的积极预防,定期的查毒,杀毒 (三)发现病毒之后的解决办法

思科设备三层交换机的vlan间通信配置

本次主要讲解三层交换实现vlan间的相互通信: 本例配置模型图 命令行: swA配置命令: Switch>enable Switch#vlandatabase//进入vlan配置模式 % Warning: It is recommended to configure VLAN from config mode, as VLAN database mode is being deprecated. Please consult user documentation for configuring VTP/VLAN in config mode. Switch(vlan)#vlan 2 name TztA//在swA上创建vlan 2 名为TztA VLAN 2 added: Name: TztA Switch(vlan)#vlan 3 name TztB//在swA上创建vlan 3 名为TztB VLAN 3 added: Name: TztB Switch(vlan)#exit APPLY completed. Exiting.... Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#int f0/2 Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2 //将f0/2划分给vlan 2 Switch(config-if)#exit Switch(config)#int f0/3 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 3 //将f0/3划分给vlan 3 Switch(config-if)#exit Switch(config)#int f0/1 Switch(config-if)#switchport mode trunk//配置与三层设备连接的f0/1为trunk模式 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#switchport trunk allowed vlan all //允许所有vlan通过f0/1端口Switch(config-if)#exit Switch(config)#exit Switch# %SYS-5-CONFIG_I: Configured from console by console Switch#wr Building configuration... [OK] Switch# (三层交换机)M sw命令配置: Switch> Switch>enable Switch#vlandatabase//进入vlan配置模式 % Warning: It is recommended to configure VLAN from config mode, as VLAN database mode is being deprecated. Please consult user documentation for configuring VTP/VLAN in config mode. Switch(vlan)#vlan 2 name TztA//在Msw上创建vlan 2 名为TztA VLAN 2 added: Name: TztA

三层交换机划分个vlan实现其互相通迅

综合实验 一台思科三层交换机划分3个vlanvlan2:ip网段vlan3:ipvlan4ip各vlan之间能互相通迅.现在增加1台cisco路由想实现共享 我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Server0处在VLAN4中。现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。 三层交换机的配置 Switch#configt Switch(config)#vlan2创建VLAN2 Switch(config-vlan)#exi Switch(config)#vlan3创建VLAN3 Switch(config-vlan)#exi Switch(config)#vlan4创建VLAN4 Switch(config-vlan)#exit Switch(config)#intfa0/2将我们的fa0/2添加到VLAN2中 Switch(config-if)#swmoac

Switch(config-if)#swacvlan2 Switch(config-if)#exit Switch(config)#intfa0/3将我们的FA0/3添加到VLAN3中 Switch(config-if)#swmoac Switch(config-if)#swacvlan3 Switch(config-if)#exit Switch(config)#intfa0/4将我们的FA0/4添加到VLAN4中 Switch(config-if)#swmoac Switch(config-if)#swacvlan4 Switch(config-if)#exit Switch(config)#intvlan2给我们的VLAN2添加一个IP地址,用于不同网段之间互相访问 Switch(config-if)#ipadd Switch(config-if)#exit Switch(config)#intvlan3给我们的VLAN3添加一个IP地址 Switch(config-if)#ipadd

网络信息安全基础知识培训

网络信息安全基础知识培训主要内容 网络信息安全知识包括哪些内容 培养良好的上网习惯 如何防范电脑病毒 如何安装杀毒软件 如何防范邮件病毒 如何防止QQ密码被盗 如何清除浏览器中的不明网址 各单位二级站点的安全管理 如何提高操作系统的安全性 基本网络故障排查 网络信息安全知识包括哪些基本内容

(一)网络安全概述 (二)网络安全协议基础 (三)网络安全编程基础 (四)网络扫描与网络监听 (五)网络入侵 (六)密码学与信息加密 (七)防火墙与入侵检测 (八)网络安全方案设计 (九)安全审计与日志分析 培养良好的上网习惯 1、安装杀毒软件 2、要对安装的杀毒软件进行定期的升级和查杀3、及时安装系统补丁

4、最好下网并关机 5、尽量少使用BT下载,同时下载项目不要太多 6、不要频繁下载安装免费的新软件 7、玩游戏时,不要使用外挂 8、不要使用黑客软件 9、一旦出现了网络故障,首先从自身查起,扫描本机 如何防范电脑病毒 (一)杜绝传染渠道 病毒的传染主要的两种方式:一是网络,二是软盘与光盘 建议: 1、不使用盗版或来历不明的软件,建议不要使用盗版的杀毒软件 2、写保护所有系统盘,绝不把用户数据写到系统盘上 3、安装真正有效的防毒软件,并经常进行升级

4、对外来程序要使用尽可能多的查毒软件进行检查(包括从硬盘、软盘、局域网、Internet、Email中获得的程序),未经检查的可执行文件不能拷入硬盘,更不能使用 5、尽量不要使用软盘启动计算机 6、一定要将硬盘引导区和主引导扇区备份下来并经常对重要数据进行备份,防患于未然 7、随时注意计算机的各种异常现象 8、对于软盘、光盘传染的病毒,预防的方法就是不要随便打开程序或安装软件、可以先复制到硬盘上,接着用杀毒软件检查一遍,再执行安装或打开命令 9、在使用聊天工具(如QQ、MSN)时,对于一些来历不明的连接不要随意点击;来历不明的文件不要轻易接收 (二)平时的积极预防,定期的查毒,杀毒 (三)发现病毒之后的解决办法 1、在解毒之前,要先备份重要的数据文件

思科三层交换机基于环形网络的配置方案(初学者的宝典)

Cisco三层交换机网络配置方案 二vlan设置 此处的实验划分了3个vlan,一个服务器组,一个子站的主环形通道,一个子站的备环形通道。如果有多个环形通道,按照文章中的主备环形通道的配置方法增加配置即可。本片文章是以Cisco 3560编写的,配置3750与3560不一样的地方会在每一部分的开头标出,如果没有标出就是两种交换机的配置方法是一样的。如果配置的是3750(或者其他型号的可堆叠Cisco交换机),请先参阅4.6。 2.1 进入配置模式 2.1.1 进入特权模式 Switch>en 如图6所示。 图 6 2.1.2 进入配置模式 Switch#configure terminal 如图7所示。 hou 图7 进入配置模式后就可以开始划分vlan了(关于“模式”的解释请查阅4.2)。

2.2 划分vlan 2.2.1 配置交换机的名称 Switch(config)#hostname switch1 如图8所示。 图8 2.2.2 划分3个vlan switch1(config)#vlan 10 !全局配置模式下进入vlan模式并创建vlan10 switch1(config-vlan)#name commmaster !把vlan10命名为commmaster switch1(config-vlan)#vlan 20 !vlan模式下创建vlan20 switch1(config-vlan)#name commbak !把vlan20命名为commbak switch1(config-vlan)#vlan 30 !vlan模式下创建vlan30 switch1(config-vlan)# name server !把vlan30命名为server switch1na switch1(config)# 如图9所示。 图9 2.2.3 分配端口 3560端口1的名称是g0/1,3750堆叠后交换机1的端口1名称是Gi1/0/1。交换机端口的名字是什么可在特权模式(即switch1#)下用sh vlan brief查看。 2.2.3中的命令是在3560下做的测试。gi1/0/21-22 switch1(config)#interface range g0/1-2 !进入一组端口g0/1-2 switch1(config-if-range)#switchport mode access !配置这组端口的模式为接入模式(可省略) switch1(config-if-range)#switchport access vlan 10 !把该组端口接入到vlan10 switch1(config-if-range)#interface range g0/23-24 !同上 switch1(config-if-range)#switchport mode access switch1(config-if-range)#switchport access vlan 20

网络信息安全知识培训

网络信息安全知识培训 网络信息安全知识培训网络信息安全基础知识培训 主要内容 ? 网络信息安全知识包括哪些内容 ? 培养良好的上网习惯 ? 如何防范电脑病毒 ? 如何安装杀毒软件 ? 如何防范邮件病毒 ? 如何防止QQ 密码被盗 ? 如何清除浏览器中的不明网址 ? 各单位二级站点的安全管理 ? 如何提高操作系统的安全性 ? 基本网络故障排查 网络信息安全知识包括哪些基本内容 ? ( 一) 网络安全概述 ? ( 二) 网络安全协议基础 ? ( 三) 网络安全编程基础 ? ( 四) 网络扫描与网络监听 ? ( 五) 网络入侵 ? ( 六) 密码学与信息加密 ? ( 七) 防火墙与入侵检测 ? ( 八) 网络安全方案设计 ? ( 九) 安全审计与日志分析 培养良好的上网习惯 ? 1、安装杀毒软件 ? 2、要对安装的杀毒软件进行定期的升级和查杀 ? 3、及时安装系统补丁 ? 4、最好下网并关机 ? 5、尽量少使用BT 下载,同时下载项目不要太多 ? 6、不要频繁下载安装免费的新软件 ? 7、玩游戏时,不要使用外挂 ? 8、不要使用黑客软件 ? 9、一旦出现了网络故障,首先从自身查起,扫描本机 如何防范电脑病毒 (一)杜绝传染渠道 ? 病毒的传染主要的两种方式:一是网络,二是软盘与光盘 ? 建议: ? 1 、不使用盗版或来历不明的软件,建议不要使用盗版的杀毒软件 ? 2 、写保护所有系统盘,绝不把用户数据写到系统盘上 ? 3 、安装真正有效的防毒软件,并经常进行升级 ? 4 、对外来程序要使用尽可能多的查毒软件进行检查(包括从硬盘、软盘、局域网、Internet 、Email 中获得的程序),未经检查的可执行文件不能拷入硬盘,更不能使用 ? 5 、尽量不要使用软盘启动计算机

cisco三层交换机vlan间路由配置实例

cisco三层交换机vlan间路由配置实例 下面以cisco3560实例说明如何在一个典型的快速以太局域网中实现VLAN。所谓典型局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3,分别通过Port 1的光线模块与核心交换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING…… 需要做的工作: 1、设置VTP DOMAIN(核心、分支交换机上都设置) 2、配置中继(核心、分支交换机上都设置) 3、创建VLAN(在server上设置) 4、将交换机端口划入VLAN 5、配置三层交换 1、设置VTP DOMAIN。 VTP DOMAIN 称为管理域。 交换VTP更新信息的所有交换机必须配置为相同的管理域。如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。 COM#vlan database 进入VLAN配置模式 COM(vlan)#vtp domain COM 设置VTP管理域名称 COM COM(vlan)#vtp server 设置交换机为服务器模式 PAR1#vlan database 进入VLAN配置模式 PAR1(vlan)#vtp domain COM 设置VTP管理域名称COM PAR1(vlan)#vtp Client 设置交换机为客户端模式 PAR2#vlan database 进入VLAN配置模式 PAR2(vlan)#vtp domain COM 设置VTP管理域名称COM PAR2(vlan)#vtp Client 设置交换机为客户端模式 PAR3#vlan database 进入VLAN配置模式 PAR3(vlan)#vtp domain COM 设置VTP管理域名称COM PAR3(vlan)#vtp Client 设置交换机为客户端模式 注意:这里设置核心交换机为Server模式是指允许在该交换机上创建、修改、删除VLAN 及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN 信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可同步由本 VTP域中其他交换机传递来的VLAN信息。 2、配置中继为了保证管理域能够覆盖所有的分支交换机,必须配置中继。Cisco交换机能够支持任何介质作为中继线,为了实现中继可使用其特有的ISL标签。ISL (Inter-Switch Link)是一个在交换机之间、交换机与路由器之间及交换机与服务器之间传递多个VLAN信息及VLAN数据流的协议,通过在交换机直接相连的端口配置 ISL封装,即可跨越交换机进行整个网络的VLAN分配和进行配置。 在核心交换机端配置如下: COM(config)#interface gigabitEthernet 2/1 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/2 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/3 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk 在分支交换机端配置如下: PAR1(config)#interface gigabitEthernet 0/1

CISCO三层交换机VLAN配置说明

CISCO三层交换机VLAN配置说明。 实验目标: (1) 第一步实现划分4个vlan,将相应port置入到vlan号中 (2) 第二步实现4个vlan间可以相互ping (3) 第三步实现sales,tech,manage不可以相互通讯,但允许和server通讯实现过程: 第 一步划分vlan如下: Switch#vlan data Switch(vlan)#vlan 10 name sales VLAN 10 added: Name: sales Switch(vlan)#vlan 20 name tech VLAN 20 added: Name: tech Switch(vlan)#vlan 30 name manage VLAN 30 added: Name: manage

Switch(vlan)#vlan 40 name server VLAN 40 added: Name: server Switch(vlan)# Switch(config)#int range fa 0/0 - 3 Switch(config-if-range)#switchport access vlan 10 Switch(config-if-range)#exit Switch(config)#int range fa 0/4 - 6 Switch(config-if-range)#switchport access vlan 20 Switch(config-if-range)#exit Switch(config)#int range fa 0/7 - 8 Switch(config-if-range)#switchport access vlan 30 Switch(config-if-range)#exit Switch(config)#int fa 0/9 Switch(config-if)#swit Switch(config-if)#switchport acce Switch(config-if)#switchport access vlan 40 Switch(config-if)#exit

思科三层交换机实现不同VLAN间互相访问配置

思科三层交换机实现不同VLAN间互相访问配置 案例解决:思科二层交换机不具备三层交换能力,无法在两个VLAN之间提供路由,为了解决这一问题,就必须增加思科路由器或思科三层交换机之类的路由设备。我们这里选择增加一台思科三层交换机来实现(可以实现VLAN间路由,同时可提供更多的接口来接入主机)。 思科三层交换机VLAN间路由配置步骤: 1、配置干道(TRUNK) 在接口模式下声明该接口为trunk模式的命令格式: Switch(config-if)#switchport mode turnk 指定接口封装类型的命令格式: Switch(config-if)#switchport trunk encapsulation {dot1q|ISL} 注:dot1q封装类型为802.1q,一般在交换机默认封装dot1q类型 2、配置VLAN 在私有模式下进入vlan database声明VLAN的命令格式: Switch#vlan database Switch(vlan)#vlan vlan_number 进入相应接口,将该接口划分到指定VLAN内的格式: Switch(config-if)#switch port mode access Switch(config-if)#switchport access vlan vlan_number 3、配置VLAN间路由 思科三层交换机的路由模块和交换模块直接通过思科交换机的背板总线连接,因此只需要在三层交换机的路由模块上定义与VLAN数量相当的逻辑接口,并和VLAN 对应,然后为这些接口分配IP地址即可。 首先要在在思科三层交换机上打开路由功能,命令格式如下: Switch(config)#ip routing 为VLAN分配地址的命令格式如下: Switch(config)#interface vlan vlan_number Switch(config)#ip add ip_adress netmask

Cisco Catalyst 4500系列交换机配置手册

目录 CISCO CATALYST 4500系列交换机功能应用与安全解决方案 (4) 一、CISCO CATALYST 4500系列交换机概述 (4) 1、功能概述 (4) 2、技术融合 (4) 3、最优控制 (4) 4、集成永续性 (4) 5、高级QOS (5) 6、可预测性能 (5) 7、高级安全性能 (5) 8、全面的管理 (5) 9、可扩展架构 (5) 10、延长了增加投资的时间。 (5) 11、CISCO CATALYST 4500系列产品线 (5) 12、设备通用架构 (6) 13、CISCO CATALYST 4500系列交换机的特点 (6) (1)性能 (6) (2)端口密度 (6) (3)交换管理引擎冗余性 (6) (4)以太网电源 (POE) (7) (5)高级安全特性 (7) (6)CISCO IOS软件网络服务 (7) (7)投资保护 (7) (8)功能透明的线卡 (7) (9)到桌面的千兆位连接 (8) (10)基于硬件的组播 (8) (11)CISCO NETFLOW服务 (8) (12)到桌面的光纤连接 (8) 14、CISCO CATALYST 4500系列的主要特性 (8) 15、CISCO CATALYST 4500系列交换机的优点 (10) 16、CISCO CATALYST 4500系列的应用 (10)

(1)采用以太网骨干的多层交换企业网络 (10) (2)中型企业和企业分支机构应用 (10) 二、CISCO CATALYST 4500系列交换机的解决方案 (11) 1、DHCP的解决方案: (11) (1)不用交换机的DHCP功能而是利用PC的DHCP功能 (11) (2)利用三层交换机自带的DHCP功能实现多VLAN的IP地址自动分配 (11) (3)三层交换机上实现跨VLAN 的DHCP配置(路由器+三层交换机) (12) (4)相关的DHCP调试命令: (13) (5)DHCP故障排错 (13) 2、ARP防护的解决方案 (14) (1)基于端口的MAC地址绑定 (14) (2)基于MAC地址的扩展访问列表 (14) (3)基于IP地址的MAC地址绑定 (15) (4)CISCO的DAI技术 (15) 3、VLAN技术的解决方案 (17) (1)虚拟局域网络(VIRTUAL LANS)简介 (17) (2)虚拟网络的特性 (17) (3)发展虚拟网络技术的主要动能有四个: (18) (4)VLAN划分的6种策略: (18) (5)使用VLAN具有以下优点: (19) (6)CATALYST 4500系列交换机虚拟子网VLAN的配置: (19) (7)CATALYST 4500交换机动态VLAN与VMPS的配置 (20) 7.1.VMPS的介绍: (20) 7.2.VMPS客户机的介绍: (21) 7.3.VMPS客户机的配置: (22) 7.4.VMPS数据库配置文件模板: (23) 4、CATALYST 4500系列交换机NAT配置: (24) 4.1 4500系列交换机NAT的支持 (24) 4.2、NAT概述 (24) 4.3、NAT原理及配置 (24) 5、三层交换机的访问控制列表 (26) 5.1利用标准ACL控制网络访问 (26)

- CISCO三层交换机配置实例

- 思科模拟器交换机与路由器配置实验汇总..

- Cisco3550三层交换机配置与管理

- CiscoPacketTracer思科模拟交换机配置 ppt课件

- 思科3550交换机配置

- 思科三层交换机配置实例

- Cisco3750三层交换机配置详解

- 思科3750配置命令

- CISCO三层交换机VLAN配置说明

- CISCO三层交换机VLAN配置说明

- CISCO三层交换机配置实例复习课程

- 思科 Cisco 3550 交换机配置手册 配置教程

- CISCO_3层交换机VLAN配置命令大全

- 思科交换机配置维护手册

- CISCO三层交换机二层交换机配置VLAN的实例

- 思科三层交换机简单配置说明

- CISCO三层交换机+二层交换机配置VLAN的实例

- 思科设备三层交换机的vlan间通信配置

- 思科cisco3750交换机 常用配置手册

- cisco三层交换机vlan间路由配置实例