DAMA DMBOK

1 Introduction

Chapter 1 introduces the importance of data assets in the information age, the data management function, the data management profession, and the goals of the DAMA-DMBOK Guide. It sets the stage for presenting a Data Management Overview in the next chapter.

1.1 Data: An Enterprise Asset

Data and information are the lifeblood of the 21st century economy. In the Information Age, data is recognized as a vital enterprise asset.

“Organizations that do not understand the overwhelming importance of managing data and information as tangible assets in the new economy will not survive.”

Tom Peters, 2001

Money and people have long been considered to be enterprise assets. Assets are resources with recognized value under the control of an individual or organization. Enterprise assets help achieve the goals of the enterprise, and therefore need to be thoughtfully managed. The capture and use of such assets are carefully controlled, and investments in these assets are effectively leveraged to achieve enterprise objectives.

Data, and the information created from data, are now widely recognized as enterprise assets.

No enterprise can be effective without high quality data. Today’s organizations rely on their data assets to make more informed and more effective decisions. Market leaders are leveraging their data assets by creating competitive advantages through greater knowledge of their customers, innovative uses of information, and operational efficiencies. Businesses are using data to provide better products and services, cut costs, and control risks. Government agencies, educational institutions, and not-for-profit organizations also need high quality data to guide their operational, tactical, and strategic activities. As organizations need and increasingly depend on data, the business value of data assets can be more clearly established.

The amount of data available in the world is growing at an astounding rate. Researchers at the University of California at Berkeley estimate that the world produces between 1 and 2 billion bytes of data annually. It often seems we are drowning in information.

Yet for many important decisions, we experience information gaps – the difference between what we know and what we need to know to make an effective decision. Information gaps represent enterprise liabilities with potentially profound impacts on operational effectiveness and profitability.

Every enterprise needs to effectively manage its increasingly important data and information resources. Through a partnership of business leadership and technical

expertise, the data management function can effectively provide and control data and information assets.

1.2 Data, Information, Knowledge

Data is the representation of facts as text, numbers, graphics, images, sound or video. Technically, data is the plural form of the word Latin word datum, meaning “a fact.” However, people commonly use the term as a singular thing. Facts are captured, stored, and expressed as data.

Information is data in context. Without context, data is meaningless; we create meaningful information by interpreting the context around data. This context includes:

1. The business meaning of data elements and related terms.

2. The format in which the data is presented.

3. The timeframe represented by the data.

4. The relevance of the data to a given usage.

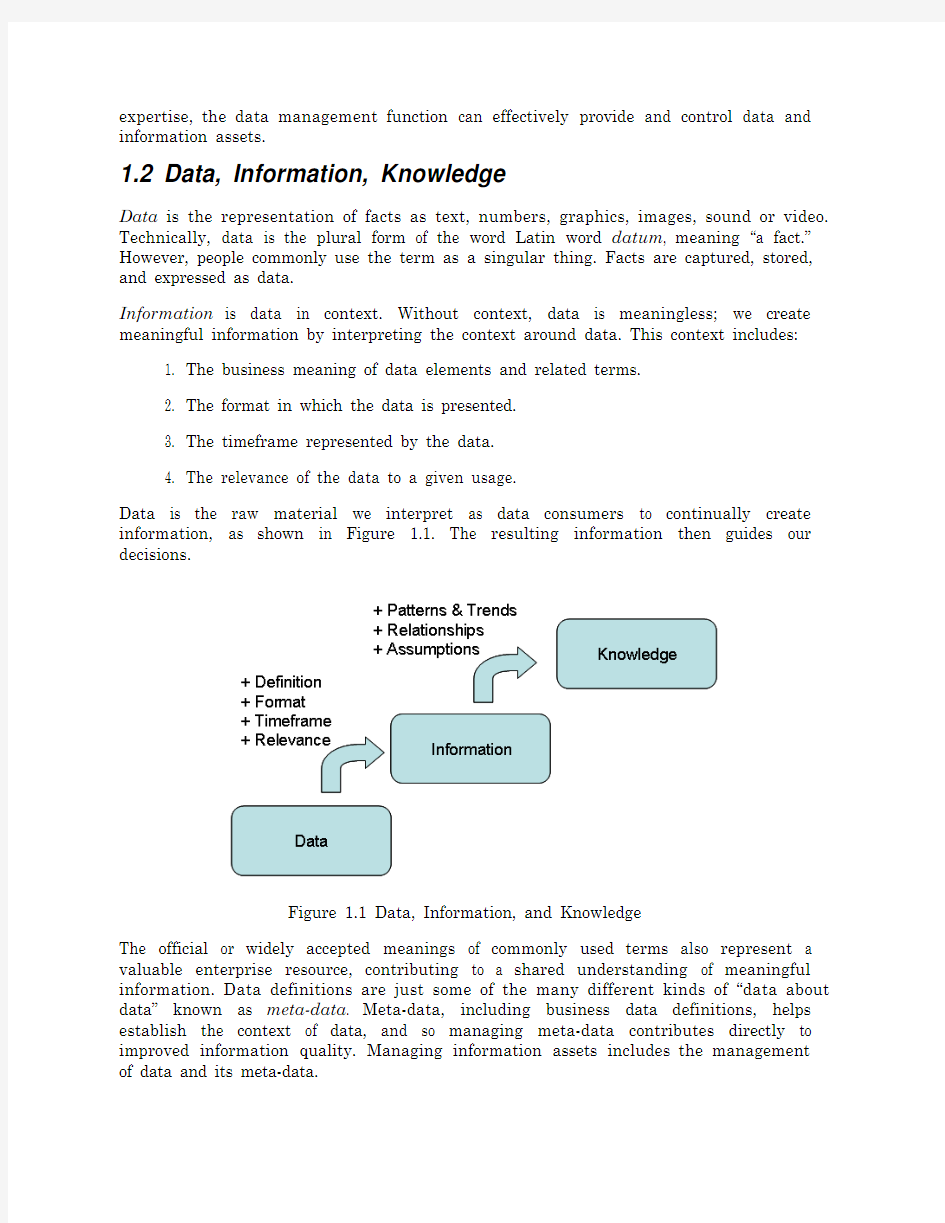

Data is the raw material we interpret as data consumers to continually create information, as shown in Figure 1.1. The resulting information then guides our decisions.

Figure 1.1 Data, Information, and Knowledge

The official or widely accepted meanings of commonly used terms also represent a valuable enterprise resource, contributing to a shared understanding of meaningful information. Data definitions are just some of the many different kinds of “data about data” known as meta-data. Meta-data, including business data definitions, helps establish the context of data, and so managing meta-data contributes directly to improved information quality. Managing information assets includes the management of data and its meta-data.

Information contributes to knowledge. Knowledge is understanding, awareness, cognizance, and the recognition of a situation and familiarity with its complexity. Knowledge is information in perspective, integrated into a viewpoint based on the recognition and interpretation of patterns, such as trends, formed with other information and experience. It may also include assumptions and theories about causes. Knowledge may be explicit—what an enterprise or community accepts as true–or tacit–inside the heads of individuals. We gain in knowledge when we understand the significance of information.

Like data and information, knowledge is also an enterprise resource. Knowledge workers seek to gain expertise though the understanding of information, and then apply that expertise by making informed and aware decisions and actions. Knowledge workers may be staff experts, managers, or executives. A learning organization is one that proactively seeks to increase the collective knowledge and wisdom of its knowledge workers.

Knowledge management is the discipline that fosters organizational learning and the management of intellectual capital as an enterprise resource. Both knowledge management and data management are dependent on high quality data and information. Knowledge management is a closely related discipline, although in this document, knowledge management is considered beyond the scope of data management. Data is the foundation of information, knowledge, and ultimately, wisdom and informed action. Is data truth? Not necessarily! Data can be inaccurate, incomplete, out of date, and misunderstood. For centuries, philosophers have asked, “What is truth?”, and the answer remains elusive. On a practical level, truth is, to some extent, information of the highest quality – data that is available, relevant, complete, accurate, consistent, timely, usable, meaningful, and understood. Organizations that recognize the value of data can take concrete, proactive steps to increase the quality of data and information.

1.3 The Data Lifecycle

Like any asset, data has a lifecycle, and to manage data assets, organizations manage the data lifecycle. Data is created or acquired, stored and maintained, used, and eventually destroyed. In the course of its life, data may be extracted, exported, imported, migrated, validated, edited, updated, cleansed, transformed, converted, integrated, segregated, aggregated, referenced, reviewed, reported, analyzed, mined, backed up, recovered, archived, and retrieved before eventually being deleted.

Data is fluid. Data flows in and out of data stores, and is packaged for delivery in information products. It is stored in structured formats–in databases, flat files, and tagged electronic documents–and in many less structured formats–e-mail and other electronic documents, paper documents, spreadsheets, reports, graphics, electronic image files, and audio and video recordings. Typically, 80% of an organization’s data assets reside in relatively unstructured formats.

Data has value only when it is actually used, or can be useful in the future. All data lifecycle stages have associated costs and risks, but only the "use" stage adds business value.

When effectively managed, the data lifecycle begins even before data acquisition, with enterprise planning for data, specification of data, and enablement of data capture, delivery, storage, and controls.

Projects accomplish the specification and enablement of data, and some of the planning for data. The System Development Lifecycle (SDLC), shown in Figure 1.2, is not the same as the data lifecycle. The SDLC describes the stages of a project, while the data lifecycle describes the processes performed to manage data assets.

Plan Specify Enable Create &

Acquire Maintain

& Use

Archive &

Retrieve

Purge

Plan Analyze Design Build Test Deploy Maintain

The Data Lifecycle

The System Development Lifecycle (SDLC) Figure 1.2 The Data Lifecycle and the System Development Lifecycle

However, the two lifecycles are closely related because data planning, specification and enablement activities are integral parts of the SDLC. Other SDLC activities are operational or supervisory in nature.

1.4 The Data Management Function

Data management (DM) is the business function of planning for, controlling and delivering data and information assets. This function includes

?The disciplines of development, execution, and supervision

?of plans, policies, programs, projects, processes, practices and procedures

?that control, protect, deliver, and enhance

?the value of data and information assets.

Data management is known by many other terms, including:

?Information Management (IM).

?Enterprise Information Management (EIM).

?Enterprise Data Management (EDM).

?Data Resource Management (DRM).

?Information Resource Management (IRM).

?Information Asset Management (IAM).

All these terms are generally synonymous, but this document consistently refers to Data Management.

Often the word “enterprise” is included in the function name to emphasize the enterprise-wide focus of data management efforts, i.e., Enterprise Information Management or Enterprise Data Management. Enterprise-wide data management is a recommended best practice. However, data management may also be performed effectively in a local context without an enterprise-wide mandate, although with less business benefit.

The data management function includes what is commonly referred to as database administration–database design, implementation, and production support–as well as “data administration”. The term “data administration” was once a popular way to vaguely refer to all the functions of data management except database administration. However, as the data management function matures, its specific component functions are better understood. The data management function is important to enterprises regardless of their size and purpose.

The scope of the data management function and the scale of its implementation vary widely with the size, means, and experience of organizations. The nature of data management remains the same across organizations, even as implementation details widely differ.

1.5 A Shared Responsibility

Data management is a shared responsibility between the data management professionals within Information Technology (IT) organizations and the business data stewards representing the collective interests of data producers and information consumers. Data stewards serve as the appointed trustees for data assets. Data management professionals serve as the expert curators and technical custodians of these data assets.

Data stewardship is the assigned accountability for business responsibilities in data management. Data stewards are respected subject matter experts and business leaders appointed to represent the data interests of their organizations, and take responsibility for the quality and use of data. Good stewards carefully guard, invest, and leverage the

resources entrusted to them. Data stewards ensure data resources meet business needs by ensuring the quality of data and its meta-data. Data stewards collaborate in partnership with data management professionals to execute data stewardship activities and responsibilities.

Data management professionals operate as the expert technical custodians of data assets, much like bank employees and money managers serve as the professional custodians of financial resources for their owners and trustees. While data stewards oversee data assets, data management professionals perform technical functions to safeguard and enable effective use of enterprise data assets. Data management professionals work in Data Management Services organizations within the Information Technology (IT) department.

Data is the content moving through the information technology infrastructure and application systems. Information technology captures, stores, processes, and provides data. The IT infrastructure and application systems are the “pipes” through which data flows. As technological change has exploded over the past fifty years, IT organizations have traditionally focused primarily on maintaining a modern, effective hardware and software infrastructure, and a robust application system portfolio based on that infrastructure. Most IT organizations have been less focused on the structure, meaning, and the quality of the data content flowing through the infrastructure and systems. However, a growing number of IT executives and business leaders today recognize the importance of data management and the need for effective Data Management Services organizations.

1.6 A Broad Scope

The overall data management function, shown in Figure 1.3, encompasses ten major component functions:

?Data Governance: Planning, supervision and control over data management and use.

?Data Architecture Management: Defining the blueprint for managing data assets.

?Data Development: Analysis, design, implementation, testing, deployment, maintenance.

?Data Operations Management: Providing support from data acquisition to purging.

?Data Security Management: Insuring privacy, confidentiality and appropriate access.

?Data Quality Management: Defining, monitoring and improving data quality.

?Reference and Master Data Management: Managing golden versions and replicas.

? Data Warehousing and Business Intelligence Management: Enabling reporting and analysis.

? Document and Content Management: Managing data found outside of databases. ? Meta-data Management: Integrating, controlling and providing meta-data.

Figure 1.3 Data Management Functions 1.7 An Emerging Profession

The management practices for established assets like money and people have matured over many years. Data management is a relatively new function and its concepts and practices are evolving rapidly. Document & Data Reference & Data Data Meta-data Data Data Database Data Content Management Warehousing & Business Intelligence Management Master Data Management

Security Management Development Management Quality Management Architecture Management Operations Management Governance

Within the IT community, data management is an emerging profession–an occupational calling requiring specialized knowledge and skills. Specialized data management roles require unique skills and experienced judgments. Today’s data management professionals demonstrate a sense of calling and exceptional commitment to managing data assets.

Creating a formal, certified, recognized, and respected data management profession is a challenging process. The current environment is a confusing mixture of terms, methods, tools, opinion, and hype. To mature into an established profession, the data management community needs professional standards: standard terms and definitions, processes and practices, roles and responsibilities, deliverables and metrics.

Standards and recognized best practices can improve the effectiveness of data stewards and data management professionals. Moreover, standards help us communicate with our teammates, managers, and executives. Executives especially need to fully understand and embrace fundamental data management concepts in order to effectively fund, staff and support the data management function.

1.8 A Growing Body of Knowledge

One of the hallmarks of an emerging profession is the publication of a guide to a recognized consensus body of knowledge.A “body of knowledge” is what is generally accepted as true in a professional field. While the entire body of knowledge may be quite large and constantly growing, a guide to the body of knowledge introduces standard terms and best practices.

1.9 DAMA–The Data Management Association

The Data Management Association (DAMA International) is the Premiere organization for data professionals worldwide. DAMA International is an international not-for-profit membership organization, with over 7500 members in 40 chapters around the globe. Its purpose is to promote the understanding, development, and practice of managing data and information to support business strategies.

The DAMA Foundation is the research and education affiliate of DAMA International, dedicated to developing the data management profession and promoting advancement of concepts and practices to manage data and information as enterprise assets.

The joint mission of DAMA International and the DAMA Foundation, collectively known as DAMA, is to Lead the data management profession toward maturity. DAMA promotes the understanding, development, and practice of managing data, information, and knowledge as key enterprise assets, independent of any specific vendor, technology, and method.

DAMA International seeks to mature the data management profession in several ways.

A few of these efforts include:

?DAMA International conducts the annual DAMA International Symposium, now the Enterprise Data World, the largest professional data management conference

in the world, in partnership with Wilshire Conferences. Workshops, tutorials, and conference sessions at the Symposium provide continuing education for data management professionals.

?DAMA International conducts the annual DAMA International Conference Europe, the largest professional data management conference in Europe, in partnership with IRMUK. Workshops, tutorials, and conference sessions at the Conference provide continuing education for data management professionals.

?DAMA International offers a professional certification program, recognizing Certified Data Management Professionals (CDMP), in partnership with the Institute for Certification of Computing Professionals (ICCP). CDMP certification exams are also used by The Data Warehouse Institute (TDWI) in the Certified Business Intelligence Professional (CBIP) program.

?The DAMA International Education Committee’s Data Management Curriculum Framework offers guidance to US and Canadian colleges and universities regarding how to teach data management as part of any IT and MIS curriculum in the North American higher education model.

1.10 Purpose of the DAMA-DMBOK Guide

DAMA International produced this document, The Guide to the Data Management Body of Knowledge (the DAMA-DMBOK Guide), to further the data management profession. The DAMA-DMBOK Guide is intended to be a definitive introduction to data management.

No single book can describe the entire body of knowledge. The DAMA-DMBOK Guide does not attempt to be an encyclopedia of data management or the full-fledged discourse on all things related to data management. Instead, this guide briefly introduces concepts and identifies data management goals, functions and activities, primary deliverables, roles, principles, technology and organizational / cultural issues. It briefly describes commonly accepted good practices along with significant alternative approaches.

1.11 Goals of the DAMA-DMBOK Guide

As a definitive introduction, the goals of the DAMA-DMBOK Guide are:

1.To build consensus for a generally applicable view of data management

functions.

2.To provide standard definitions for commonly used data management functions,

deliverables, roles, and other terminology.

3.To identify guiding principles for data management.

4.To overview commonly accepted good practices, widely adopted methods and

techniques, and significant alternative approaches, without reference to specific technology vendors or their products.

5.To briefly identify common organizational and cultural issues.

6.To clarify the scope and boundaries of data management.

7.To guide readers to additional resources for further understanding.

1.12 Audiences of the DAMA-DMBOK Guide

Audiences for the DAMA-DMBOK Guide include:

?Certified and aspiring data management professionals.

?Other IT professionals working with data management professionals.

?Data stewards of all types.

?Executives with an interest in managing data as an enterprise asset.

?Knowledge workers developing an appreciation of data as an enterprise asset.

?Consultants assessing and helping improve client data management functions.

?Educators responsible for developing and delivering a data management curriculum.

?Researchers in the field of data management.

1.13 Using the DAMA-DMBOK Guide

DAMA International foresees several potential uses of the DAMA-DMBOK Guide, including:

?Informing a diverse audience about the nature and importance of data management.

?Helping standardize terms and their meanings within the data management community.

?Helping data stewards and data management professionals understand their roles and responsibilities.

?Providing the basis for assessments of data management effectiveness and maturity.

?Guiding efforts to implement and improve their data management function.

?Pointing readers to additional sources of knowledge about data management.

?Guiding the development and delivery of data management curriculum content for higher education.

?Suggesting areas of further research in the field of data management.

?Helping data management professionals prepare for CDMP and CBIP exams. 1.14 Other BOK Guides

Several other professions have published a Body Of Knowledge document. Indeed, the existence of a Body of Knowledge document is one of the hallmarks of a mature profession (see Chapter 13).

The primary model for the DAMA-DMBOK Guide is A Guide to the Project Management Body of Knowledge (PMBOK?Guide), published by the Project Management Institute (PMI?). PMI? is a professional organization for project managers. Among its many services, PMI? conducts the Project Management Professional (PMP) certification program.

Other Body of Knowledge documents include:

? A Guide to the Software Engineering Body of Knowledge (SWEBOK), published by the Institute of Electrical and Electronic Engineers (IEEE). IEEE has begun to offer a certification program for software engineers.

?The Business Analysis Body of Knowledge(BABOK), published by the International Institute of Business Analysis.

?The Common Body of Knowledge(CBK) published by the International Information Systems Security Certification Consortium ((ISC).The CBK is the information tested to achieve the Certified Information Systems Security Professional (CISSP) designation.

?The Canadian Information Technology Body of Knowledge (CITBOK) is a project undertaken by the Canadian Information Processing Society (CIPS) to outline the knowledge required of a Canadian Information Technology Professional. 1.15 The DAMA Dictionary of Data Management

The DAMA Dictionary of Data Management is a companion volume to the DAMA-DMBOK Guide. Originally developed as an extensive Glossary for the DAMA-DMBOK Guide, DAMA International published it separately due to its size and business value. Definitions for terms found in the Dictionary are consistent with their usage in the DAMA-DMBOK Guide. The Dictionary is available for purchase as a CD-ROM.

社会保险数据管理系统操作手册

社会保险数据管理系统操作手册 一、功能概述 社会保险数据管理系统实现的功能是帮助交纳养老保险费和失业保险费的企业完成个人帐户明细申报工作,以实现保险费个人帐户的记清作实。本程序实现的主要功能有数据录入、上报文件的生成等功能。本手册适应的软件版本为企业版1.0版。 二、系统安装 社会保险数据管理系统为非安装类程序,将压缩文件802.rar解压到缴费企业的计算机硬盘上即完成安装;也可以将解压后的目录复制到任意其他目录下来完成安装。主目录名(如802)可以更改成其他目录名,主目录名下的data目录和report 目录则不可以更改成其他目录名。data目录存放数据文件,report目录存放上报到税务局的数据文件,上报到税务局的数据文件按所属时期行分类存放。如下图所示: 三、程序启动 安装目录下的“企业报盘软件.exe”即为启动文件。 双击这个文件可以完成社会保险数据管理系统的启动,

四、系统参数配置 程序初次运行或运行期间需要进行参数调整,都可以通过“系统配置”来完成。点击“系统配置”图标或“系统维护系统配置”菜单来启动系统配置窗口,如下图示: 在本界面录入税务登记号、单位编码(社保)、单位名称、联系人和联系电话等数据,其中税务登记号、单位编码(社保)、单位名称是必须正确录入的项目。税务登记号为15位至20位编码、单位编码为7位编码。红色字段为必须录入的字段,其他字段可根据需要来录入。 在参数配置项中的“本人上月实际工资收入取整到元”选项,可以将录入的本人上月实际工资收入四舍五入取整到元,对于社会平均工资也会四舍五入取整到元,对于没有这项要求的纳费人,这项不需要选中。

信息数据安全管理制度

信息数据安全管理制度 随着医院信息化的发展,医院在用数据库不断增大,数据库内部关系也变的更加复杂,为保证医院数据库内部数据的完整性和严谨性,以及保证与财务报表的统一性,特制定《信息数据安全管理制度》。 1.医院信息数据是指在医院现有信息系统运行过程中产生的各类医嘱、药品、材料、价格、费用等信息的数字化表现形式。 2.医院信息数据的安全性直接关系到医院决策和患者的利益,任何人在未经授权的情况下不得擅自改动和查询医院的信息数据。 3.信息数据故障原因主要有两种: ⑴系统升级、变更、数据库死锁、软件设计缺陷等系统原因引起的信息数据丢失、关联错误。对于以上原因引起的信息错误,经临床科室反映后,医学工程信息部人员及时做出调整和修改,以保证信息系统的正常运行。 ⑵人为的错记、漏记等原因引起的信息数据错误。对于以上原因引起的信息错误,经当事科室要求,确实需要修改数据,根据不同情况,按照以下规定进行修改: 患者性质属于自费、参考医保:请当事科室护士或者医生(建议由经手人)来医学工程信息部信息管理办公室详细

填写信息数据修改审批记录单,做好各项审批工作,并配合信息数据维护人员完成该项数据的修改工作。 ①患者性质属于医保、农保或惠民:在院病人参照①所示规定进行修改;出院病人则按照医保、农保、惠民政策的规定,经该病人所属辖管机构审批后方可进行修改,否则不予以修改,在取得审批同意书后再参照①所示规定执行。 ②如涉及跨月数据(所有病人),则必须先上报财务核算部,经过财务核算部审核同意后,方可遵照①、②所示规定进行修改;修改完成后,医学工程信息部应对修改结果形成书面报告,经医学工程信息部主任(副主任)签字确认后,再由当事科室将修改报告送至财务核算部,财务核算部收到报告后及时对该月报表进行调整。 ③医学工程信息部信息管理部门每月出具数据修改报表,交由各管理部门,方便各管理部门对我院的信息系统运行情况进行监管。 4.信息数据查询统计规定 ⑴因单位内部工作以及迎接检查等情况的需要,确实需要查询(统计)数据的,医学工程信息部人员可由相关部门提交申请单后,由医学工程信息部主任、副主任签字确认后对相关信息数据进行查询、统计以及调整。 ⑵公安、司法机关等公检法系统需查阅信息数据时,应出具采集证据的法定证明。

项目管理知识体系

项目管理知识体系

2019年3月

目录 1. 项目整体管理 (8) 1.1. 制定项目章程(启动) (8) 1.2. 制订项目管理计划(计划) (8) 1.3. 指导与管理项目执行(执行) (9) 1.4. 监控项目工作(监控) (9) 1.5. 实施整体变更控制(监控) (9) 1.6. 结束项目或阶段(收尾) (10) 2. 项目范围管理 (10) 2.1. 规划范围管理(计划) (11) 2.2. 收集需求(计划) (11) 2.3. 定义范围(计划) (12) 2.4. 创建工作分析结构WBS(计划) (12) 2.5. 确认范围(监控) (13) 2.6. 控制范围(监控) (13) 3. 项目进度管理 (14) 3.1. 规划进度管理(计划) (14) 3.2. 定义活动(计划) (14) 3.3. 排列活动顺序(计划) (14) 3.4. 估算活动资源(计划) (15) 3.5. 估算活动持续时间(计划) (15) 3.6. 制订进度计划(计划) (16)

4. 项目成本管理 (17) 4.1. 规划成本(计划) (17) 4.2. 估算成本(计划) (17) 4.3. 制定预算(计划) (18) 4.4. 控制成本(监控) (18) 5. 项目质量管理 (19) 5.1. 规划质量管理(计划) (19) 5.2. 实施质量保证(执行) (19) 5.3. 质量控制(监控) (20) 6. 项目人力资源管理 (20) 6.1. 规范人力资源管理(计划) (20) 6.2. 组建项目团队(计划) (21) 6.3. 建设项目团队(计划) (21) 6.4. 管理项目团队(执行) (21) 7. 项目沟通管理 (22) 7.1. 规划沟通管理(计划) (22) 7.2. 管理沟通(执行) (22) 控制沟通(监控) (23) 8. 干系人管理 (23) 8.1. 识别干系人(启动) (23) 8.2. 规划干系人管理(计划) (24)

MYSQL数据库系统安全管理

.. .w 目录 正文 (1) 1研究的背景 (2) 2研究的目的和意义 (2) 3研究的容 (2) 3.1 MySQL数据库的安全配置 (2) 3.1.1系统部安全 (2) 3.1.2外部网络安全 (6) 3.2 MySQL用户管理 (10) 3.3 MD5加密 (14) 3.3.1 数据库中数据加密的原因 (14) 3.3.2 加密方式 (15) 3.3.3 Md5加密原理 (15) 3.3.4 具体算法 (17) 4总结 (18) 参考文献: (18) 附录: (19)

MySQL数据库安全管理 摘要:MySQL是完全网络化的跨平台关系型数据库系统,同时是具有客户机/服务器体系结构的分布式数据库管理系统。它具有功能强、使用简便、管理方便、运行速度快、安全可靠性强等优点,用户可利用许多语言编写访问MySQL数据库的程序,特别是与PHP更是黄金组合,运用十分广泛。由于MySQL是多平台的数据库,它的默认配置要考虑各种情况下都能适用,所以在用户自己的使用环境下应该进行安全加固。用户有责任维护MySQL数据库系统的数据安全性和完整性。 关键词:MYSQL;数据库;数据库安全;访问控制;MD5加密 正文 MySQL数据库的安全配置必须从两个方面入手,系统部安全和外部网络安全;MySQL用户管理主要用grant(授权)和revoke(撤权)两个SQL指令来管理;MD5在实际中的一个应用就是对数据库中的用户信息加密,当用户创建一个新的账号或者密码,他的信息不是直接保存到数据库,而是经过一次加密以后再保存,这样,即使这

些信息被泄露,也不能立即理解这些信息的真正含义。有效的提高了前台和后台的数据安全性。 1研究的背景 随着计算机技术和信息技术的迅速发展。数据库的应用十分广泛,深入到各个领域,但随之而来产生了数据的安全问题。 近年来,数据库供应商竞相为大众提供功能丰富的数据库环境,大多数主要系统都支持XML、Web服务、分布式复制、操作系统集成以及其他一些有用的功能。与以前相比,数据库更加容易遭受到攻击,它已经成为了更有价值的攻击目标,所以需要配置更多的安全功能,管理也要更加的谨慎。 2 研究的目的和意义 本文对MySQL数据库的安全配置、MySQL用户管理以及使用MD5加密提高数据库前台和后台数据安全性做了详细研究。 由于MySQL是多平台的数据库,它的默认配置要考虑各种情况下都能适用,所以用户需要根据具体的环境进行相关的安全配置,通过本文的研究,对如何提高数据库的安全性有很大的帮助。 3研究的容 3.1 MySQL数据库的安全配置 3.1.1系统部安全 MySQL安装好,运行了mysql_db_install脚本以后就会建立数据目录和初始化数据库。如果我们用MySQL源码包安装,而且安装目录是/usr/local/mysql,那么数据目录一般会是/usr/local/mysql/var。数据库系统由一系列数据库组成,每个数据库包含一系列数据库表。MySQL是用数据库名在数据目录建立建立一个数据库目录,各

从0到1搭建数据分析知识体系_光环大数据培训

https://www.wendangku.net/doc/317337671.html, 从0到1搭建数据分析知识体系_光环大数据培训 数据分析在运营工作中无处不在,无论是活动复盘、专题报告、项目优化,还是求职面试,数据分析都有一席之地。 对于数据分析,我发现很多运营都有这样一些困惑: 不知道从哪里获取数据; 不知道用什么样的工具; 不清楚分析的方法论和框架; 大部分的数据分析流于形式; …… 其实,数据分析并没有大家想象的那么难,这篇文章总结了一套较为完整的数据分析知识体系,全文共6103个字,全部读完大约需要8分钟。 一、概念——数据和数据分析 其实大家一直都在接触数据和数据分析,但是对于两者具体的定义又很难说清楚。我曾经做过一个调查,问一些运营同学,下面5个选项哪些属于“数据”概念的范围。 大部分人都知道把“4.报表”选上,但是很难有人会认为上面5个选项都是。其实这反映了一个很普遍的现象:很多人都会先入为主,认为数据就是各种表格、各种数字,例如excel报表、各种数据库。其实这是一个错误或者说有偏差的认识,它会使得我们对数据的认识变得很狭隘。 ①什么是数据 数据(data)是描述事物的符号记录,是构成信息或者知识的原始材料。这种哲学层次的定义,让数据的范围极大丰富,也符合目前“大数据”发展的需要。试想一下,现在很多搜索引擎做的“图片识别”、“音频识别”难道不是数据分析的一部分吗? 作为一名互联网企业的运营从业者,我们接触到的数据可能没有那么复杂,但是也有很多类别。

https://www.wendangku.net/doc/317337671.html, 从数据的来源来看,可以分为企业外部数据和内部数据。外部数据主要包括社会人口、宏观经济、新闻舆情和市场调研数据;内部数据包括用户行为数据、服务端日志数据、CRM与交易数据。不同数据的获取途径、分析方法、分析目的都不经相同,不同行业、不同企业在实际分析中也都各有偏好。 那么我们常见的“信息”和“数据”有何不同? 数据是信息的载体和表现形式;信息是数据的内涵,信息加载于数据之上。以书本和知识为例,书本属于数据概念范畴,知识属于信息概念范畴;书本是知识的一种载体和表现形式,知识是书本的内涵和升华。 ②什么是数据分析 数据分析是指从数据中提取有用的信息,并指导实践。 这里有两个点需要注意:首先,我们需要提取的是有用的信息,而不是自嗨;其次,这些信息需要用来指导实践,而不是流于形式。 二、思路——方法论和方法 很多新人入门数据分析的时候,要么胡子眉毛一把抓,要么无从下手。这都是缺少分析思路的表现,需要宏观的方法论和微观的方法来指导。 那么方法论和方法有什么区别? 方法论是从宏观角度出发,从管理和业务的角度提出的分析框架,指导我们接下来具体分析的方向。方法是微观的概念,是指我们在具体分析过程中使用的方法。 ①方法论 数据分析的方法论很多,这里我给大家介绍一些常见的框架。 PEST分析法:从政治(Politics)、经济(Economy)、社会(Society)、技术(Technology)四个方面分析内外环境,适用于宏观分析。 SWOT分析法:从优势(Strength)、劣势(Weakness)、机遇(Opportunity)、威胁(Threat)四个方面分析内外环境,适用于宏观分析。 5W2H分析法:从Why、When、Where、What、Who、How、Howmuch7个常见的维度分析问题。 4P理论:经典营销理论,认为产品(Product)、价格(Price)、渠道(Place)

信息系统安全管理办法(通用版)

企业信息管理系统管理办法 第一章总则 第一条为保证公司信息系统的安全性、可靠性,确保数据的完整性和准确性,防止计算机网络失密、泄密时间发生,制定本办法。 第二条公司信息系统的安全与管理,由公司信息部负责。 第三条本办法适用于公司各部门。 第二章信息部安全职责 第四条信息部负责公司信息系统及业务数据的安全管理。明确信息部主要安全职责如下: (一)负责业务软件系统数据库的正常运行与业务软件软件的安全运行; (二)负责银行卡刷卡系统服务器的安全运行与终端刷卡器的正常使用; (三)保证业务软件进销调存数据的准确获取与运用; (四)负责公司办公网络与通信的正常运行与安全维护; (五)负责公司杀毒软件的安装与应用维护; (六)负责公司财务软件与协同办公系统的维护。 第五条及时向总经理汇报信息安全事件、事故。 第三章信息部安全管理内容 第六条信息部负责管理公司各计算机管理员用户名与密码,不得外泄。

第七条定期监测检查各计算机运行情况,如业务软件系统数据库出现异常情况,首先做好系统日志,并及时向总经理汇报,提出应急解决方案。 第八条信息部在做系统需求更新测试时,需先进入备份数据库中测试成功后,方可对正式系统进行更新操作。 第九条业务软件系统是公司数据信息的核心部位,也是各项数据的最原始存储位置,信息部必须做好设备的监测与记录工作,如遇异常及时汇报。 第十条信息部负责收银机的安装与调试维护,收银网络的规划与实施。 第十一条信息部负责公司办公网络与收银机(POS)IP地址的规划、分配和管理工作。包括IP地址的规划、备案、分配、IP地址和网卡地址的绑定、IP地址的监管和网络故障监测等。个人不得擅自更改或者盗用IP地址。 第十二条公司IP地址的设置均采用固定IP分配方式,外来人员的电脑需要在信息部主管领导的批准下分配IP进行办公。 第十三条用户发现有人未经同意擅自盗用、挪用他人或本人的IP地址,应及时向信息部报告。 第十四条信息部负责公司办公网络与通信网络的规划与实施,任何个人或部门不得擅自挪动或关闭部门内存放的信息设备。 第十五条办公电脑安全操作管理

用户使用手册(那云内业资料管理系统)

版本:3.3.1.1 日期:2017.8 那云内业资料管理系统 使用手册 编写: 核对: 审核: 批准:

目录 1、用户协议 您一旦安装、登录或通过其他方式使用那云(漳州)信息技术有限公司(以下简称“软件产品”)的系列产品,即表示您同意接受本协议的各项条款和条件的约束。您如果不同意以下协议,请勿安装和使用本系统。 软件许可: 本“软件产品”受著作权法及国际著作权条约和其它知识产权法和条约的保护。本“软件产品”只许可使用,而不出售全部所有权,所有权归那云(漳州)信息技术有限公司全部所有。 许可的授予: 1、您可在单一一台或多台计算机、工作站、终端机、手持式计算机或其它数字电子仪器(“计算机”)上安装、使用、访问、显示、运行或以其它方式互相作用于(“运行”)本“软件产品”(或适用于同一操作系统的任何前版本)的一份副本。运行“软件产品”的计算机的主要用户可以制作另一份副本,仅供在其便携式计算机上使用。 2、您还可以在通过网络在您的其它计算机上运行“软件产品”的储存设备(如网络服务器)上存放或安装一份“软件产品”副本;但是,您必须为从储存设备运行“软件产品”的每一台计算机获得一份许可证。一份“软件产品”许可证不得在不同的计算机共同或同时使用。

3、在他方接受本协议的条款和条件的前提下,将本系统及许可协议转手给另一方使用,同时保证另一方无条件遵守本协议。若发生转手,原文档及其伴随文档的所有拷贝必须一并转交对方,或将未转交的拷贝全部销毁。 4、未明示授予的一切其它权利均为公司所有。 使用限制: 1、不得对本“软件产品”进行逆向工程、反向编译、反汇编或解体拆卸; 2、不得复制、制作、销售、购买、使用或使他人得以使用盗版的那云软件产品,或进行其他可能损害本公司软件产品著作权或其他合法权益的行为; 3、如“软件产品”在官网或软件任何位置标明为试用、测试或免费版本,是指该软件的一个标识版本,它仅能让您测试软件的可行性。使用本软件产品的试用、测试或免费版本由您自己承担风险,在适用法律允许的最大范围内,在任何情况下不就因使用或不能使用本软件产品的试用版本所发生的任何的、特殊的、意外的、直接或间接的损失承担任何责任。软件试用或测试期满,您可以选择购买正式软件,否则您必须彻底删除试用、测试或免费版软件及其备份。 4、有限责任:无论是明指的或是暗喻的,包括但不限于利润损失、可用性消失、商业中断,或任何形式的间接、特别、意外或必然的破坏,或任何其他方的索赔,即使我公司事先被告知此类事有可能发生的任何情况下,只对“软件产品”收费功能的收费价款为限承担责任。 许可终止:

数据安全管理制度及流程

数据安全管理制度及流程 数据安全管理制度: 1、在安装成功MySQL之后立即删除https://www.wendangku.net/doc/317337671.html,er表中除本地主机root帐户之外的全部帐户。 2、为服务器本地root账户设置一个复杂的密码,应同时包含字母和数字,并定期更换。开发用于连接数据库的账户必须单独建立,密码由运维主管掌握。 3、定期更新的数据库root账户密码会告知技术总监、数据库主管,其他人员需要了解root账户密码时,需要书面向技术总监提出申请,批准后可以获得密码。 4、每天定时为数据库做全局备份,并保存在非系统盘中。每天定时为数据库做异地备份,固定保存在局域网中其他安全的计算机中。 5、进行数据恢复前,需要由数据库管理员登记正式的、书面的数据恢复报告,并提交技术总监与数据主管批准。每次的数据恢复都应记录备案。数据恢复前,必须对原环境的数据进行备份,防止有用数据的丢失。 6、进行数据物理删除前,需要由数据库管理员登记正式的、书面的数据清理报告,并提交技术总监与数据主管批准。每次的数据清理都应记录备案。 7、数据清理前必须对数据进行备份,在确认备份正确后方可进行清理操作。历次清理前的备份数据要根据备份策略进行定期保存或永久保存,确保可以随时使用。数据清理的实施应避开业务高峰期,避免对联机业务运行造成影响。 数据库修改流程: 1、对数据库结构、数据库表或表字段进行修改前,由申请人向技术经理提交申

请,技术经理确认可以修改后,通过邮件向数据库主管提出申请。双方协商无误后,进行数据库修改。修改结束后,数据库主管通过邮件向技术经理说明处理细节及处理结果。 2、针对数据库图录数据的修改,均需通过产品经理向数据库主管提出邮件申请。双方确认申请无误后,进行数据库修改。修改结束后,数据库主管通过邮件向产品经理说明处理细节及处理结果。 3、业务部门提出的数据查询、统计、分析请求,需统一提交给产品经理,由产品经理确认可以提供后,向数据库主管发出邮件请求。数据库主管在数据库中处理后,将所需数据通过邮件发送给产品经理(如数据文件过大,将通过移动存储拷贝)。

DAMADMBOK数据管理知识体系

DAMA-DMBOK 数据管理知识体系职能框架 版本:V3.0.2

目录 1.简介 (3) 1.1.数据管理专业 (3) 1.2.数据管理知识体系(DMBOK) (4) 1.3.DAMA数据管理辞典 (5) 1.4.为什么需要此职能框架? (5) 1.5.为什么会有 2.0版? (5) 1.6.为什么会有 3.0版? (7) 2.概述 (8) 2.1.数据管理职能 (8) 2.2.环境元素 (11) 3.DAMA-DMBOK职能纲要 (13)

文档简介 本文档针对DAMA数据管理知识体系( DMBOK)职能框架的第 3.0.2版进行描述,该框架是由DAMA国际提供的,用于协助对本专业的最佳实践方法进行规范化的工作。 Deborah Henderson DAMA国际教育服务副主席 DAMA基金会主席 Mark Mosley DMBOK编辑修订历史 版本日期作者描述 1.0 2006.3.27 Mark Mosley 由芝加哥分会给DMBOK 委员 会提交的建议书原始草稿。 1.1 2006.4.17 Mark Mosley 改写后的草稿,作为DMBOK 委员会提供给DAMA国际/基金 会的建议版本。 1.2 2006.5.3 Mark Mosley 2006年丹佛会议由DAMA 国 际使用后进行修改。 1.3 2006.6.12 Deborah 部分内容修订。 Henderson 2.0 2007.4.5 Mark Mosley 部分内容修订,以反映2007年 马萨诸塞州波士顿DAMA国际 会议上所做的部分修改。 2.1 2007.11.5 Mark Mosley 部分修订,反映对DMBOK术 语的使用。 3.0 2008.5.5 Mark Mosley 对第9章和第10章进行结构调 整。 3.0.1 2008.6.25 Mark Mosley 修改为详细的活动纲要。 3.0.2 2008.9.10 Mark Mosley 对DW/BI管理的活动纲要进行 微调。

信息安全系统管理系统要求规范

信息安全管理规范公司

版本信息 当前版本: 最新更新日期: 最新更新作者: 作者: 创建日期: 审批人: 审批日期: 修订历史 版本号更新日期修订作者主要修订摘要

Table of Contents(目录) 1. 公司信息安全要求 (5) 1.1信息安全方针 (5) 1.2信息安全工作准则 (5) 1.3职责 (6) 1.4信息资产的分类规定 (6) 1.5信息资产的分级(保密级别)规定 (7) 1.6现行保密级别与原有保密级别对照表 (7) 1.7信息标识与处置中的角色与职责 (8) 1.8信息资产标注管理规定 (9) 1.9允许的信息交换方式 (9) 1.10信息资产处理和保护要求对应表 (9) 1.11口令使用策略 (11) 1.12桌面、屏幕清空策略 (11) 1.13远程工作安全策略 (12) 1.14移动办公策略 (12) 1.15介质的申请、使用、挂失、报废要求 (13) 1.16信息安全事件管理流程 (14) 1.17电子邮件安全使用规范 (16) 1.18设备报废信息安全要求 (17) 1.19用户注册与权限管理策略 (17) 1.20用户口令管理 (18) 1.21终端网络接入准则 (18) 1.22终端使用安全准则 (18) 1.23出口防火墙的日常管理规定 (19) 1.24局域网的日常管理规定 (19) 1.25集线器、交换机、无线AP的日常管理规定 (19) 1.26网络专线的日常管理规定 (20) 1.27信息安全惩戒 (20) 2. 信息安全知识 (21) 2.1什么是信息? (21) 2.2什么是信息安全? (21)

个人数据管理平台用户手册

个人数据管理平台用户手册 (前台部分) 中国科学院教育部水土保持与生态环境研究中心 二〇一〇年三月

1 平台特点和功能介绍 1.1、平台特点 个人数据管理平台(Personal Data Management Platform,简称PDMP)具有以下特点: (1)、它是一种面向数据资源拥有者(即科学家)个人管理个人数据的平台,也就是说,它是科技工作者自主管理自己的科学数据的计算机网络环境。自主管理的含义包括:按照平台的数据资源整编规范编写元数据、数据文档和数据体,并提交到平台中;数据拥有者自主决定是否发布数据集以及什麽时间发布数据集,自主决定哪些用户能访问自己的数据集(可精确到数据体)。一句话,谁拥有的数据由谁决定怎样发布和共享,平台只提供存储、发布和共享数据的环境,以及确保提交的数据不违反法规。 (2)、数据资源建设者将由几个专业数据管理人员拓展到广大的科研人员,从而加快数据资源建设的进度。再有,提高了数据管理的实时性,也就是说科研人员随时可以将产生的数据整编归档并提交到专门的数据存储服务器,避免因时间久远而产生数据丢失、混乱。 (3)、数据平台由专业数据管理人员建设和维护,从数据管理的角度来说,为科研人员提供了先进的、安全的、方便的数据管理环境。 1.2、平台信息状态定义 1.2.1用户类型定义 匿名用户:没有登录到平台的用户。

普通数据用户:拥有最小权限的用户,只能访问公开和授权数据,不能汇交元数据和数据体。该类用户可以对所有元数据进行查询、浏览,可以查看、下载元数据说明文件和缩略图;可以浏览已经发布元数据的数据体,可以下载授权的数据体,可以对未授权的数据体进行授权申请;还可以向系统管理员申请成为数据集发布者。 数据录入员:能在平台发布数据体的人员,该类用户得到数据集发布者的汇交数据体授权,但是不能发布元数据信息。该类用户可以在授权数据集上汇交数据体、修改自己汇交的没有发布的数据体,可以浏览、下载已经审批通过并且自己参与的数据集中的数据体,以及具有普通数据用户角色的全部权限。 数据集发布者:能在平台汇交元数据的人员,通过汇交元数据创建数据集。该类用户可以汇交元数据;对自己汇交的元数据进行修改、查看状态、进行发布、汇交和修改数据体、查看数据体授权使用情况等;可以授权其它用户成为自己数据集的数据录入员;可以将已经发布的数据集中的数据体授权他人查看或者公开;同时,元数据发布者拥有数据录入员角色的全部权限。 1.2.2元数据和数据体状态定义 (1)平台元数据具有以下5种状态: 待审查状态:用户汇交的元数据默认状态即为待审查状态,在此状态下用户可以修改元数据信息、修改数据说明文件信息和缩略图信息等,可以自己提交、修改该元数据的数据体,但元数据不能被访问,也不能授权他人访问数据体或授权他人发布数据体。 审查通过状态:即待发布状态,由数据管理员或系统管理员对元数据审查通过的状态,在此状态下用户除了具有元数据“待审查状态”下的权限,还有

数据安全管理方案计划目标规定

// XXX 数据安全管理规定 编制:____________________ 审核:____________________ 批准:____________________ [本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属XXX所有,受到有关产权及版权法保护。任何个人、机构未经XXX的书面授权许可,不得以任何方式复制或引用本文件的任何片断。]

1.分发控制 2.文件版本信息 3.文件版本信息说明 文件版本信息记录本文件提交时的当前有效的版本控制信息,当前版本文件有效期将在新版本文档生效时自动结束。文件版本小于1.0 时,表示该版本文件为草案,仅可作为参照资料之目的。

第一章总则 第一条为保证XXX信息系统核心数据安全,维护数据所有者权利,明确利益相关者的责任与义务,按照分类管理、分级保护、授权使用的原则,根据《XXX信息系统安全管理规定》及国家信息系统安全等级保护等有关要求,特制订本规定。 第二条本规定所管理的数据均为非涉密的数据,XXX系统已标识密级的文件或已声明密级的数据不纳入本规定管理范畴。 第三条本规定适用于全国XXX信息系统环境中的数据安全管理工作。XXX各单位、部门均应按本规定开展数据安全管理工作。 第二章术语定义 第四条本规定所称数据所有者是指,对所管理业务领域内的信息或信息系统,有权获取、创建、维护和授权的业务主管。 第五条本规定所称利益相关者包括数据创建者、数据所有者、数据管理者、数据使用者及信息安全管理人员。 第六条本规定所管理的数据涵盖以纸质、电子等形式存在的文件和非文件形式的信息及其衍生物。其中,非文件形式的数据包括数据库及配置文件中的数据、配置信息等。 第三章职责定义 第七条数据创建者负责针对其所创建数据的内容和价值提出分类分级建议,提交对应级别数据所有者确认。

信息系统数据安全管理制度

数据管理制度 第一条为加强数据管理,规范数据备份、保管与抽检、恢复、使用、清理与转存、销毁等行为,确保各类数据的完整性、保密性和可用性, 特制定本管理规范。 第二条本规定适用于XXXXXXX局信息部门、相关业务部门等。 第三条数据是指计算机系统存储的信息,可按数据类别和数据来源等进行分类。 1)根据数据类别,数据分可为业务数据(各应用数据库和文件),资源类数据(如日志、版本、操作系统文件、产品库、参数、配 置、代码等); 2)根据数据产生的环境,将数据分为生产数据、交换数据、决策数据、测试数据、研发数据和灾备数据。 第四条数据管理策略是指数据管理的基本规则和约定,包括数据备份策略、数据保管策略、数据抽检方案、数据恢复、清理和转存策略等。 第五条为了保证数据管理的规范化,应设置数据管理人员、数据管理实施人员、数据技术支持人员。 第六条数据管理人员的主要职责是: 1)负责建立和维护本单位的数据清单,对本单位的数据进行统一管理; 2)负责牵头组织技术支持人员制定数据管理策略(备份、保管、恢复、清理、转存策略及抽检方案); 3)负责组织定期根据数据抽检方案对数据存储介质进行抽检和恢复。 第七条数据管理实施人员的主要职责是:

1)负责数据管理策略的实施; 2)负责存储介质的管理。 第八条数据技术支持人员的主要职责是: 1)负责提供数据管理技术支持(如主机系统、网络、应用、开放平台等); 2)负责提供数据管理和维护的技术方案; 3)负责制定数据备份、恢复、清理、转存策略和抽检验证方案; 4)负责制定相应的数据操作手册; 5)负责在项目投产交接时,提交明确的数据生命周期策略。 第九条数据管理人员应牵头组织技术支持人员制定数据备份策略和数据备份操作手册。 第十条数据备份策略的制定应综合系统性能、存储容量、数据量增长速度、业务需求、备份方式、存储介质、存储介质型号、有效期等因素。 备份策略的制定应考虑在特殊日、版本升级日增加备份。 第十一条数据管理实施人员要根据操作手册进行备份。备份时,要仔细检查备份作业或备份程序的执行结果,核实目标备份与源备份内容一致, 确保备份数据的完整性和正确性。 第十二条数据管理实施人员应及时记录备份情况,包括备份作业、备份周期、时间、内容、数据保存期限、存储介质型号、介质容量、业务种类、 转存情况、异地备份记录、相关变更记录等信息,并进行当日备份 的问题记录。 第十三条数据管理人员应对本单位保管的各类数据进行汇总管理。 第十四条数据管理实施人员应编制数据存储介质保管清单,清单内容应包括介质编号、备份内容、备份时间和保留期限等重要信息。 第十五条存放备份数据的介质应该具有明确的标识。标识应该使用统一的命名规范,注明介质编号、备份内容、备份时间和有效期等。

建立完整的知识结构体系和脉络梳理

建立完整的知识结构体系和脉络梳理 中华民族形成的过程,我们可以建立一下结构体系: 中国古代边疆管理与民族融合

中国古代中央集权,我们可以建立如下的知识结构体系 中国古代中央集权体制的发展框架

现代化的世界进程——知识结构表 这是我们解答叙述题的套路,有了这个法宝,任何叙述题、展板填空题我们都能以不变应万变,而在构建知识体系的过程中,也让我们宏观地把握各个知识点在历史发展中的地位与意义,避免了零星散乱的复习毛病。

总结史料分析题与论文题的答题步骤与技巧 史料分析题被很多老师认为是历史高考的小论文,solo论文更被同学们视为噤若寒蝉,但是如果对题目进行归类和分析,我们不难看出这些题目的一些规律和和结构。 所以无论是史料分析题还是论文题有一定的层次感和逻辑性。 第一、观点清晰,通过归纳找出观点的通用性。 如2013年严复对进化论翻译的论文和2014年梁启超评价李鸿章的论文,其实是同一类型的题目,即“作者对西方思想的引进和人物的评价都是作者以引进西方思想与评价近代人物来表达自己思想和理念的目的,使作者的思想带有时代和个人的烙印。” 这种观点可以通过课堂和题目的答案进行归类总结,这样遇到陌生的论文史料就不会捉襟见肘了! 第二、在论述中一定要做到“论从史出”,也就是俗话说的“引材料”概括归纳。 第三、不同的题目有不同的答题结构,如社会转型的史料分析,总观点往往是通过微观事件折射宏观的社会变迁,然后逐条分析材料展开其具体变化。 再如场景还原题(穿越题),其回答步骤一定要体现利弊和时代的关系,而最后不要忘记作为当时人,一定会对反对派的意见有妥协和让步,或者提出改进的方案。 我们以2013年李鸿章为同文馆辩护为例,可以从以下结构展开: 以后再遇到场景还原辩论题,这个步骤是可以通用的。

信息系统数据安全管理办法.doc

信息系统数据安全管理办法1 信息系统数据管理办法 (试行) 第一章总则 第一条为了规范信息系统的数据管理工作,真实、有效地保存和使用各类数据,保证信息系统的安全运行,根据《中华人民共和国计算机信息系统安全保护条例》及相关法律、行政法规的规定,特制定本办法。 第二条本办法所指的数据包括各类业务数据以及各种系统软件、应用软件、配置参数等。 第二章数据的使用 第三条信息系统实行安全等级保护,软件使用权限按程序审批,相关软件使用人员按业务指定权限使用、操作相应的软件,并且定期或不定期地更换不同的密码口令。 第四条业务软件的使用主体为系统各部门,(0A)系统的使用主体为在编人员。录入数据的完整性、正确性和实时性由各相关录入部门、人员负责。信息办负责软件和数据的安装维护,以及数据的安全保护。 第五条其他单位需要部门提供数据的,根据有关规定,按密级经分管领导签字同意后,由信息办提供。 第二章数据的备份

第七条信息办按照数据的分类和特点,分别制定相应的备份策略,包括日常备份、特殊日备份、版本升级备份以及各类数据的保存期限、备份方式、备份介质、数据清理周期等。 第八条数据备份管理人员必须仔细检查备份作业或备份程序的执行情况,核实备份数据的有效性,确保备份数据的正确性和完整性。 第九条数据备份管理人员定期对各类数据进行安全备份: (一)对最近一周内的数据每天备份:周一至周日对数据进行全备份(对于大存储量的数据,可进行增量备份); (二)对最近一月内的数据,每周保留一个全备份; (三)对最近一年内的数据,每月保留一个全备份; (四)每年至少保留一个全备份。 第十条对于数据库服务器、web服务器、网络设备的参数配置,在每次做过更改后,要及时备份。 第十一条数据备份要求异机备份,并且不能备份在WEB或FTP 等公共访问站点上;月备份和年备份同时要求至少一个离线备份。 第三章数据的恢复 第十二条对系统进行数据恢复必须制定书面的数据恢复方案(内容包括进行数据恢复的原因和理由、恢复何时和何种数据、使用哪一套备份介质、恢复的方法和操作步骤等),经信息办主

社会保险数据管理系统操作手册

社会保险数据管理系统 操作手册 Document number【980KGB-6898YT-769T8CB-246UT-18GG08】

社会保险数据管理系统操作手册 一、功能概述 社会保险数据管理系统实现的功能是帮助交纳养老保险费和失业保险费的企业完成个人帐户明细申报工作,以实现保险费个人帐户的记清作实。本程序实现的主要功能有数据录入、上报文件的生成等功能。本手册适应的软件版本为企业版版。 二、系统安装 社会保险数据管理系统为非安装类程序,将压缩文件解压到缴费企业的计算机硬盘上即完成安装;也可以将解压后的目录复制到任意其他目录下来完成安装。主目录名(如802)可以更改成其他目录名,主目录名下的data目录和report目录则不可以更改成其他目录名。data目录存放数据文件,report目录存放上报到税务局的数据文件,上报到税务局的数据文件按所属时期行分类存放。如下图所示: 三、程序启动 安装目录下的“企业报盘软件.exe”即为启动文件。

双击这个文件可以完成社会保险数据管理系统的启动, 四、系统参数配置 程序初次运行或运行期间需要进行参数调整,都可以通过“系统配置”来完成。点击“系统配置”图标或“系统维护?系统配置”菜单来启动系统配置窗口,如下图示:

在本界面录入税务登记号、单位编码(社保)、单位名称、联系人和联系电话等数据,其中税务登记号、单位编码(社保)、单位名称是必须正确录入的项目。税务登记号为15位至20位编码、单位编码为7位编码。红色字段为必须录入的字段,其他字段可根据需要来录入。 在参数配置项中的“本人上月实际工资收入取整到元”选项,可以将录入的本人上月实际工资收入四舍五入取整到元,对于社会平均工资也会四舍五入取整到元,对于没有这项要求的纳费人,这项不需要选中。 五、数据录入 1、数据录入界面如下图

数据安全管理制度

数据安全管理规定 一.目的 1.1为了提高公司网络系统的安全性,最大限度的防止资料流失。特制定本制度 二.范围 2.1电子文档向外发送时遵循此规定。 三.定义 3.1 向外发送的数据:包括对外光盘的刻录,因工作需要向外发送的电子文件及通过其它途径传递的资料。 3.2有效数据:指工作所需的和各种文档,不包括音乐、影视、生活图片或其它与工作无关的文件。 四.权责 4.1 计算机使用:各部门经(副)理指定人员; 4.3 数据安全监管:人力资源部指定之人员; 五.作业内容 5.1 所有申请使用电脑办公的同事需经过人力资源部网络中心的相关培训,培训日期按年度培训计划执行。考核合格后,网络中心分配相应的电脑使用权限,准许使用电脑办公。 5.2 人力资源部根据办公系统的使用情况,将不定期的组织临时性的专项培训。 5.3公司对外的电子文档输出由人力资源部负责。包括刻录光盘,向外发送文件等。所有部门如有上述需要,请填写统一的<<申请单>>,经部门经理或直接上级审批后,由人力资源部相关岗位处理。 5.4 电子邮件的使用由操作员自己负责。网络中心在总经理同意后,有权在不发布公告时对电子邮件系统进行监控。 5.5除总经理批准或有特殊用途的电脑外,锁定所有电脑的USB接口,拆除或禁用软驱、光驱。 5.6除人力资源部指定岗位外,所有电脑禁止安装刻录机或相关设备。

5.7 除签订<<资料保密协议>>的同事外,未经事业部总经理同意,不得使用U盘、移动硬盘等设备,一经发现,立即没收。并记小过一次。 5.8 未经允许,员工不应将不属于公司的电脑整机或配件带入公司使用,也不允许接入公司网络系统。违者记大过一次。并对其设备进行检查,确认后归还给当事人。 5.9 所有的电脑操作员最多每6天向服务器备份一次有效数据。人力资源部指定岗位每月3日前必须将所有数据备份到光盘存档。具体备份方式另行通知。 5.10 在公司办公场所内需上网的同事请按正常程序申请,在学习公司的 <

(完整版)应用系统权限及数据管理安全管理办法

用友系统权限及数据管理办法 一、总则 为了保障在用友系统使用及管理过程中因不安全的操作而导致的数据泄漏、被盗取等安全事件的发生,特制定本办法。 二、本管理办法仅适用于公司全员。 三、职责与分工 1、职能部门: (1)公司权限负责人:总经理 1)负责签批部门间的权限的授予; 2)负责对用友系统用户帐号及密码安全进行不定期抽查; (2)系统管理员:财务负责人 1)用友系统管理由财务部负责,除总经理及财务部指定的系统管理员外任何部门不得担任系统管理员一职。 2)负责帐号、各岗位权限分配、系统维护、各模块使用情况的安全运行监管。 3)负责根据《用友用户新增\变更\注销请示单》在系统中设置用户权限; 4)负责维护本单位用户和权限清单; 5)遵守职业道德,接受总经理权限负责人的抽查。 (3)各岗位系统操作员:负责所使用模块的权限管理和该模块的数据安全; A.采购部负责有关产品基础信息定义、系统采购模块使用。 B.销售部负责系统销售模块使用。 C.物流部负责仓库管理权限和销售单打印、查询权限; 2、用户帐号: 登录用友系统需要有用户帐号,用户帐号是由财务部系统管理员根据员工工作岗位员工的工作性质规定下进行系统岗位功能、权限分配和设置的。 (1)密码设置及更改: 1)第一次登录用友系统时,用户必须改变事先由管理员分配的初始密码; 2)系统管理员及操作员密码每三个月必须变更一次,密码不少于6位。 3、帐号与密码保管: 系统使用人必须保证用户ID和用户密码的保密和安全,不得对外泄漏,用户帐号不可转借他人使用;

3、责任承担及注意事项: (1)帐号的对应的使用者应对该帐号在系统中所做的操作及结果负全部责任。(2)系统管理员应该每天检查系统日志,对发现的非法登录、访问等行为。(3)管理帐号及管理权限的增加、删除必须经总经理书面批准,任何人不得任意增加、修改、删除。 (4)任何人除所负责权限岗位以外的信息数据不得随意导出:如客户资料、产品进价、销售数据等,如有需要需提交书面申请交总经理审批后统一由财务部导出打印,并建立打印档案。 (5)非财务部指定的系统管理人员未经许任何人不得擅自操作和对运行系统及各种设置进行更改。 四、用户申请\变更\注销流 (1)由用户本人提出申请(填写《请示单》)经部门主管审核交财务部并报总经理审核批示使用权限; (2)财务部系统管理员根据经总经理审批《请示单》在系统中进行权限设置后通知申请人; (3)申请人应在收到通知的当天修改初始口令。 (4)当用户由于工作变动、调动或离职等原因需要对用户的访问权限进行修改或注销时,应填写书面《请示单》经总经理审批后系统管理员应及时进行用户的变更、暂停或注销权限。 三、数据备份及安全管理 1、服务器数据库要设置每日自动备份,每周五财务部应进行一次介质数据的备份并异地存放,确保系统一旦发生故障时能够快速恢复,备份数据不得更改。 2、系统管理人员应恪守保密制度,不得擅自泄露中心各种信息资料与数据。 3、服务器是用友系统的关键设备,不得随意调试、挪作它用。 4、系统操作时,外来人员不得随意操作、靠近观看。对外来人员不合理要求应婉拒,外来人员不得未经同意不得查看、操作系统。 二、计算机病毒防范制度 1、系统管理人员应有较强的病毒防范意识,定期进行病毒检测。 2、不得在服务器上安装新软件,若确为需要安装,安装前应进行病毒例行检测。 3、经远程通信传送的程序或数据,必须经过检测确认无病毒后方可使用。 4、定期进行电脑杀毒,对电脑中毒后在各种杀毒办法无效后,须重新对电脑格