研 究 领 域

光纤传感技术:

自开展光纤传感技术研究以来,建立了具有国内领先水平的光纤传感技术研究团队和实验装备。围绕国家能源建设对先进传感器和智能化系统的迫切需求,承担了一批国家、省部级和省科学院重点科研项目以及横向科研课题,取得了一系列国内外领先的科研成果和自主知识产权,在煤矿、油井、非煤矿山、电力等能源领域的大型企业建立了示范工程。

研究内容:

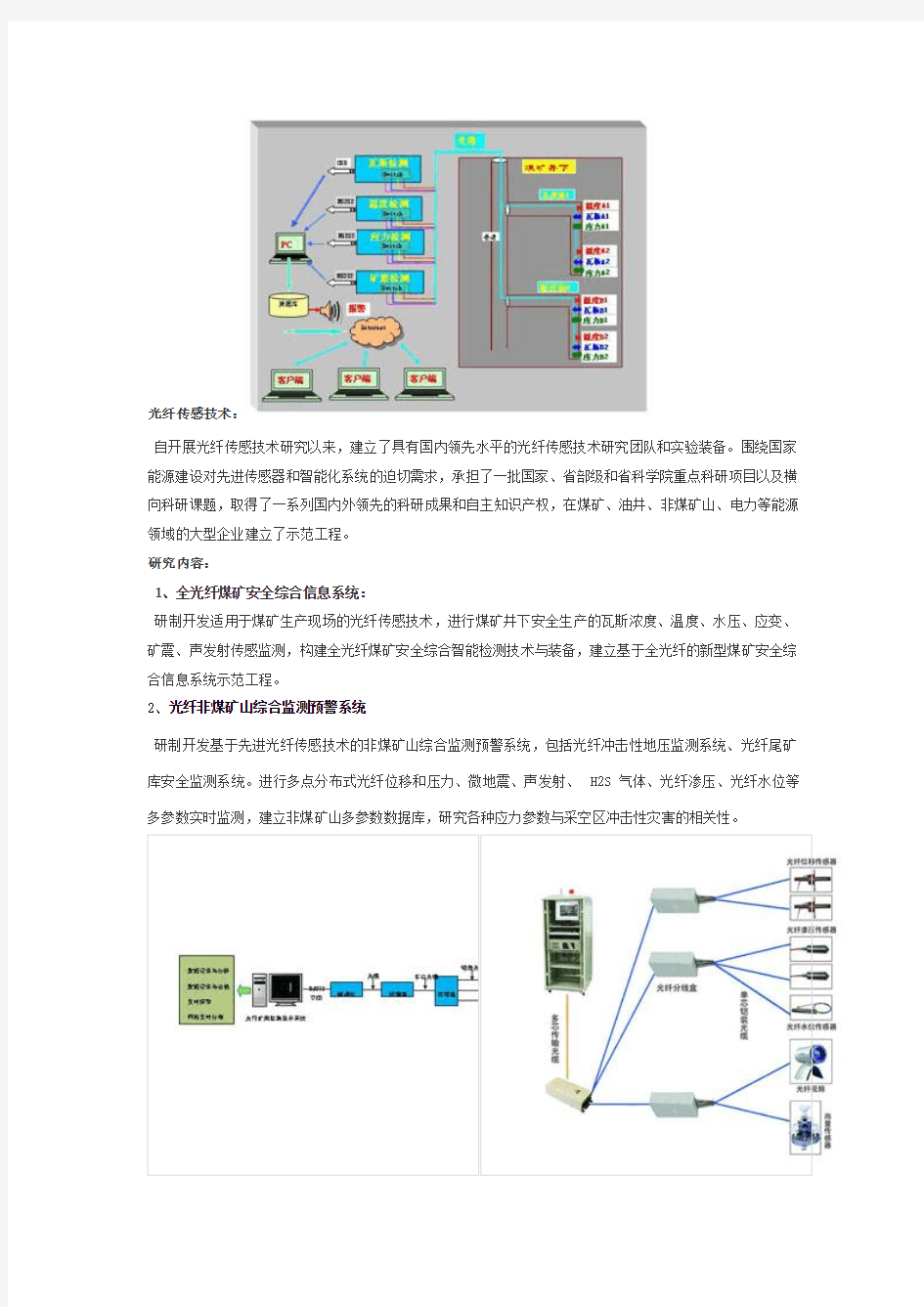

1、全光纤煤矿安全综合信息系统:

研制开发适用于煤矿生产现场的光纤传感技术,进行煤矿井下安全生产的瓦斯浓度、温度、水压、应变、矿震、声发射传感监测,构建全光纤煤矿安全综合智能检测技术与装备,建立基于全光纤的新型煤矿安全综合信息系统示范工程。

2、光纤非煤矿山综合监测预警系统

研制开发基于先进光纤传感技术的非煤矿山综合监测预警系统,包括光纤冲击性地压监测系统、光纤尾矿库安全监测系统。进行多点分布式光纤位移和压力、微地震、声发射、 H2S 气体、光纤渗压、光纤水位等多参数实时监测,建立非煤矿山多参数数据库,研究各种应力参数与采空区冲击性灾害的相关性。

光纤尾矿库安全监测系统示意图光纤非煤矿山综合监测预警系统示意图

3、光纤智能油井监测系统:

针对提高油井产出率,特别是注高温高压蒸汽稠油井的过程检测和优化控制,开发达到国际水平的耐高温、高压光纤温度、压力、流量传感技术。

4、风力发电关键技术全光纤多参数综合监测系统

研究用于风力发电关键技术监测的光纤传感器技术,开展风速、风向、风场温度、转速、叶片健康监测等光纤传感器,构建多参数全光纤风场综合检测系统,并根据多种参数进行风场建模,实现风电预测预报功能,提高风力发电质量以及解决风电更稳定地并入电网。

无损检测技术:

二十多年来,一直致力于金属材料无损检测技术的研究和在线检测设备的开发,在国内处于领先地位。 2006 年与中科院金属研究所联合成立了山东省无损检测工程技术研究中心,具有一支高素质的无损检测专业研发队伍,已承担多项国家、省科技攻关项目。在成功研发大型数字化在线无损检测成套装备的基础上,瞄准具有国际领先水平的重大无损检测新技术——激光声磁技术开展检测方法研究和设备开发工作。

研究内容: 1 、大型数字化在线检测技术和成套设备针对冶金行业不同材料、不同工艺的检测需求,开展适应不同型号、不同应用领域的涡流、超声自动在线检测成套设备系列化技术的开发工作,形成了涡流、超声两大系列,直径覆盖 5 至 1000mm ,近 20 个型号的数字化自动在线检测成套装备,设备现在宝钢、攀钢等近 120 家钢铁企业得到了成功应用。

涡流检测设备超声检测设备

2 、激光声磁检测技术引进乌克兰激光声磁核心技术,进行消化吸收再创新,有计划地开展激光声磁技术在高温连铸坯在线检测、铁路钢轨在役高速检测、热轧中厚板在线检测等领域的应用研究工作,为国家创立一项具有世界先进水平的无损检测新技术。

激光红外测量技术:

主要研究内容包括铁路装备激光检测技术、地铁用红外光幕技术以及光机电一体化技术在锻压机床区域保护方面的应用。

智能化激光二维区域扫描系统示意图

数字化激光接触网检测设备

地铁屏蔽门光电安全保护装置示意图锻压机械光电安全保护装置示意图

AD实施:域管理手册

深圳市海格物流股份有限公司 操作主机与AD DB 管理 深圳市索信达实业有限公司 文档编号: SXD- HGWL-20150901-01 版 本: VERSION1.6 编 写: 索信达运维服务部 最后修订: 2015年09月22日

目录 第一章管理域中的操作主机角色 (3) (一)操作主机介绍 (3) (二)角色迁移 (4) (三)角色抢夺 (5) 第二章管理活动目录数据库 (7) (一)活动目录数据库介绍 (7) (二)活动目录数据库的移动 (8) (三)活动目录数据库的压缩 (10) (四)活动目录数据库的备份和还原 (12) (五)活动目录回收站 (12)

第一章管理域中的操作主机角色 (一)操作主机介绍 Active Directory 支持域中所有域控制器之间的目录数据存储的多主机复制,因此域中的所有域控制器实质上都是对等的。但是,某些更改不适合使用多主机复制执行,因此对于每一个此类更改,都有一个称为“操作主机”的域控制器接收此类更改的请求。操作主机可以保证一致性并消除AD DS数据库中出现冲突的项目的可能性。 AD DS中的五个操作主机角色分别是:架构主机(Schema Master)、域命名主机(Domain Naming Master)、RID主机(RID Master)、PDC仿真器(PDC Emulator)、基础结构主机(Infrastructure Master) 架构主机和域命名主机是林范围角色,即每个林只有一台架构主机和一台域命名主机。RID主机、PDC仿真器、基础结构主机是域范围角色,这3种操作主机角色在林中的每个域中分别只有一个。当在林中安装AD DS并创建第一台域控制器时,它会拥有所有5个角色,类似地,在向林中添加域时,每个新域中的第一台域控制器也会获得每域的操作主机角色。 架构主机(Schema Master) 宿主架构主机角色的域控制器负责对林的架构进行更新和修改,其他域控制器则只包含架构的只读副本。要更新或修改林的架构,您必须具备访问架构主机的权限。如果做出架构改变后,架构更新就会复制到林中的所有其他域控制器。在整个林中,架构主机是唯一的,只能有一个架构主机。 域命名主机(Domain Naming Master) 域命名主机主要用于为林中添加或删除域时使用,负责确保域名的唯一性。如果域命名主机不可用,则无法向林中添加域或从林中删除域。在整个林中,架构主机是唯一的,只能有一个架构主机。 RID主机(RID Master) RID 主机将相对标识符(RID) 分配给域中每个不同的域控制器,每个域只有一个RID 操作主机角色,用于管理RID池,从而在整个域范围内创建的新的安全主体,如:用户、组和计算机。每个安全主体都有一个唯一SID。RID主机用于保证域控制器生产的SID是唯一的。RID主机把一些相对标识符(RID)(称为RID池)颁发给域中的每台域控制器。当任何

解决js跨域问题

JSONP(JSON With Padding),就是打包在函数调用中的的JSON(或者包裹的JSON)。AJAX和JSONP在jQuery中的调用方式看起来极为相像,千万不要被这种现象迷惑,它们本质上有很大不同。AJAX是通过XMLHttpRequest对象获取非页面内容,而JSONP是动态的添加 3. 20.

21. 22. 23.