Web安全实践完整版

Web安全实践

web 安全实践(1)基于http的架构分析常用工具

作者:玄魂

前置知识:无。

web安全实践系列导航https://www.wendangku.net/doc/8113687360.html,/xuanhun/archive/2008 /10/25/1319523.html

安全技术区https://www.wendangku.net/doc/8113687360.html,/group/group_detail.aspx?gid=100566

前言

正文

“工欲善其事,必先利其器”,第一节里我们共同熟悉一下常用的工具,后面的章节还会探讨如何自己动手编写这些工具的一些细节问题。

1.1http扩展工具。

(1)TamperIE。这是来自Bayden系统的浏览器辅助对象。它非常简单,只有两个选项——篡改GET和/或POST。当我们提交这样的请求时,该工具会自动阻断提交,我们可以查看和修改我们提交的信息。这是单单使用IE地址栏所不能完成的内容。

当我们安装完之后,会在IE的这个位置看到它。

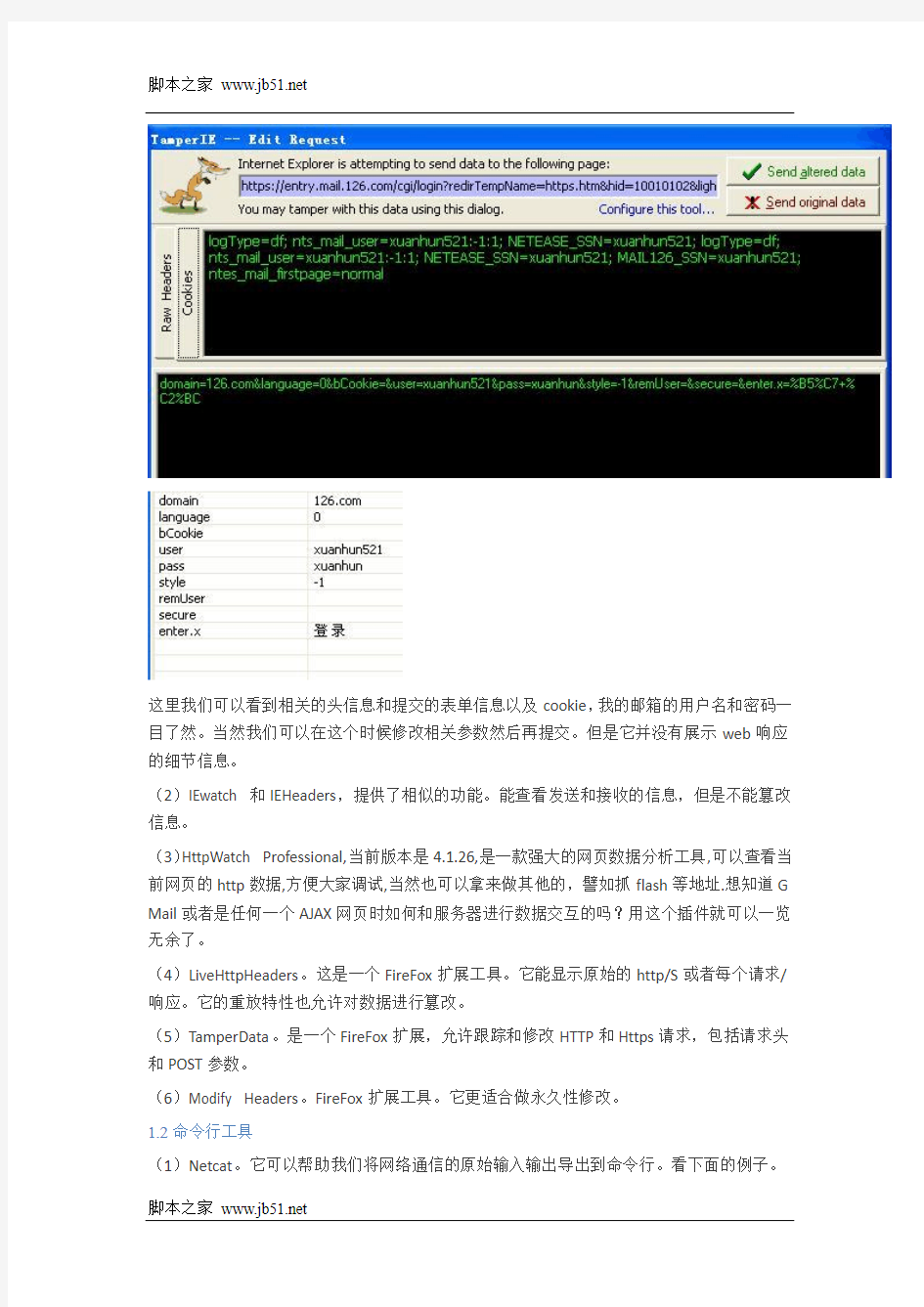

接下来是简单的配置。

我们可以选择其中任意一个或全选,当我们选择相应选项之后,通过ie访问相关页面的时候,信息就会被截断。(脚本之家整理:https://www.wendangku.net/doc/8113687360.html,)

这里我们可以看到相关的头信息和提交的表单信息以及cookie,我的邮箱的用户名和密码一目了然。当然我们可以在这个时候修改相关参数然后再提交。但是它并没有展示web响应的细节信息。

(2)IEwatch 和IEHeaders,提供了相似的功能。能查看发送和接收的信息,但是不能篡改信息。

(3)HttpWatch Professional,当前版本是4.1.26,是一款强大的网页数据分析工具,可以查看当前网页的http数据,方便大家调试,当然也可以拿来做其他的,譬如抓flash等地址.想知道G Mail或者是任何一个AJAX网页时如何和服务器进行数据交互的吗?用这个插件就可以一览无余了。

(4)LiveHttpHeaders。这是一个FireFox扩展工具。它能显示原始的http/S或者每个请求/响应。它的重放特性也允许对数据进行篡改。

(5)TamperData。是一个FireFox扩展,允许跟踪和修改HTTP和Https请求,包括请求头和POST参数。

(6)Modify Headers。FireFox扩展工具。它更适合做永久性修改。

1.2命令行工具

(1)Netcat。它可以帮助我们将网络通信的原始输入输出导出到命令行。看下面的例子。

(2)curl。是一个多平台的命令行工具。可以操作HTTP和https。当需要进行编制脚本进行迭代分析时,Curl是非常强大的。

1.3 http代理。

对于简单的http分析,我们更倾向于浏览器代理,因为它简单快捷。http代理工具通常给我们提供了更加多样化的功能选择。包括http代理,网络爬行,会话ID分析,自动脚本接口,模糊测试工具,解码等功能。好的工具如Paros,OWASP WebScarab等。由于代理工具我们会很少用到,所以我们不做更详细的介绍。

1.4 扫描工具

扫描工具在其他类型的攻击是必不可少的工具,一般分为端口扫描和漏洞扫描。

1.常见的端口扫描工具ScanPort ,Angry IP Scanner,Advanced Port Scann er ,linux下的端口扫描如nmap and nwatch等。

2.漏洞扫描工具。有Metasploit Framework,Core Impact,Canvas系列的安全平台,还有如x scan等传统的扫描工具。

1.5监听与嗅探工具

这不是我们整个实践中要重点讨论和实践的内容,但web攻击的最终目的还是服务器,所以有效的利用各种资源可以事半功倍。

这方面的工具就不做介绍了,用到的时候再提。

1.6编程工具

因为我的这个实践系列的一个主要内容是编程实现相关的工具和把一些手工过程自动化。我会用vs2005/2008来做我的程序。如果你也想一起做,或者用你自己擅长的语言来写的话,就要准备好你自己喜欢的工具。

简单的对工具做了一个介绍,第二节我们将一起讨论这些工具的综合运用,来做web剖析。第三节会共同学习自己动手编写自己的剖析工具。我希望有更多的人加入进来。

Web安全实践(2)基于http的web架构剖析

作者:玄魂

web安全实践系列导航https://www.wendangku.net/doc/8113687360.html,/xuanhun/archive/2008/10/25/ 1319523.html

安全技术区https://www.wendangku.net/doc/8113687360.html,/group/group_detail.aspx?gid=100566

前言

web安全实践系列主要是对《黑客大曝光——web应用安全机密与解决方案(第二版)》的内容做的实践研究和部分编程实现。所以如果您能完全理解那本书可以跳过本文章。

正文

第一篇文章我简单的介绍了一下相关的工具,如果您已经熟悉了,今天我们就小试牛刀吧!

2.1确定目标

(1)ping。这是最常规的方法,我们可以对已知域名做该操作来获得ip地址。

(2)DNS查询。可以通过互联网上提供DNS查询服务的网站查询ip地址。

(3)端口扫描。对既定ip我们可以扫描是否开通相应的知名端口来确定该服务器启动的服务。当然服务器可以用任一的端口来做web服务,我们可以对相应的端口做简单的探测,比如用netcat发送简单的get或head请求。看它的回应是否开通web 服务。

2.2获取目标web服务器信息

Web服务器信息采集是架构分析的主要内容,我们目前只讨论从http协议的角度来分析。

Banner抓取。

对于Banner抓取最直接的方法是我在上一节介绍的浏览器扩展工具的使用。

下面我们以FireFox的扩展Live HttpHeaders为例。

我们启动Live HttpHeaders的捕获选项。然后输入https://www.wendangku.net/doc/8113687360.html,.

这时就可以查看我们发送的请求和得到的响应信息了。

从响应信息我们可以得到该网站的服务器为Resin版本为3.0.21。通过goo gle我们可以了解该服务器以及该网站更多的相关信息,这一点是非常重要的,我以后会详细的介绍。

其他能够获取http报文的工具我就不详细介绍了,只要能达到目的任何可行的方案都可以尝试。

http指纹。

http1.1规范(RFC2616)鼓励实现者为了实现安全,将Server字段做成可配置选项。如果这样的话,我们得到的http响应的信息就有可能是假的信息。

应对于这个问题的解决方法,就是从服务器响应的内容中跳出来,进而观察服务器器对各种响应的整体行为。因为目前的服务器对于响应的细节并没有统一的规范,所以各有不同,只要从统计学的角度进行分析就可以顺利的看到服务器的本来面目。

不常见的http请求方法

请求越不常见,出现不同响应的可能性越大。

错误信息

错误信息最容易暴露服务器的本来面目。

这两种方式都需要我们总结大量正确数据的基础上,再分析未知服务器然后把相应行为和已知行为对比做判断。希望有做这方面工作的高手能提供相关资料。

httprint工具

Net-Square 的Httprint工具,是一个自动化的http指纹分析工具,带有可定制web服务器指纹数据库。下面是Httprint的一个结果报告。

如果我们想做自己的指纹分析工具,就要对各种服务器做测试,现在我还没有

这个条件来做。

2.3 中间件架构分析

有一个可能是返回信息的主机不是我们想象中的正在分析的主机,原因可能是web服务器的中间件架构配置,包括负载均衡器,虚拟服务器配置,代理,防火墙。

检测负载均衡器

如果对一个采用负载均衡的服务器进行连续的攻击,可能每一次的请求被分配到不同的主机上,如果意识不到这点,攻击将永远不会成功。理论上讲每个各个服务器应该是完全相同的,响应也该是完全相同的,但现实中的情况会有很多的差别。服务器的时间,配置,文件目录等都有可能不同,发现不同我们就有下手的机会。

在同一个ip范围内做端口扫描。首先确定主机别名的服务器ip地址,然后对周围的ip发送请求。如果得到的响应完全相同,可能是经过负载均衡的服务器。但

是几天负载均衡的主机如果在同一局域网内部,这种方法是检测不到的。如果

我们用这种方法得到了负载均衡的服务器ip,再对这些ip做探测以查看各主机

的不同会给我们提供入侵的新思路。

对于采用dns轮询方式的负载平衡我们很容易看到它的相关主机。

上面通过域名解析我们看到校内网的图片服务器的负载平衡的主机的多个IP。

而https://www.wendangku.net/doc/8113687360.html,则有两个ip60.28.196.237,60.28.196.247(手机校内网)。

?时间戳分析。在一秒内连续发送多个请求,看返回的头部的时间戳是否相同,如果有的主机时间未同步,那么你很幸运的发现的了它的负载均衡。关于这一方法

的实现我会在编程实现的环节做演示。

?Etag与Last-Modified。我们多次请求后观察两个值,如果不同则非常有可能存在负载均衡。

?查看html源代码中的注释。相同的页面如果注释不同,很可能来自不同的主机。

?查看ssl证书的差别,这种方法,我目前还没有很好的实践,希望各位能给我个好的实践方案。

web安全实践(3)再谈基于http的服务器架构剖析

作者:玄魂

前置知识:http协议,代理服务器,web防火墙

本系列导航https://www.wendangku.net/doc/8113687360.html,/xuanhun/archive/2008/10/25/1319523.ht ml

安全技术区https://www.wendangku.net/doc/8113687360.html,/group/group_detail.aspx?gid=100566

前言

web安全实践系列主要是对《黑客大曝光——web应用安全机密与解决方案(第二版)》的内容做的实践研究和部分编程实现。所以如果您能完全理解那本书可以跳过本文章。

另外我需要更多的像我一样的人来参与这项工作。QQ群:23364518,我的QQ:7175 32978. 博客园内的请加入技术安全区。

废话还是少说的好,我们进入今天的正题。

正文

昨天由于太累了,没把剩下的内容写完,今天继续。主要内容是代理和防火墙的探测。3.1检测代理

如果代理服务器对外就表现为一个Web服务器,外部网络就可以简单把它当作一个标准的Web服务器而不需要特定的配置。不同之处在于,这个服务器没有保存任何网页的真实数据,所有的静态网页或者CGI程序,都保存在内部的Web服务器上。因此对反向代理服

务器的攻击并不会使得网页信息遭到破坏,这样就增强了Web服务器的安全性。我们的主要目的是检测目标服务器是否通过代理服务器来响应请求,以免我们丢失目标。

(1)Trace请求。当我们像web服务器发送一个Trace请求之后,服务器会回显接收到的请求。如果正常情况下,返回的请求应该就是我们发送的请求。但是如果我们的请求是先到达一个代理服务器然后真正的web服务器接收到的就应该是代理服务器的请求,也是就是返回的信息也应该是代理服务器的请求信息而不是我们最初发送的请求。说着有点迷糊,下面看一个实际的例子。不过由于一些服务器在处理trace请求存在跨站漏洞,很多网站是不支持trace请求的。

HTTP/1.1 405 Method Not Allowed

Date: Sun, 26 Oct 2008 09:03:50 GMT

Server: Microsoft-IIS/6.0

X-Powered-By: https://www.wendangku.net/doc/8113687360.html,

X-AspNet-Version: 2.0.50727

Cache-Control: private

Content-Type: text/html; charset=utf-8

Content-Length: 3432

.....

而我在测试过程中也发现有的网站虽然支持Trace请求但没返回请求信息,可能是忽略或容错的设置。

下面我们看到的是一个正常的响应。

TRACE / HTTP/1.0

Host:https://www.wendangku.net/doc/8113687360.html,

HTTP/1.1 200 OK

Date: Sat, 20 Oct 2007 20:39:36 GMT

Server:Apache/2.2.6(Debian)

PHP/4.4.4-9 mod_ruby/1.2.6 Ruby/1.8.6(2007-06-07)

Connection: close

Content-Type: message/http

TRACE / HTTP/1.0

Host: https://www.wendangku.net/doc/8113687360.html,

如果我们访问的是代理的话,一般会出现以下两种情况:

代理服务器添加了固定的头

如"via:"X-Forwarded-For:","proxy-Connection:"

或者改变host头

TRACE / HTTP/1.0

Host:https://www.wendangku.net/doc/8113687360.html,

HTTP/1.1 200 OK

Date: Sat, 20 Oct 2007 20:39:36 GMT

Server:Apache/2.2.6(Debian)

PHP/4.4.4-9 mod_ruby/1.2.6 Ruby/1.8.6(2007-06-07)

Connection: close

Content-Type: message/http

TRACE / HTTP/1.0

Host: https://www.wendangku.net/doc/8113687360.html,

(2)Connect标准测试.

一般情况下HTTP代理服务都会支持HTTP CONNECT的方法,利用他能建立一个TCP连接来绕过一般的应用层功能。一般,HTTP CONNECT方法都用来通过HTTP代理来建立HTTPS连接。

利用Connect测试的方法就是向一个已知站点发送Connect,观察响应信息来确定是否来自代理。

3.2检测防火墙

(1)连续的具有入侵特征的连接。

如果有防火墙它会拒绝你的连接。对于服务器的入侵扫描一般都会遭到防火墙的拒绝。其实我们现在可以肯定的是几乎所有的正规网站都会有防火墙的。我们面临的难题应该是对方使用的是什么类型的防火墙而不是用没用防火墙的问题。

(2)防火墙类型的诊断。

其实这和http指纹研究一样也应该是个统计学的问题。判断的思想应该是向服务器发送各种类型的非法请求,并判断出是否是防火墙作出的回应,回应的特征是什么。总结过程该是各个有机会接触防火墙配置的人。这项工作的研究目前还不是十分完善。我的条件也不允许我做这这个实验,我还是希望得到更多的人关于这方面的反馈。

观察的方面:

响应信息

Teros Web 应用防火墙技术会对trace请求作出500响应,提示:Invalid method c ode。F5 TrafficShield会返回400错误,并提示:The Server could not anderst and your request。Your error ID is:

Netcontinuum对任何非法请求都返回404错误。

SecureIIs会返回406错误。

特殊的cookie

Teros 对每次响应都要使用同一个名——st8id。

TrafficShield会使用cookie名为ASINFO。

特殊的错误情况

URLScan 如果接收一个Path长度大于260个字符的请求,就返回404错误,而且如果在请求中添加如ranslate,if,Lock-Token,Transfer-Encoding等头部,就会拒绝请求。

SecureIIs 默认头部最大长度为1024个字符。

3.3web服务器写权限刺探

试一个目录对于web用户是否具有写权限,采用如下方法:telnet到服务器的web端口(80)并发送一个如下请求:

PUT /dir/1.txt HTTP/1.1

Host:

Content-Length: 10

这时服务器会返回一个100( 继续)的信息:

HTTP/1.1 100 Continue

Server: Microsoft-IIS/5.0

Date:Thu, 28 Feb 2002 15:56:00 GMT

接着,我们输入10个字母:

AAAAAAAAAA

送出这个请求后,看服务器的返回信息,如果是一个201 Created响应:

HTTP/1.1 201 Created

Server: Microsoft-IIS/5.0

Date: Thu, 28 Feb 2002 15:56:08 GMT

Location:http://iis-server/dir/my_file.txt

Content-Length: 0

Allow: OPTIONS, TRACE, GET, HEAD, DELETE, PUT, COPY, MOVE, PROPFIND,

P ROPPATCH, SEARCH, LOCK, UNLOCK

那么就说明这个目录的写权限是开着的,反之,如果返回的是一个403错误,那么写权限就是没有开起来,如果需要你认证,并且返回一个401(权限禁止) 的响应的话,说明是开了写权限,但是匿名用户不允许。如果一个目录同时开了"写"和"脚本和可执行程序"的话,那么we b用户就可以上传一个程序并且执行它。

Web安全实践(4)c#简单http编程示例

作者:玄魂

前置知识:c# http协议

本系列导航https://www.wendangku.net/doc/8113687360.html,/xuanhun/archive/2008/10/25/1319523.ht ml

安全技术区https://www.wendangku.net/doc/8113687360.html,/group/group_detail.aspx?gid=100566

前言

web安全实践系列主要是对《黑客大曝光——web应用安全机密与解决方案(第二版)》的内容做的实践研究和部分编程实现。所以如果您能完全理解那本书可以跳过本文章。

正文

关于http编程我们可以采取套接字的方式遵循http协议来做。我采用的C#,对于http 编程微软提供了已经封装好的类,WebRequest,WebResponse,HttpWebRequ est,HttpWebResponse是常用的几个类,关于这些类的详细介绍请参考博客园内的其他文章,我只简单介绍我所用到的HttpWebRequest,HttpWebResponse类。抛砖引玉,因为做个好的http程序也是需要一定时间的,我这里给出的不是成型的工具,只是一个简单的例子,时间有限,望各位见谅。

HttpWebRequest类

HttpWebRequest类对WebRequest中定义的属性和方法提供支持,也对使用户能够直接与使用HTTP 的服务器交互的附加属性和方法提供支持。

不要使用HttpWebRequest构造函数。使用WebRequest.Create方法初始化HttpWeb Request的一个新实例。如果URI 的方案是http://或https://,则Create将返回HttpWebRequest实例。

GetResponse方法向RequestUri属性中指定的Internet 资源发出同步请求并返回包含该响应的HttpWebResponse实例。可以使用BeginGetResponse和EndGetRes ponse方法对Internet 资源发出异步请求。

当要向Internet 资源发送数据时,GetRequestStream方法返回用于发送数据的Strea m实例。BeginGetRequestStream和EndGetRequestStream方法提供对发送数据流的异步访问。

下面的示例为URI https://www.wendangku.net/doc/8113687360.html,/ 创建HttpWebRequest。

HttpWebRequest myReq = (HttpWebRequest)WebRequest.Create("https://www.wendangku.net/doc/8113687360.html, /");

HttpWebResponse类

此类包含对WebResponse类中的属性和方法的HTTP 特定用法的支持。HttpWebResp onse类用于生成发送HTTP 请求和接收HTTP 响应的HTTP 独立客户端应用程序。

注意:不要混淆HttpWebResponse和HttpResponse;后者用于https://www.wendangku.net/doc/8113687360.html, 应用程序,而且它的方法和属性是通过https://www.wendangku.net/doc/8113687360.html, 的内部HttpResponse对象公开的。

决不要直接创建HttpWebResponse类的实例。而应当使用通过调用HttpWebRequest. GetResponse所返回的实例。

通过调用GetResponseStream方法,以Stream的形式返回来自Internet 资源的响应的内容。

下面的示例返回HttpWebRequest的HttpWebResponse:

HttpWebRequest HttpWReq = (HttpWebRequest)WebRequest.Create("http://www.contoso. com");

HttpWebResponse HttpWResp = (HttpWebResponse)HttpWReq.GetResponse();

// Insert code that uses the response object.

HttpWResp.Close()

Uri类

URI 是Internet 上可由应用程序使用的资源的简洁表示形式。Uri类定义了属性和方法来处理URI,包括分析、比较和组合。Uri类属性是只读的,修改Uri实例需使用UriBuilder 类。

Uri类只存储绝对URI(例如"https://www.wendangku.net/doc/8113687360.html,/index.htm")。相对URI(例如"/new/index.htm")必须相对于基URI 展开,这样才是绝对的。提供了MakeRelative

方法在必要时将绝对URI 转换为相对URI。

URI 由转义编码存储为规范化URI,所有ASCII 值大于127 的字符都被替换为它们的等效十六进制数。为使URI 具有规范化格式,Uri构造函数执行以下步骤。

?将URI 方案转换为小写。

?将主机名转换为小写。

?移除默认端口号和空端口号。

?移除多余的段(如"/"和"/test"段)以简化URI。

使用ToString方法,可以将Uri类的内容从转义编码的URI 引用转换为可读的URI 引用。

一些URI 包括段标识符或查询。段标识符是URI 中跟在数字符号(#) 后的任何文本,存储在Fragment属性中。查询信息是URI 中跟在问号(?) 后的任何文本,存储在Query属性中。

注意:URI 类支持使用以下格式的IP 地址:四组表示法的IPv4 协议和冒号分隔的十六进制IPv6 协议。请记住在IPv6 地址两边括上方括号,如http://[::1]。

下面的示例创建Uri类的实例,并用它来创建WebRequest。

Uri siteUri = new Uri("https://www.wendangku.net/doc/8113687360.html,/");

WebRequest wr = WebRequest.Create(siteUri);

程序示例说明

在界面设计上,用一个textbox控件来输入地址,三个combobox控件提供请求方式和编码方式,连续发送次数的选择,因为不同的服务器可能支持不同的请求方式,不同的页面也可能是不同的编码方式。

另外两个textbox控件分别用来显示头信息和内容信息。

(1)信息处理类ProcessInfo。我们把用户输入的各种参数传给该类,由它负责发送请求和接收响应。下面给出的主要的函数,结合代码做说明。

///

///发送请求接受响应

///

///显示头信息的TextBox

///显示内容信息的TextBox

///请求方式

///编码方式

public void SendInfo( TextBox tb,TextBox ta,string method,string codemethod)

{

//首先我们创建HttpWebRequest的实例,用来发送请求。

hwr = (HttpWebRequest)WebRequest.Create(uri);

//然后设置它的请求方式。

hwr.Method = method;

CodingMethod = codemethod;

{

//创建HttpWebResponse的实例

response = (HttpWebResponse)hwr.GetResponse();

//因为response.Headers包含了我们想要的头信息,而它是WebHeaderCollection类型

//所以我们创建WebHeaderCollection实例myheaders,然后把它转化成字符串。

WebHeaderCollection myheaders = response.Headers;

f1.AddInfo(myheaders.ToString(), ta);

// GetResponseStream()方法,获取的信息是返回的内容信息。

Stream resStream = response.GetResponseStream();

int count = resStream.Read(buf, 0, buf.Length);

f1.AddInfo(getString(buf), tb);

hwr.Abort();

resStream.Close();

response.Close();

}

catch(Exception e)

{

MessageBox.Show(e.ToString());

}

finally

{

Thread.CurrentThread.Abort();

}

}

(2)form1的主要函数。

这是点击button按钮的事件处理函数,获得用户设置的各种参数,然后启动单独的线程调用信息处理类ProcessInfo的相关方法。

private void button_send_Click(object sender, EventArgs e)

{

// 部分代码省略

for (int i = 0; i < Int32.Parse(https://www.wendangku.net/doc/8113687360.html,boBox_sendtiems.SelectedItem.ToString()); i++)

Thread t = new Thread(new ThreadStart(GetInfo));

t.Start();

}

}

///

///把参数传入ProcessInfo类的处理函数

///

private void GetInfo()

{

ProcessInfo pi = new ProcessInfo(textBox_uri.Text,this);

pi.SendInfo(textBox_content, textBox_head, combox1, combox2); }

///

///用于异步调用向textbox中添加响应信息

///

///

///

public void AddInfo(string info,TextBox myt)

{

//判断是否为跨线程调用

if (myt.InvokeRequired)

{

SetInfoCallback sic = new SetInfoCallback(AddInfo);

this.Invoke(sic, new object[] { info,myt });

}

else

{

myt.Text += info;

}

}

好了,这个简单的例子可能不能给你太多的启示,但是我的这个系列还得继续向前走。更多的编程实践,如果你做了,一定要分享哦,独乐乐不如众乐乐吗!

下面把源代码附上:https://www.wendangku.net/doc/8113687360.html,/xuanhun/源代码.rar

Web安全实践(5)web应用剖析之全局任务和自动化工具

作者:玄魂前置知识:无

本系列导航https://www.wendangku.net/doc/8113687360.html,/xuanhun/archive/2008/10/25/1319523.ht ml

安全技术区https://www.wendangku.net/doc/8113687360.html,/group/group_detail.aspx?gid=100566

前言

web安全实践系列主要是对《黑客大曝光——web应用安全机密与解决方案(第二版)》的内容做的实践研究和部分编程实现。所以如果您能完全理解那本书可以跳过本文章。

正文

从今天开始我们正式接触应用剖析的内容。请不要抱怨为什么总是剖析也不攻击,没实在的内容。其实只要认真的剖析,漏洞自然显现,知道了漏洞攻击还会远吗?今天的内容很简单,主要是个人的一些想法和几个工具的简单使用。

?应用剖析要有全局观

分析网站不是随便点几个页面碰运气,真正的测试是不遗漏每一个细节。不遗漏细节的方式就是不要从细节入手。全局着眼摸清主干然后再深入分析。对于网站应用剖析的全局观是什么?是它的层次结构。搞懂了层次之后,我们在看各个层次的内容,文件,功能,然后再从文件入手分析扩展名,语言,表单等等等等。细节问题我们将会具体介绍。

?层次结构的探测方法

?从网站的根目录开始,顺着各个链接一路爬行。

?对于隐藏的目录或界面我们只能猜测或者根据其他信息比如错误信息进行推理。

对于知名系统,搜索引擎总是会给我们意外的惊喜。

三.网站的层次结构不代表实际主机上的文件组织结构

这一点不用我细说,只要你略微懂一些网站建设知识的话都会明白的。实际的文件组织结构是可以映射到网站层次的任何一个位置的。

虽然如此,恐怕没有哪个人在建设网站的时候愿意把这种对应关系搞得异常复杂。从管理上看简单明了总是最好的。但是如果网站简单对我们分析人员来讲也是件天大的好事。

四. 自动化工具

在剖析中使用的最基础最强大的技术就是把整个应用程序镜像到本地副本。对于大型的we b应用程序来说,手工剖析目录做爬行的话是不可想象的。许多优秀的爬行工具给了我们选择的余地。对于这些工具我之所以在全局任务来讲是因为它们有着先天的局限性。往往自动化程度越高,智能化程度越低。所以我认为它是层次剖析的最好工具(但结果不是最全面的),却不是细节剖析的首选。

(1)Lynx

这是最早出现的文本浏览器。是很好的url捕捉工具。关于这个软件的具体应用使用请参考其他资料。我没有用过也就不具体介绍了。

(2)Wget

是一款windows和UNIX下的命令行工具,可以用来下载一个站点的内容。

它的目的很简单——下载文件。不支持结果筛选等功能。总体上讲它还是很强大的。输入-help,我们可以看到它的一大堆参数。

-r参数指示程序跟踪每一个链接。这将创建一个跟踪网站的完整目录。

它的主要优点是可以下载应用程序的每个参数的输出。比如对同一login.asp页面可能会被下载多次login.asp id=012568

login.asp id=012566

login.asp id=012554

它还有一些高级选项如代理和http基础认证的支持。

网络安全课程设计

课程名称:物联网信息安全管理 设计题目:基于TCP协议的网络攻击 学院(直属系):计算机学院 年级/专业/班:物联网工程 学生姓名: 14101070113宋涌 14101070124 周礼佟 14101070104 胡坤指导教师:魏正曦老师 完成日期:2017.1.12

摘要 本课程是物联网工程专业所开设的一门重要实践课程,主要要求掌握网络安全原理和技术在实践中的应用。本课程设计的目的是在理论学习的基础上,动手实践网络安全的相关理论,通过应用所学习的知识,来解决一些实际的网络安全应用问题。在此基础上,真正理解和掌握网络安全的基本原理,具备网络安全方面的分析和动手能力。在网络攻防实验环境中完成TCP/IP协议栈中TCP层重点协议的攻击实验。包括TCP RST攻击、TCP会话劫持和TCP SYN Flood攻击。 关键字:TCP RST攻击、TCP会话劫持和TCP SYN Flood攻击 课题分工 宋涌:TCP会话劫持,和编写课程设计 胡坤:TCP RST攻击,和参考资料查询 。 周礼佟:TCP SYN Flood攻击,和课程设计分工

摘要 (2) 一引言 (4) 二实验原理 (5) 三设计过程 (8) 3.1 TCP RST攻击 (8) 3.2 TCP会话劫持 (12) 3.3 TCP SYN Flood攻击 (21) 四总结与体会 (24) 参考文献 (25)

一引言 源于Unix 的网络协议TC P/IP随着Internet的飞迅发展,已被越来越多的人所使用.然而由于TCP/IP协议族在设计时并没有过多的考虑网络安全问题,黑客事件不断发生,使如电子商务等Internet应用存在着许多不安全因素.欲防网络攻击,必应先知其攻击原理,才可正确实施安全策略. 下面是网络内部或外部人员常用的几种网络攻击方式: ·密码猜测( Password Guessing): 主要通过穷举的办法来试探被攻击系统的密码,为下一步攻击做好准备. ·窥探( Sniffing): 主要通过劫获网络上的数据包来获得被攻击系统的认证信息或其它有价值的信息. ·电子欺骗( Spoofing): 通过假冒合法用户的身份来进行网络攻击,从而达到掩盖攻击者真实身份,嫁祸他人的目的. ·信息剽窃( Information Theft): 这是网络攻击的主要目的之一.攻击者通过获得访问被攻击主机的许可权而窃取主机上的重要信息. ·让主机拒绝服务(Denial of Service): 是网络攻击的主要目的之一. 这种攻击使主机或网络不能为合法用户提供服务.例如攻击者可以用TC P的SYN信号淹没的方法来实现这一攻击. ·信息破坏( Information Destruction): 这也是网络攻击的主要目的之一.通过篡改或毁坏被攻击主机上的信息达到破坏的目的. 以上这些攻击主要是利用TCP /IP协议本身的漏洞而对TCP/IP协议进行攻击实现的,下面分析了几种对TC P/IP的攻击的实现方式 未来的高技术战争是信息网络战, 以网络中心信息为主的联合作战正在取代传统的平台中心战。TCP/ IP 协议使得世界上不同体系结构的计算机网络互连在一起形成一个全球性的广域网络Internet, 实现海、陆、空、天立体战埸信息共享。因此开展TCP/IP 协议的分析和研究, 寻求其簿弱环节, 能否攻其一点, 而瘫痪一片, 即以小的投入达到大的产出, 是有效实施计算机网络对抗的关键。在以TCP/IP 为协议的通信计算机网络中, 通常将每台计算机称为主机, 在Internet 中的每一台计算机可以访问Internet 上的其它任意一台计算机, 好像它们在一个局域网内用双绞线或同轴电缆直接连接起来一样(不同之处是速度比局域网的慢)。TCP/IP 通信计算机网络结构如图所示。

网络安全综合实习总结

河北科技师范学院 欧美学院 网络安全综合实习 个人实习总结 实习类型教学实习 实习单位欧美学院 指导教师 所在院(系)信息技术系 班级 学生姓名 学号

一、实习的基本概况 时间:2013年10月7日—2013年10月27日 地点:F111、F310、F210、E507 内容安排:互联网信息搜索和DNS服务攻击与防范、网络服务和端口的扫描、综合漏洞扫描和探测、协议分析和网络嗅探、诱骗性攻击、口令的破解与截获、木马攻击与防范、系统安全漏洞的攻击与防范、欺骗攻击技术ARP欺骗、分散实习(网络信息安全风险评估)。 组员:何梦喜、苏畅 (一)理论指导 1、综合漏洞扫描和探测:通过使用综合漏洞扫描工具,通过使用综合漏洞扫描工具,扫描系统的漏洞并给出安全性评估报告,并给出安全性评估报告,加深对各种网络和系统漏洞的理解。 其原理:综合漏洞扫描和探测工具是一种自动检测系统和网络安全性弱点的工具。扫描时扫描器向目标主机发送包含某一漏洞项特征码的数据包,观察主机的响应,如果响应和安全漏洞库中漏洞的特征匹配,则判断漏洞存在。最后,根据检测结果向使用者提供一份详尽的安全性分析报告。 2、诱骗性攻击:主要介绍网络诱骗手段和原理,了解网络诱骗攻击的常用方法,从而提高对网络诱骗攻击的防范意识。 其原理为:通过伪造的或合成的具有较高迷惑性的信息,诱发被攻击者主动触发恶意代码,或者骗取被攻击者的敏感信息,实现入侵系统或获取敏感信息的目的。 诱骗性攻击分类: 第一类是被称作“网络钓鱼”的攻击形式。 第二类则通过直接的交流完成诱骗攻击过程。 第三类是通过网站挂马完成诱骗攻击。 网站挂马的主要技术手段有以下几种: 1)框架挂马 框架挂马主要是在网页代码中加入隐蔽的框架,并能够通过该框架运行远程木马。如果用户没有打上该木马所利用系统漏洞的补丁,那么该木马将下载安装到用户的系统中

安全协议理论与实践

目录 目录.......................................................................................................... I 摘要......................................................................................................... II 前言........................................................................................................ III 1SHAMIR无秘钥协议 (1) 1.1研究背景 (1) 1.2参数设置 (1) 1.3具体步骤 (1) 1.4运算结果 (2) 2DIFFIE-HELLMAN秘钥协商协议 (3) 2.1研究背景 (3) 2.2参数设置 (3) 2.3具体步骤 (3) 2.4运行结果 (4) 3KEA秘钥协商协议 (5) 3.1研究背景 (5) 3.2参数设置 (5) 3.3具体步骤 (5) 3.4运行结果 (6) 4总结 (7) 致谢 (8) 参考文献 (9)

摘要 本课题主要是运用C#,研究几个安全协议其相应的算法和用程序实现其结果。本文较详细地介绍了这一程序的设计思想,功能结构以及某些功能函数的设计。本文还给出了对这一程序的测试情况以及对测试结果的分析。 关键词:安全协议,秘钥协议

前言 随着全球信息化程度的日益提高,网络已经成为人类胡获取信息、沟通交流以及社会生产和生活活动的一种不可或缺的重要载体和手段,信息安全的重要性和紧迫性日益凸显。随着金融、交通、电信等重要基础设施对网络的依赖性逐渐增大,信息安全对于社会和经济的影响也越来越大。信息安全问题已经由个人、团体的隐私与机密性问题上升为国家的战略性问题,而安全协议是解决网络安全问题最直接、最有效的手段之一,它可以有效地解决源认证和目标认证、消息的完整性、匿名通信、抗拒绝服务、抵赖性、授权等一系列重要安全问题。 安全协议是简历在密码算法基础上的一种高互通协议,它运行在计算机网络或分布式系统中,为安全需求的各方提供一系列步骤,借助于密码算法来达到秘钥分发、身份认证以及安全地实现网络通信或电子交易等目的。

网络安全技术与实践第二版课后答案

网络安全期末复习 题型:1、选择、判断、简答(45%) 2、分析题(55%) 注:如有发现错误,希望能够提出来。 第一章引言 一、填空题 1、信息安全的3个基本目标是:保密性、完整性和可用性。此外,还有一个不可忽视的目标是:合法使用。 2、网络中存在的4种基本安全威胁有:信息泄漏、完整性破坏、拒绝服务和非法使用。 3、访问控制策略可以划分为:强制性访问控制策略和自主性访问控制策略。 4、安全性攻击可以划分为:被动攻击和主动攻击。 5、X.800定义的5类安全服务是:认证、访问控制、数据保密性、数据完整性、不可否认性。 6、X.800定义的8种特定的安全机制是:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证。 7、X.800定义的5种普遍的安全机制是:可信功能度、安全标志、事件检测、安全审计跟踪和安全恢复。 二、思考题 2、基本的安全威胁有哪些?主要的渗入类型威胁是什么?主要的植入类型威胁时什么?请列出几种最主要的威胁。 答:基本的安全威胁有:信息泄露、完整性破坏、拒绝服务、非法使用。 主要的渗入类型威胁有:假冒、旁路、授权侵犯。 主要的植入威胁有:特洛伊木马、陷门 最主要安全威胁:(1)授权侵犯(2)假冒攻击(3)旁路控制(4)特洛 伊木马或陷阱(5)媒体废弃物(出现的频率有高到低) 4.什么是安全策略?安全策略有几个不同的等级? 答:安全策略:是指在某个安全区域内,施加给所有与安全相关活动的一套规则。 安全策略的等级:1安全策略目标;2机构安全策略;3系统安全策略。

6.主动攻击和被动攻击的区别是什么?请举例说明。 答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息 的保密性。主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。 主动攻击的例子:伪装攻击、重放攻击、消息篡改、拒绝服务。 被动攻击的例子:消息泄漏、流量分析。 9、请画出一个通用的网络安全模式,并说明每个功能实体的作用。 网络安全模式如下: 网络安全模型由六个功能实体组成:消息的发送方(信源)、消息的接收方(信宿)、安全变换、信息通道、可信的第三方和攻击者。 第二章低层协议的安全性 一、填空题 1、主机的IPv4的长度为32b,主机的MAC地址长度为48b。IPv6的地址长度为128b。 2、ARP的主要功能是将IP地址转换成为物理地址 3、NAT的主要功能是实现网络地址和IP地址之间的转换,它解决了IPv4地址短缺的问题。 4、DNS服务使用53号端口,它用来实现域名到IP地址或IP地址到域名的映射。 二、思考题 1、简述以太网上一次TCP会话所经历的步骤和涉及的协议。 答:步骤:开放TCP连接是一个3步握手过程:在服务器收到初始的SYN数据包后,该

计算机网络安全的理论与实践复习重点

第一章网络安全概述 1.网络安全的主要任务是维护数据的机密性、完整性和不可否认性,并协助提供数据的可用性。 数据有两种状态,一种是传输状态,一种是存储状态。机密性是指:不允许第三者通过网络非法进入连网计算机系统读取存储在其中的数据。完整性是指:不允许第三者通过网络非法进入连网计算机系统修改存储在其中的数据或存入伪造数据。不可否认性是指:数据的合法拥有者无法向任何人抵赖自己是该数据的拥有者,也称为不可抵赖性。可用性是指:连网计算机系统的各种资源不会被第三者通过网络协议缺陷或设置漏洞阻碍合法用户的使用。 2.对于网络通信而言,窃听的目的是利用网络通信设备和技术窃取处于传输状态中的数据。窃听 软件也称为网包嗅探软件或网络嗅探软件。 3.密码嗅探是一种软件,其功能是窃听网络通信,并截获远程登录信息。常用的网络应用程序如 Telenet、FTP、SMTP、POP3、和HTTP,通常要求用户输入用户名和登录密码验明身份后才准其使用,从而给密码嗅探有可乘之机。不过目前通常使用的远程登陆软件(如SSH和HTTPS)都已自动将远程登录信息加密后才送出,给密码嗅探攻击增加了难度。 4.攻击的基本思想是先截获加密过的远程用户名即登录密码,然后用字典攻击方法寻找登录密 码。 5.如何选取和保护登录密码 (1)选择较长的密码。 (2)经常更换密码且不重复使用旧密码。 (3)对不同的账号采用不同的密码。 (4)不可轻易将自己的登录密码等重要信息告诉其他人。 (5)将废旧文件和写有重要信息的纸张用碎纸机切碎后才丢进废纸筐。 (6)不使用对远程登录信息不加密的软件。 (7)不在自动弹出的窗口上输入登录密码,不在可疑邮件中点击任何链接。 (8)即便是自己键入的网站地址进入网站,也应该留意网页刷新后进入的新网址,查看是否有可疑之处。 6.旧信重放指的是攻击者先劫持网络通信,但对通信格式和内容不做任何改动,然后在以后某一 时刻将劫持的信息再发给相关的收信人。 7.防止旧信重放的方法 (1)在发送的信息上加入一个现时数 (2)在发送信息上加盖时间戳 (3)抵御旧信重放的最好方法是同时使用现时数和时间戳 8.网络诈骗的主要形式包括IP诈骗。IP诈骗包括SYN充斥、TCP劫持和ARP诈骗的手段。ARP 诈骗也称为ARP投毒。 9.服务阻断攻击的目的是阻止合理用户使用正常通信和计算所用的资源。服务阻断攻击简称为 DoS攻击。服务阻断攻可由一台计算机直接发起攻击,也可同时从多台计算机发起攻击,称为分布式阻断攻击,简记为DDoS攻击。 10.SYN充斥是一种典型和有效的DoS攻击。史莫夫攻击是另一种常见的DoS攻击,它诱使被 攻击的计算机忙于回答大量的虚假请求而无暇顾及其他事情。史莫夫攻击是一种借刀杀人的攻击。 11.逻辑炸弹是指由程序员在程序内植入的子程序或指令,它在一般情况下不运行,只有在特定的条件满足后,比如在某个特定时刻或在某程序员很长时间没有运行该程序之后(假设该程序员已被解雇或突然调离工作岗位),该子程序才会运行。逻辑炸弹是公司内不良雇员对雇主的报复手段。 12.网络安全攻击者可大致分为五类,分别称为黑客、抄袭小儿、电脑间谍、恶意雇员和电脑恐 怖分子。

计算机安全:原理与实践

计算机安全:原理与实践 随着计算机与网络技术的飞速发展和广泛应用,人们对计算机安全知识和技能的关注程度与日俱增。为了满足教育中人们对计算机安全知识的需求,近年来,国内外出版了许多有关计算机安全的专业书籍、教材和读物。计算机安全涉及密码学、计算机技术、网络技术和信息系统安全管理等多个方面,然而到目前为止,鲜有一本计算机安全的书籍能够将相关的各个方面有机地统一起来,使得任何一个从事计算机安全领域研究和学习的人,都能从中获取自己关心的知识;能够做到深入浅出、易于理解,使得无论初涉计算机安全领域的学生,还是专业技术人员或者学术研究人员,通过阅读都会受益匪浅。William Stallings博士等人的力作《计算机安全:原理与实践》就是这样一本具备了上述特点的非常有价值的书籍,通过精选其中的内容,它也可以作为教材使用。 本书作者William Stallings博士是世界知名的计算机学者,已撰写和出版著作多部,内容涉及计算机安全、计算机网络和计算机体系结构等多个方面,堪称计算机界的全才;曾九次荣获由美国“教材和学术专著作者协会”颁发的“年度最佳计算机科学教材奖”。 本书系统地介绍了计算机安全领域的各个方面,全面分析了计算机安全威胁、监测与防范安全攻击的技术方法、软件安全问题以及管理问题。书中重点介绍了核心的安全原理,揭示了这些原理是如何将计算机安全领域统一成一体的,并说明了它们在现实的系统和网络中的应用。此外,作者还分析了满足安全要求的各种设计方法,阐释了对于当前安全解决方案至关重要的相关标准。书中内容由六个部分组成:第一部分安全技术和原理,涵盖了支持有效安全策略所必需的所有技术领域和原理,如密码编码技术、认证、访问控制等。第二部分软件安全,包含了软件的开发和运行中的安全问题(如软件避免缓冲区溢出和恶意输入等弱点)以及相应的对策。第三部分管理问题,讨论了信息与计算机安全在管理方面的问题,如物理安全、培训、审计和策略等;同时还探讨了计算机犯罪、知识产权、隐私和道德等问题。第四部分密码编码算法,讨论了各种类型的加密算法和其他类型的密码算法(如对称密码和公钥密码算法等)的细节。第五部分Internet 安全,主要讨论的是为在Internet上进行通信提供安全保障的协议和标准,包括SSL、TLS、IP安全、S/MIME、Kerberos、X.509以及联合身份管理等。最后一部分是操作系统安全,该部分详细介绍了两种广泛使用的操作系统Windows(包含最新的Vista)与Linux的安全模型与安全方法。 本书的特点主要表现为: (1) 内容覆盖面广。安全管理是计算机安全的重要组成部分,到目前为止,还很少有一本计算机安全方面的书籍如此全面地介绍安全管理方面的内容。书中涵盖了计算机安全领域中各个方面,不仅包括技术和应用方面的内容,还重点阐述了安全管理方面的内容,强调了安全管理在计算机安全中的重要地位,体现了计算机安全中“三分技术,七分管理”的思想。

网络与信息安全课程设计

《网络与信息安全》课程设计指导书

一.课程设计目的 本课程是有关网络与信息安全课程所开设的一门重要实践课程,要求学生掌握网络安全原理和技术在实践中的应用。本课程设计的目的是使学生在理论学习的基础上,动手编写程序,通过应用所学习的知识,来解决一些实际网络安全应用问题。在此基础上,真正理解和掌握网络安全的相关理论。 二.题目 任选下列一项目进行,查阅相关文献、了解相关的系统,要求完成规定的任务。 1、加密软件设计 2、安全数据库系统设计 3、网络嗅探器设计与实现 4. CA系统设计 5、VPN虚拟专用网 三.任务完成形式 1.完整的软件系统 软件设计必须提交完整的电子版程序源代码、可执行程序、数据文件以及使用说明文件等。 源代码文件要特别注意编程规范、代码风格,关键代码需有合理的注释,不含任何无用代码;数据文件内要求有一定数量的“真实”数据(如对于记录文件,需要有5条以上记录);使用说明文件的第一行,需要给出设计者的学号、姓名,后面为其它说明。 软件打包压缩提交至ftp://122.206.57.3《网络信息安全课程设计》文件夹内(每个学生以自己的“班级学号姓名”作为文件名)。

2.课程设计报告(详细要求请参考附录二) 撰写要求: 字数:不少于6000字。 封面:需在封面注明设计选题、班级、姓名、学号及课程设计日期。(格式见附录) 摘要:说明本设计的基本任务,完成的功能,所用开发工具,本人的主要工作。(宋体五号)。关键字为3-5个,中间用逗号分隔。 目录:由“文档结构图”自动生成。(字体:宋体五号) 正文:宋体五号,行间距为1.5倍行距 参考资料:三个以上 四.总体要求 根据所给的实验指导书的要求,从中选择项目,应用所学的知识,完成题目所规定的各项要求。总体要求如下: 1.课程设计报告正文概念清楚、叙述正确、内容完整、书写规范。 2.课程设计中必须按指导书要求,综合应用所学的网络安全知识解决实际问题,有必要的理论分析,设计要有合理的依据。独立完成课程设计, 不得出现雷同,否则雷同者均不及格。 3.功能正确、有一定实用性,鼓励创新。 4.程序界面友好,便于交互。 5.积极交流与讨论(通过同学、网络等途径)、善于查阅资料、分析与借鉴他人编写的软件和源代码。 五.考核方法 考核方法: 总成绩由以下几个部分决定:

计算机安全之原理与实践

Computer Security: Principles and Practice Windows and Windows Vista Security Based on the book by William Stallings and Lawrie Brown

Windows is the world’s most popular O/S advantage is that security enhancements can protect millions of nontechnical users challenge is that vulnerabilities in Windows can also affect millions of users will review overall security architecture of Windows 2000 and later (but not Win9X) then security defenses built into Windows

Security Reference Monitor (SRM) ? a kernel-mode component that performs access checks, generates audit log entries, and manipulates user rights (privileges) Local Security Authority (LSA) ?responsible for enforcing local security policy Security Account Manager (SAM) ? a database that stores user accounts and local users and groups security information ?local logins perform lookup against SAM DB ?passwords are stored using MD4

密码编码学与网络安全——原理与实践(第四版)知识要点

密码编码学与网络安全知识要点 密码编码学与网络安全——原理与实践(第四版) 0. 密码通信系统的模型?p18 1.安全服务有哪些?p11(课后习题1.4) 网络信息安全与保密的技术特征 可靠性 可用性 保密性 完整性 认证 不可抵赖性 可控性 保密性 网络信息不被泄露给非授权的用户、实体或过程,或供其 利用 。是在可靠性和可用性基础之上,保障网络信息安 非法 侵入者 信源 M 加密器 c=E k1(m) 解密器 m=D k2(c) 接收者 密码分析员 (窃听者) 密钥源 K 1 密钥源 K2 搭线信道 (主动攻击) 搭线信道 (被动攻击) 密钥信道 m c m k 1 k 2 c ’ m'

全的重要手段。 常用的保密技术 ●防侦收防辐射信息加密物理保密 认证 ●确证实体就是其所宣称的自己。 ●实体身份认证 ●数据来源认证 可控性 ●对信息的传播及内容具有控制能力的特性 2.密码学研究的主要问题?p1密码学研究确保信息的秘密性和真实性技术密码学(密码技术 ) 分类 密码编码学:对信息进行编码实现信息隐蔽 密码分析学:研究分析破译密码 3.密码学发展史上的标志性成果? 4.何谓Kerckhoff假设? 5.无条件的安全性? 如果无论破译员有多少密文,仍无足够信息能恢复明文,这样的算法

是无条件安全的。事实上只有一次一用的密码本是不可攻破的。其它所有密码系统在惟密文攻击下都是可以攻破的。 6.攻击密码体制的一般方法?p21(ppt第二章) 7.传统密码学使用的技术?(第二章ppt) 对称密码加密代换技术 p22 (ppt和书上的具体题)置换技术p33 转轮机p34 隐写术p36 8.密码体制的构成要素? 9.密码体制的分类? 10.计算上安全的准则?

网络安全课程设计

上海应用技术学院课程设计任务书 2014年7 月1 日2014年7 月1 日

1. 课程设计目的和要求 1.1 目的 本课程设计是计算机科学与技术专业、网络工程专业重要的实践性环节之一,是在学生学习完《密码学与网络安全技术》课程后进行的一次全面的综合练习。通过课程设计,使学生熟练掌握计算机网络安全知识的基本概念和原理,熟悉了解网络安全的基本技术和攻防方法,培养学生将专业理论知识和工程技术应用有机结合的高级应用能力,使学生具备从事网络管理维护和信息安全管理方向的职业的基本素质和技能,提高设计文档的撰写能力。 1.2要求 (1) 分析课程设计题目的要求; (2) 要求在设计的过程中,完成清晰的功能设计; (3) 要求系统架构合理,模块划分清晰; (4) 对于程序设计课题,应编写程序代码,调试程序使其能正确运行;对于操作应用课 题,应有清楚明确的执行步骤和过程; (5) 设计完成后提交课程设计报告(按学校要求装订)、报告的电子文档和程序源代码 文件。 2、课程设计任务内容 设计主要内容如下 (1)根据任务要求,选择了T1、T2、T3、T4、T5和T6题目。其中T1要求完成。。。。。; T2要求完成。。。。。;T3要求完成。。。。。;T4要求完成。。。。。;T5要求完成。。。。。; T6要求完成。。。。。 (2)最终提供的主操作界面应该为便于操作和使用,文档结构清晰简洁,内容完整准确。 (3)最后提交的课程设计成果包括: a)课程设计报告打印稿; b)课程设计报告电子稿; c)源程序文件; d)可执行文件。 3、详细设计 3.1 敏感信息搜集 (1)课题内容: 分析监控安全协议数据,解析IPSec报文格式及内容

《计算机网络安全》教学大纲

《计算机网络安全》 一、说明: (一)课程性质 《计算机网络安全》是为我院计算机科学与技术专业网络方向开设的一门专业课,属于计算机网络安全范畴,是培养学生计算机网络安全基本理论素质和应用能力的一门必修课,是在学习其它计算机类课程的基础上展开的。本课程对于培养学生的理论思维、实践能力、创新能力,分析和解决问题的能力都起到重要作用,对网络方向的学生培养目标的实现都起到关键作用的课程。 (二)课程目的 本课程的教学目的是使学生掌握计算机网络安全基础理论知识,具备熟练操作和使用计算机进行网络安全攻防的能力,为培养网络安全管理员奠定理论基础和培养应用技能。 (三)教学内容 1.掌握网络安全的研究体系、了解实验环境的配置 2.熟练掌握网络安全协议基础知识; 3.掌握网络安全编程基础; 4.熟练掌握网络扫描与网络监听原理和操作方法; 5.熟练掌握网络入侵原理和操作方法; 6.熟练掌握网络后门与网络隐身原理和操作方法; 7.掌握操作系统安全配置方案基本知识; (四)教学时数 60学时(理论40学时,实践20学时) (五)教学方式 “理论联系实际,并有所发展”是本课程的指导方针: (1)“理论”即计算机网络以及网络安全的理论。

(2)“实际”即众多的网络安全攻防工具。 (3)“发展”即利用编程技术编写一些网络安全工具。 本课程具有基础理论知识广泛、操作性强的特点,是一门理论性和实践性很强的课程。在教学过程中,应注重学生基本操作能力和解决实际问题能力的培养,既要重视基础理论、基础知识的教学,又要重视上机实验与实践教学环节。课堂讲授与上机实验课时比例应保持在2:1。采用多媒体教学课件、网络、模拟实验等现代化教学手段,充分利用多媒体网络教学系统和大屏幕投影进行教学。积极采用案例教学方法,逐步建立以学生为主体的互动式教学模式。 二、本文 理论部分 第一章网络安全概述与环境配置 教学要点: 1.了解研究网络安全的必要性; 2.掌握网络安全研究的体系; 3.理解应用软件的安全等级; 4.了解研究网络安全社会意义; 5.了解目前计算机网络安全的相关法规; 6.具备实验环境的配置能力; 7.能够进行简单的抓取网络数据包实验。 教学时数: 4学时 教学内容: 1.1网络安全研究的体系(0.5学时) 网络安全攻防体系,攻击技术,防御技术,网络的层次体系:物理安全、逻辑安全、操作系统安全、联网安全等。 1.2研究网络安全的必要性(0.5学时)

《网络安全技术与实践》复习大纲

网络安全技术与实践复习大纲 第1章信息与信息安全风险 1. 掌握“网络”和“信息”的概念,能说出二者标准定义:(提示:从概念上讲,信息是事物运动的状态和状态的变化方式。作为信息论中的一个术语,常常把消息中有意义的内容称为信息。) 2. 掌握网络(信息)安全的概念,能说出标准定义(网络安全是指网络系统的硬件、软件及其中数据受到保护,不受偶然的或者恶意的破坏、更改、泄露,保证系统连续可靠地运行,网络服务不中断的措施。) 3、理解“信息” 与网络的各类安全隐患的关系,能列举常见信息安全威胁及其来源。理解并能讨论信息安全的紧迫性体现的五大方面(提示:操作系统安全的脆弱性;网络安全的脆弱性;数据库管理系统安全的脆弱性;防火墙的局限性;及各类其他方面的原因等) 4、理解并掌握信息的性质,能够列举 5、了解信息技术分类,能够列举常见的信息技术:感测与识别技术,信息传递技术,信息处理与再生技术,信息施用技术等 6、理解并重点掌握信息技术与信息安全的区别与联系,能够论述信息技术与信息安全的关系。(提示:信息技术是指人们处理信息的相关技术,包括信息的感测与识别、信息的传递、信息的处理和再生及各类信息施用技术;信息安全关注的是信息在各种信息技术的施用过程中是否能维持它的基本性质,信息的功能是否能正确实现的问题。二者是互为依托互为促进的)

7、理解并掌握信息安全的五大目标,能够列举 8、理解并能说明信息安全、网络安全和计算机安全之间的区别。(注意三个要点:信息安全是防止信息财产被故意的或者偶然的非授权泄露、更改、破坏。网络安全则侧重信息在传输过程中的安全性。计算机安全则是单机系统的安全访问控制。) 第2章网络攻击行为、原理及技术 1、理解黑客的概念,能够说出黑客的标准定义 2、理解黑客、红客、骇客的概念,能说出三者间的联系与区别 3、了解当前环境下黑客的特点,能够简单列举 4、掌握黑客的攻击手段划分,理解主动攻击和被动攻击的区别,能够区分并列举主动攻击和被动攻击中各自的常见技术。能够说出目前黑客攻击采用的主要手段有哪些。 5、掌握黑客攻击的主要途径:能够列举 6、掌握6种黑客常用的方法:能够列举 7、掌握并理解黑客入侵的一般流程,能够叙述黑客入侵的一般完整模式 8、熟悉网络攻击的五大阶段,能说明每个阶段的目的是什么,能说出每个阶段中典型的攻击技术,并能对每项技术简单解释或列举 9、掌握常见的典型攻击技术,能够重点说明漏洞攻击的基本原理,能够说明拒绝服务攻击(DOS/DDOS)的基本原理及列举典型应用,能够说明口令攻击的基本原理及列举常见口令攻击方式,能够说明社会

西方人的安全理论与实践研究.doc

西方“人的安全”理论与实践研究- 一、人的安全理论概述 人的安全有着不同的界定和理解形式。詹妮弗利宁和山姆阿里认为,人的安全是人类持续发展的基础条件,其主要衡量指标可概括为:可持续家园、建设性社会家庭网络、承认历史并积极把握未来。阿斯特里苏尔克认为,人的安全的中心任务是保护弱势群体,主要包括三类:战争和内部冲突的受害者、勉强维持最低生活水平并处于社会经济最底层的人们、自然灾害的受害者。UNDP将人的安全广义地定义为免于恐惧的自由和免于匮乏的自由。《人类发展报告》认为,除非人们能够在安全的条件下从事其日常生活,否则这个世界永远也不会有和平。该报告指出,人的安全包括两个主要方面:第一,免于饥荒、疾病、压迫等慢性威胁;第二,免于家庭、工作和社区等日常生活场所中的危害性和突发性干扰。该报告将人的安全所面临的威胁分为七大部分:经济安全(基本收入有保障)、粮食安全(确保粮食供应充足)、健康安全(相对免于疾病和传染)、环境安全(能够获得清洁水源、清新空气和未退化的耕地)、人身安全(免遭人身暴力和威胁)、共同体安全(文化身份安全)和政治安全(基本人权和自由得到保护)。 并归纳出人的安全的四大本质特征:(1)人的安全是普世性的,国家不论强弱,人民无论贫富,都受到人的安全的影响;(2)人的安全的组成部分是互相依存的,当世界某地人们的安全受到威胁时,所有国家均有可能卷入其中;(3)早期预防强于事后干预;(4)人的安全以人为中心。人的安全网络将人的安全定义为,一个人道的世界在那里,每个人都享有免于恐惧和免于匮乏的自由,享有发展其个人潜能的同等机会人的安全在本质上意味着人们的权利、安全甚至生命都免遭众多的威胁人的安全和人的发展是一枚硬币的两面,相互促进,并为彼此形成一种建设性的环境。2003年,人的安全委员会在题为《现在的人的安全:保护

网络安全课程设计完整版

网络安全课程设计 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

课程名称: 物联网信息安全管理 设计题目: 基于 TCP协议的网络攻击 学院(直属系): 计算机学院 年级/专业/班: 物联网工程 学生姓名: 宋涌 指导教师: 魏正曦老师 摘要 本课程是物联网工程专业所开设的一门重要实践课程,主要要求掌握网络安全原理和技术在实践中的应用。本课程设计的目的是在理论学习的基础上,动手实践网络安全的相关理论,通过应用所学习的知识,来解决一些实际的网络安全应用问题。在此基础上,真正理解和掌握网络安全的基本原理,具备网络安全方面的分析和动手能力。在网络攻防实验环境中完成TCP/IP协议栈中TCP层重点协议的攻击实验。包括TCP RST攻击、TCP会话劫持和TCP SYN Flood攻击。 关键字:TCP RST攻击、TCP会话劫持和TCP SYN Flood攻击 课题分工 宋涌:TCP会话劫持,和编写课程设计 胡坤:TCP RST攻击,和参考资料查询 。 周礼佟:TCP SYN Flood攻击,和课程设计分工 一引言

源于 Unix 的网络协议 TC P/IP随着 Internet的飞迅发展 ,已被越来越多的人所使用.然而由于 TCP/IP协议族在设计时并没有过多的考虑网络安全问题 ,黑客事件不断发生 ,使如电子商务等 Internet应用存在着许多不安全因素 .欲防网络攻击 ,必应先知其攻击原理 ,才可正确实施安全策略. 下面是网络内部或外 部人员常用的几种网络攻击方式: ·密码猜测 ( Password Guessing): 主要通过穷举的办法来试探被攻击系统的密码 ,为下一步攻击做好准备 . ·窥探 ( Sniffing): 主要通过劫获网络上的数据包来获得被攻击系统的认证信息或其它有价值的信息. ·电子欺骗 ( Spoofing): 通过假冒合法用户的身份来进行网络攻击 ,从而达到掩盖攻击者真实身份 ,嫁祸他人的目的 . ·信息剽窃 ( Information Theft): 这是网络攻击的主要目的之一.攻击者通过获得访问被攻击主机的许可权而窃取主机上的重要信息 . ·让主机拒绝服务 (Denial of Service): 是网络攻击的主要目的之一. 这种攻击使主机或网络不能为合法用户 提供服务 .例如攻击者可以用 TC P的 SYN信号淹没的方法来实现这一攻 击 . ·信息破坏 ( Information Destruction): 这也是网络攻击的主要目的之一 .通过篡改或毁坏被攻击主机上的信息达到破坏的目的 . 以上这些攻击主要是利用 TCP /IP协议本身的漏洞而对 TCP/IP协议进行攻击实现的 ,下面分析了几种对 TC P/IP的攻击的实现方式 未来的高技术战争是信息网络战, 以网络中心信息为主的联合作战正在取代传统的平台中心战。TCP/ IP 协议使得世界上不同体系结构的计算机网络互连在一 起形成一个全球性的广域网络 Internet, 实现海、陆、空、天立体战埸信息共享。因此开展 TCP/IP 协议的分析和研究, 寻求其簿弱环节, 能否攻其一点, 而 瘫痪一片, 即以小的投入达到大的产出, 是有效实施计算机网络对抗的关键。在以 TCP/IP 为协议的通信计算机网络中, 通常将每台计算机称为主机, 在 Internet 中的每一台计算机可以访问 Internet 上的其它任意一台计算机, 好像它们在一个局域网内用双绞线或同轴电缆直接连接起来一样 (不同之处是速度比 局域网的慢)。TCP/IP 通信计算机网络结构如图所示。 图 我们把计算机网络之间相连的设备称为路由器。各主机之间可以通过数据链连接, 也可以通过路由器间接相连。 TCP/IP 协议使用“包” (packet)这个数据单位来发送信息, 图中用箭头指向描述了从主机 C 向主机 J 发送信息包的路径。 二实验原理 TCP是在IP网络层之上的传输层协议,用于提供port到port面向连接的可靠的 字节流传输。我来用土语解释下上面的几个关键字: port到port:IP层只管数据包从一个IP到另一个IP的传输,IP层之上的TCP层加上端口后,就是面向进程了,每个port都可以对应到用户进程。 可靠:TCP会负责维护实际上子虚乌有的连接概念,包括收包后的确认包、丢包后 的重发等来保证可靠性。由于带宽和不同机器处理能力的不同,TCP要能控制流 量。 字节流:TCP会把应用进程传来的字节流数据切割成许多个数据包,在网络上发 送。IP包是会失去顺序或者产生重复的,TCP协议要能还原到字节流本来面目。TCP(Transmission Control Protocol 传输控制协议)是一种面向连接(连接导向)的、可靠的、基于IP的传输层协议。TCP在IP报文的协议号是6。TCP是一个超 级麻烦的协议,而它又是互联网的基础,也是每个程序员必备的基本功。首先来看看OSI的七层模型:

- 密码学原理与实践第二版

- 信息安全原理与实践教程第3章

- 密码编码学与网络安全-原理与实践

- 信息安全原理与实践教程 第5章

- 安全防范技术原理与工程实践

- 网络安全技术原理与实践 第七章 SQL注入攻击

- 信息安全原理与实践教材(PPT 95页)

- 信息安全原理与实践-第二版07 认证

- 安全生产管理理论与实践

- 密码编码学与网络安全-原理与实践PPT_ch01

- 信息安全原理与实践-第二版10 真实世界中的安全协议

- 密码编码学与网络安全-原理与实践_ch01

- 信息安全原理与实践课件

- 计算机安全之原理与实践

- 密码编码学与网络安全原理与实践(课堂PPT)

- 网络安全技术原理与实践 第十章 入侵检测技术与实践

- 信息安全原理与实践第二版课后思考题解析(英文版)

- 网络安全技术原理与实践 第十二章 操作系统安全

- 西方人的安全理论与实践研究.doc

- 密码编码学与网络安全-原理与实践 课后答案