世界第一黑客

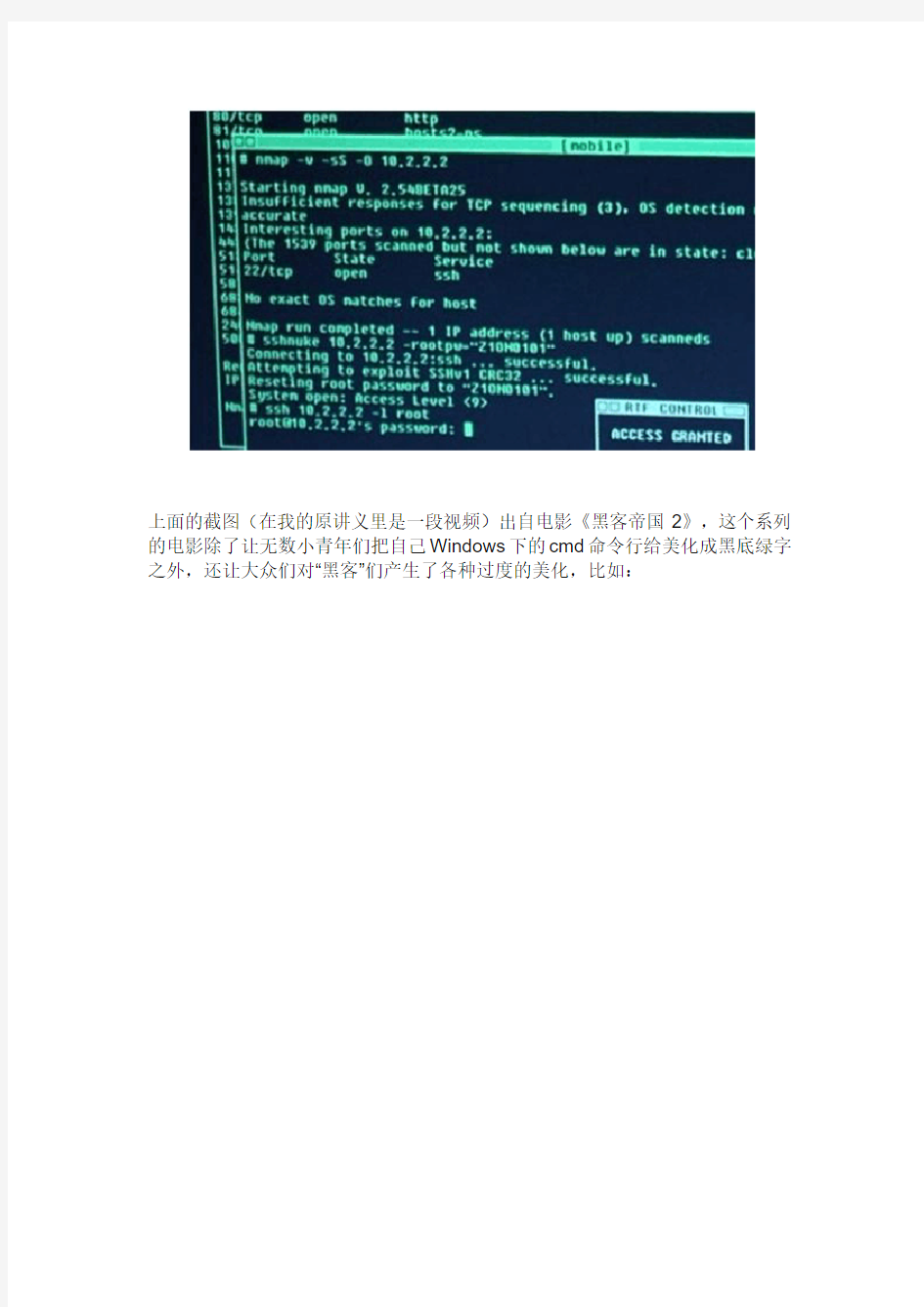

上面的截图(在我的原讲义里是一段视频)出自电影《黑客帝国2》,这个系列的电影除了让无数小青年们把自己Windows下的cmd命令行给美化成黑底绿字之外,还让大众们对“黑客”们产生了各种过度的美化,比如:

醒醒吧,少年!在实际生活中的顶级黑客们其实是这样的:

在我国,有一些自称是“黑客”在网吧行动的小朋友们好像一般是这样的:

至于专业的信息安全技术人员们,他们看自己其实是这样的……

九豆麻袋,好像扯远了,我想说的不是这个问题来着。我想说的是,你们在本文第一幅图里看到的那个似乎超级牛掰超级无敌的黑客工具其实不是科幻电影虚构出来的,那玩意儿真的存在,而且好莱坞电影导演们似乎非常喜欢它。

如上图所见,《虎胆龙威4》、《龙纹身的女孩》以及《谍影重重》影片中,都出现了这个工具,而这个工具正好还是可以公开免费下载、人见人爱、花见花开的,它就叫做Nmap,大家可以在官网https://www.wendangku.net/doc/a39807647.html,/简单地下载到可执行程序与程序源代码。

但正如猥琐怪大叔晃动着棒棒糖也骗不到美貌小萝莉一般,再强大的工具拿给普通同学们使用也不过是猎奇向玩具,而一旦到了真正的黑客手里才会变成足以震撼和摧毁整个虚拟空间的大杀器。

那么黑客是怎么进化和演变的呢?我们来看看。

60年代

麻省理工AI实验室,第一次出现hacker这个词

Ken Thompson发明Unix

1969,ARPANET(军事作用的内联网络)开始建立

70年代

Dennis Ritchie发明C语言

Phreaking:John Draper

世界上第一个计算机病毒出现

乔布斯制造出蓝盒子

80年代

414s被捕

Legion of Doom和Chaos Computer Club成立

80年代晚期,25岁的Kevin Mitnick首次被捕

1988年,Moris蠕虫事件,几小时内感染6000台计算机

美国国防部成立计算机应急响应小组(CERT)

90年代

AT&T长途服务系统在马丁路德金纪念日前崩溃

黑客入侵格里菲斯空军基地与NASA

Kevin Mitnick再次被Tsutomu Shimomura追踪并抓获

国际黑客界群星璀璨,被冠以“世界第一黑客”之名的人却只有一人,此君就叫凯文?米特尼克。

多帅啊(心)

姓名:Kevin Mitnick

出生日期:August 6,1963

部分“小”事迹:

12岁通过社会工程学入侵洛杉矶公交系统

15岁入侵北美空中防务指挥系统

16岁盗取DEC公司软件源代码

17岁入侵太平洋贝尔公司系统,可任意拨打和窃听电话

20岁入侵美国国防部军用网络

31岁入侵圣迭戈超级计算机中心,只差一步毁灭全球互联网

32岁被其终身对手擒获

追捕过程中仍入侵Sun, 摩托罗拉,Novell,NEC及NOKIA等高科技公司

上面说到其“终身对手”,那么可以将这位“世界第一黑客”斩于马下的大牛又是哪一位呢?其实上面也提到了他的名字,Tsutomu Shimomura。我们都知道,凡

是有这种奇怪名字的人,英文都一定会说得很奇怪,要不是印度人,要不就是日本人,所以你们也知道了……

<-----这货一点都不像高富帅

姓名:Tsutomu Shimomura,下村努

出生年:1964

背景:

其父下村修(Osamu Shimomura)获2008年诺贝尔化学奖

本科时期师从诺贝尔物理学奖得主、科学大师理查?费曼

25岁任加州大学圣迭戈分校计算机科学研究员兼任美国国安局计算机安全专家30岁与世界第一黑客Kevin Mitnick首次直接交锋。

经过数个月激烈的追捕后,于1995年情人节成功抓获Kevin Mitnick

这两个黑客界的顶尖高手一场猫捉老鼠追逐战的精彩程度绝不亚于任何一部好莱坞动作电影,甚至在此战之后,下村努还专门写了一本书,叫做《Takedown: The Pursuit and Capture of America's Most Wanted Computer Outlaw --By The Man Who Did It》(《纪实:追捕美国头号电脑通缉犯──由追捕者自述》,来记述整个追捕过程。我想这一定是一本很大开本的皇皇巨著,不然封面上怎么能印得下如此之长的书名呢。

嗯……反正我只是为了整理一下自己讲课讲义的文字版,所以先写到这里也不要紧吧?下一节来写他们俩的巅峰对决。

凯文?米特尼克成为全球黑客们的偶像那不是没有道理的,因为他生动地为一篇名为《单亲天才儿童奋力上进,误入歧途凶名惊动天下》的知音体文章做了最好的注解。

米特尼克于1963年出生在美国西海岸的洛杉矶,3岁时父母离异,由母亲独立抚养成人,这导致了他性格内向而行事风格极端的行事特点。他母亲文化水平不太高,再加上又得整天在成衣厂打工养家糊口,当然也就不大顾得上孩子的教育问题了。

幸亏天才这种生物,总是天生天养的,米特尼克在很小的时候便展现了超一流的高智商。现在死宅们在各种游戏平台上玩得相当沉迷的SLG类游戏,在五十年前自然只能是在纸面上进行的战棋推演游戏,而且只属于高智商的数学爱好者与战略研究者们。那时候流行一个战棋游戏叫《Napoleon at Waterloo》,玩的时候大致是这个样子的:

当时根据很多专家的尝试,要让拿破仑在游戏中取胜最少需要花78步才能够完成。而在拿到这个游戏后的两天,米特尼克只用了83步就取得了胜利,而在一周之后,他就达到了专家的水平,只用了78步。然后很臭屁很装逼地淡淡地对他老妈说:“没法再快了”,就潇洒地将游戏扔进了箱子里去。

米特尼克的脑残粉们宣称他是在4岁时完成此项壮举的,但作为一个严谨的八卦人士,我考证了一下这个游戏的发售时间是在1971年,换言之我们的天才米特尼克同学在游戏里干翻威灵顿公爵的最小年龄也不会小于7岁(当然这完全无损他天才儿童的形象)。不信的话,可以戳这里看看这个游戏的介绍:

https://www.wendangku.net/doc/a39807647.html,/boardgame/3573/napoleon-at-waterloo

当然,同样作为一个严谨的八卦人士,也看到有记载说是1968年圣诞节的时候他老妈送了他一个类似于中国“华容道”一样的智力玩具,也叫“Napoleon at Waterloo”。在长方形棋盘里,镶嵌着拿破仑和神圣同盟的19位将军,棋子不能拿出来,只能在框内移动;小棋子在格子里来回移动,直到拿破仑突出重围,到达终点。这种说法也算靠谱,而且和“78步极限”的传说比较配合,所以没准儿这

个才是对的。(这种小事你们以为我会在意么?)

这熊孩子从小就很皮,在他12岁的时候,干了这么一件有趣的事儿,而且还被列入了他的犯罪记录里面:

那时候美国的公共汽车也还没有开始使用先进的RF射频卡技术,也就是现在我们国内一些同学上公交车时嘴里发出“嘀”的一声就可以上车的那种东东(还别说这种类型的黑客方式还真有过,以后再讲)。那时的方式是,购买一张月票,然后用特制的打孔器在月票上打孔的方式表示启用和计次,有点像现在火车上还在用的火车票剪。

12岁的米特尼克想来应该还是一个很萌的正太,于是他就BLING BLING着眼睛跑去问和蔼慈祥的巴士司机大叔,“大叔大叔,你们车上用来给票打孔的那个打孔器要是坏了该怎么办呀?”司机大叔很傻很天真地忽略了小凯文屁股后面正在晃动的小恶魔尾巴,乐呵呵地说这东西虽然难找,但是也可以到哪里哪里能买得到啊。

结果米特尼克同学就双臂平举一路带风地跑去买到了自己的打孔器,又跑到巴士公司附近的垃圾桶里去翻找,居然被他找到了一张没用过的报废月票。他就屁颠儿屁颠儿地拿着这两样利器,在大洛杉矶区域免费随意地享用了好长一段日子的公共交通服务。

这时候肯定会有同学吐槽了,“这算个毛的天才黑客,本大爷8岁就会偷看隔壁女生洗澡了,米特尼克这活儿纯属骗术,一点技术含量都没有”。

列位看官,要知道这黑客一道,网络和计算机技术无非是手段,能动动嘴便可以达到目的,那才是最高境界。使用和管理计算机和网络的始终是人,最脆弱也最不可信的也同样是人,直接以人作为hack目标的社会工程学,是黑客技术的王者之道,这一点不可不知。

13岁的时候,他开始迷上业余无线电活动,成为了HAM族,也从此时开始,他踏上了自己在虚拟空间中的霸者之路,开始对计算机编程与网络展开了自己的研究。

在计算机网络的幼儿时代,采用的是所谓“瘦终端”机制,也就是性能强大的计算机服务器部署于机房内提供运算服务,用户只需要有一个具备基本运算能力和输入输出设备的终端机就可以了,计算任务都通过电话网络提交给远程的服务器即可,现在流行的“云计算”概念其实也是这种机制的再次回归,所以历史发展的规律总是螺旋性上升的。

那时的美国,服务器主机自然都是属于大学、科研机构、政府机构以及军方的,由于远程工作的需要和信息安全观念的欠缺,这些服务器主机都通过电话网络与居民的社区网络相连接,五角大楼的主机似乎也在其内。

于是他买了一台就当时来说性能较好的电脑(实际性能大概约等于诸位手边的科学计算器),开始进行一项五角大楼至今也不承认发生过,法庭也一直没找到证据指控他的行动——入侵“北美航空航天防御司令部(NORAD)”。

他最初采取暴力破解密码的方式来运算登录密码,自然是遭到惨败,于是又花了差不多两个月时间来编写跟踪和解码程序,来搜索NORAD的指挥系统“NAADC”的后门(软件设计者预留的快捷进行修改和管理的入口),并最终成功找到后门进入了NAADC,此时他年仅15岁。

据说他还向朋友们吹嘘说他知道美国所有指向天空、指向俄国及其盟友的核弹的名称、数量以及位置,但对这个谣言我嗤之以鼻,他要真有这么二的行为,早就会有一群证人来指证他这个罪行了。所以当粉丝也要保留理性啊,同学们。(语重心长地)

由于这事儿太扯太传奇太科幻了,以至于连更加不靠谱的好莱坞都忍不住要把这个事情作为素材拍成一部电影,这电影就叫做《战争游戏》,时年1983,他年仅20岁。

搞完NAADC,他又开始把注意力转向了计算机和网络公司本身,于是将“黑手”伸向了DEC公司与太平洋贝尔电话公司。他干净利索地入侵了DEC公司的中心计算机并偷走了正在开发中的操作系统源代码(后被控罪),又成功入侵了太平洋贝尔电话公司的交换中心,随意修改了该公司的知名客户们的电话号码和通讯地址,什么打免费国际长途电话一类的事儿更是不在话下,时年仅16岁。也许是这娃玩得太high了以至于忘了天高地厚,有一回他竟然入侵了FBI的计算机系统,发现FBI正在调查一名最近极其嚣张的电脑黑客,于是好奇地看了起来。嗯,其实你们也猜到了,他惊讶地发现在看的其实是自己的调查档案。所以他很开心地把负责调查此案的几位探员的人事档案里加上了几条犯罪记录,然后啪嗒啪嗒跑掉了。

但毕竟他还只是个16岁的孩子,最终还是被当时新发明的某种网络安全监控设备给逮住了。但由于年纪轻又长得帅又有天才,而且大家都还不懂网络犯罪是多么厉害的事儿,善良的人们纷纷向法官求情,他没有被正式控罪,仅仅被关进少年犯管教中心,成为了世界上第一位网络少年犯,但被很快假释。

进入八十年代以后,整个美国进入了“超级黑客”的黄金时代,为数甚多的黑客研究小组与独行侠们为计算机系统与网络系统的发展和安全作出了卓越的贡献。米特尼克把自己隐藏在璀璨群星之中,也不甘寂寞地入侵了一系列美国大型公司的网络,并修改大量用户订单与核心数据,造成极大的损失。

1988年,米特尼克终于为自己九年前犯下的罪行买单了,DEC公司在九年前被他侮辱过一次人格之后,这次终于不堪凌辱,指控他再一次(黑体加粗)入侵公司网络并窃取VMS系统源代码。所以说,打人不能打脸,打了左脸不能再打右

脸,这一点诸君切记,切记。

这次他被判处了一年徒刑与三年的假释期,然而司法部门对他的恐惧太深了,以至于在假释期内仍然对他的潜在雇主们进行警告,导致他始终无法找到工作。

然而FBI还是对他不放心,于是在他假释期快满的时候制造了一个圈套想引米特尼克入局,以便再次把他抓回去关押起来。作为一条汉子的米特尼克欣然参加了这个游戏,然后犯下了对手想让他犯下的罪行,但是他又入侵了FBI内网发现了这个圈套,于是在联邦通缉令发布之前便逃掉了。

在1993年,凯文?米特尼克成为了联邦通缉的逃犯,他与自己宿敌的猫鼠之战,正式拉开了序幕。

顺便扯一下美国司法机构对米特尼克怕到什么程度:

在监狱里服刑时,甚至不准他使用收音机,因为担心以他的天才技术,能把收音机改装成可以双向通讯的无线通信装置继续进行无线入侵。

在假释监管期间,不准他使用无线电话,仅允许使用有线电话,后来更进一步发展到不准他使用任何带键盘的设备,以至于他只能很悲催地使用老式的拨盘电话。还有传说讲他曾经只能在一家很小的杂货店打工,因为那家杂货店太老了所以没有那种带键盘的收银机。

然后,我要严肃认真地说(你们都给我认真看着我的认真脸啊混蛋),虽然米特尼克真的很帅,但我绝对是一个直男,我是喜欢妹子的,真的。

这世上大抵有两种人让人倾慕不已而又无从模仿:一种是虽出身草根,却天赋异禀,卓然不群,一如天才黑客凯文?米特尼克,又比如物理学家中的法拉第;另一种是出身名门又师从巨匠,再加上自身的执着与勤奋,一如顶级信息安全专家下村努,又比如也是物理学家的德布多意。

攻与防的对抗是信息安全永远的主题,前面一节已经把作为进攻方的凯文?米特尼克讲了很多,这次来说说防御与追踪的大师下村努。

作为凯文?米特尼克的同龄人,年轻时的下村努(如上图)充满着文艺青年的不羁范儿,没有半点高富帅应有的精英造型,也不像凯文年轻时的屌丝模样(所以其实他是闷骚吧)。

下村努这个人呢,有着让所有学术青年们嫉妒到咬牙切齿眼红红的背景,爹是诺贝尔化学奖得主,恩师是诺贝尔物理学奖得主。

他父亲叫下村脩(修)(Osamu Shimomura),大部分时间都在普林斯顿大学的约翰森实验室蹲着当博士后。我们都知道的,所谓博士后,就是拿到博士学位以后继续“候”着,老下村君这一“后”,就是将近20多年。他的主要成就是在1961年就发现了GFP(绿色荧光蛋白),这玩意儿学生物和医学的人都会明白是多么了不起的工具,但一直到了80 岁才得到诺贝尔奖的承认,这真不由让人联想到日本的那位德川家康同学了。

下村努的老爹一生大部分时间都蹲在普林斯顿当博士后,那身为儿子的他,从小当然便是在普林斯顿长大的了(废话),普林斯顿是个小城市,离纽约和费城都挺近的,最出名的当然是全美排名第五的普林斯顿大学,这里有爱因斯坦、有纳什以及出了三十多个诺贝尔奖得主。

但下村努只在普林斯顿读到高中,一到考大学的时候就中二病发作跑掉了。跑去了哪里呢,他考去了一个叫做California Institute of Technology的大学,中文名字叫做加州理工学院。没错,就是著名美剧“人人都爱谢耳朵”(TBBT)里那四位同学所就读的那所大学,一个盛产天才的地方,全球理科研究的巅峰之地,平均每一千个毕业生里就有一个诺贝尔奖得主。

于是文艺青年下村努同学突然爆发出了天才般的能力,考入了全球理科天才的圣殿加州理工,正好遇上了爱因斯坦之后、霍金之前,最伟大也是最出名的一位物理学天才——理查?费曼(Richard Feynman)。

这才是真正的大明星学者(继

续心)

理查费曼是个多么伟大多么了不起的人,我就不多说了,这是讲黑客史,不是物理史,虽然物理学专业出身的我对他的敬仰之情犹如滔滔……(够了!)咳咳,他除去学术著作以外,还写过一部很有趣的作品,推荐大家找来读读看——《别闹了,费曼先生!》(Surely You’re Joking, Mr. Feynman)。

继续说下村努,他在加州理工读完本科以后,不像谢耳朵或者Leonard那样非得读到博士不可,而是潇洒地追随恩师的发展轨迹,跑去了曾经发明出原子弹的美国洛斯阿拉莫斯国家实验室,研究用于流体力学与统计物理学的Lattice gas automaton(格子气自动机)理论。

到了1989年,估计他跟着费曼学习了理论物理、又在阿拉莫斯研究了实验物理之后,觉得物理学这活儿真是太苦了(说实话我也是因为觉得研究材料物理太痛苦才毅然转行的),就跳槽去了加州大学圣迭戈分校去当了计算物理学的研究员。这是一门边缘学科,利用现代电子计算机将物理学、力学、天文学和工程学中复杂的多因素相互作用过程进行模拟演算。

说真的,我有一位从初中到大学的同学,现在年纪轻轻已经是教授博导,无数国际和美国的学会会员头衔加身,研究的就是用电子计算机模拟电磁场。他出国之

前我有一次跑去他教研室玩,一个长得很正的研究生妹子来找他请教问题,他头都不抬指着我说,“去问水波老师,他研究计算机时间比我长多了”。我心里很得意地走到那妹子电脑前迎着姑娘眼中BLING BLING的目光,闷站在这里愣是10分钟没从代码里找出程序入口来,只好讪讪地说今天没戴眼镜看不清楚哈哈哈。这充分地说明了一个问题——

——凡是研究计算物理学的同学都是有着相当卓越的天才的,一般人弄不清楚这玩意儿。啊不对,其实我想说的不是这个,我想说的是,越是卓越天才的同学就越容易犯二,比如我那个同学就是,你看我现在都记恨着他,那就是证明。

说回下村努老师,既然他要在加大圣迭戈分校搞计算物理学研究,自然就要负责掌管科研用的超级计算机,当然也要负责计算机的安全工作。我们都知道的,超级计算机除了用作科研之外,还有一个更广泛的用途,就是拿来编制和破解密码,因此下村老师也理所当然地成为了全球编制和破解密码最厉害的美国NSA编制内计算机安全专家,那年他才25岁。同时他还打了份儿零工,给一家叫做Sun 的计算机公司写点代码,这公司最著名的不是它的Solaris系统,也不是它的服务器,而是一种叫做JAVA的编程语言。

前面说过,信息安全的本质就是进攻与防御的不断对抗,而要成功地防御就必须了解进攻的各种手段,因此优秀的信息安全专家往往也是一流的黑客。下村努老师(你看我已经在叫他老师而不是叫同学了)就于1992年成功地发现与攻破了当时的移动电话系统(没错,就是那种能用来防身的大哥大),这一点为他在其后能成功定位和抓捕到凯文?米特尼克起到了至关重要的作用。

上文提到,凯文?米特尼克在1993年变成了联邦通缉犯,而在逃亡过程中仍然不断地入侵了芬兰NOKIA、美国摩托罗拉、NOVELLL以及下村努的老东家Sun Microsystems。

下村努可再不能把自己关实验室里当科学家了,他做了什么呢?拍案而起仗剑追杀米特尼克?NONONO,刚才我说过了,这类科学天才有时候喜欢犯轴,他居然只是在BBS上说了句米特尼克的坏话,就把米特尼克给惹毛了。

这回好玩了,米特尼克决意要好好教训一下这个出身名门的高富帅,于是他开始了对下村努所管理的圣迭戈超级计算机中心的攻击。(未完待续)

上一节提到,米特尼克同学决心对下村努这样的国宝级计算机专家发起挑衅性质的攻击行为,而攻击的目标就选在了下村努所工作的圣迭戈超级计算机中心。读过大学的同学们(之所以那么说是因为我发现有读高中的小同学把我的前三章原文照抄到百度贴吧而且还冒充原作者)应该都在大一计算机基础课上学到过:国际互联网是由ARPANET网络发展而成的。

然而罗马不是一天造成的,从ARPANET到Internet也不是一蹴而就的。ARPANET的主要用途仍然在科研与军事方面,仅有部分大学与科研机构、军队部门连入。1984年,美国国家科学基金会(NSF)决定组建NSFNET,将全美6个超级计算机中心连接起来,再通过这6个超级计算机中心与分散在全美各地

的校园网、地区网连接,最终把全美的计算机网络连接在了一起,成为了现代国际互联网的雏形。

圣迭戈超级计算机中心(San Diego Supercomputer Center),是美国最先进与规模最大的超级计算机中心之一,也是NSFNET核心的6个超级计算机中心之一,在当时的重要性自然不言而喻,它若遭到了攻击,对国际互联网发展的影响将是接近致命的。米特尼克为了一点意气之争就选择它作为攻击目标,完全没想过他能有网络可用也全靠了SDSC的巨大作用,真是其心可诛。

1994年12月24日,下村努淡定地到了位于加州与内华达州边界的塔霍湖(Lake Tahoe)去滑雪,那是他雷打不动的固定爱好。

大家都知道,日本人都是很狡猾而且善于隐忍的,下村努也从他爹下村修那里学到了这个特质,所以在圣诞节这两天他看似很轻松地在一片白雪皑皑中度假,其实心里早就暗自有所准备。

12月26日,他终于等到了他的好友与同事Andrew Gross从田纳西州打来的电话,说他在圣迭戈超级计算机中心的UNIX操作系统计算机群被成功入侵。于是他们便连夜启程,于12月27日返回了圣迭戈。

从技术上说,米特尼克这次入侵是相当成功的,不仅取得了这台计算机的最高权限,还成功地浏览了下村努的个人目录,甚至还在这台计算机上留下了后门以便再次入侵。当然,作为一名超级黑客,他也没忘记小心翼翼地将自己留下的操作日志全部清除掉,避免留下线索。

然而严谨缜密如下村努怎么可能让米特尼克轻易得逞,虽然米特尼克可以把自己留在服务器上的所有活动记录都完整清除掉,却不可能清除自己在网络连接过程中所传输的数据。打个比方说,就像出轨的丈夫给情人用手机打电话,然后把手机扔掉以毁灭掉自己的通话记录,但是手机卡早就被克隆过,全部通话在进行过程中都已经被原配妻子给录音了,即使扔掉了手机也是没用的。

下村努就是这么做的,他修改了一个UNIX命令工具tcpdump,这个工具可以捕获自己计算机所传输的全部网络数据,于是将米特尼克的整个入侵过程都记录还原了出来。

可以看出上面是米特尼克企图在服务器系统内编译留下一个telnet远程连接程序,以便下次可以使用。

上图可以看出,米特尼克进入下村努的个人计算机,饶有兴趣地浏览了下村努的安全类文件夹,事实上还偷走了下村努的一些文件,还很自恋地偷走了自己的一张照片。

在接下来的两周中,下村努如同往常一般工作着,甚至还在一个学术会议中做了有关IP欺骗攻击技术的专题演讲,但其实他已经布好一张巨大而复杂的网,等着米特尼克一头撞进来了。

而米特尼克在这段日子也没闲着,仍在不断入侵各大商业与科研机构,下村努和他当记者的朋友约翰?马科夫(John Markoff)一直默默关注着他,在1995年1月22日,马科夫在纽约时报发表了一篇关于这段时间系列黑客事件的报导。

全球最好的20款防火墙

1.ZoneAlarm(ZA)——强烈推荐◆◆◆◆◆ 这是Zone Labs公司推出的一款防火墙和安全防护软件套装,除了防火墙外,它包括有一些个人隐私保护工具以及弹出广告屏蔽工具。与以前的版本相比,新产品现在能够支持专家级的规则制定,它能够让高级用户全面控制网络访问权限,同时还具有一个发送邮件监视器,它将会监视每一个有可能是由于病毒导致的可疑行为,另外,它还将会对网络入侵者的行动进行汇报。除此之外,ZoneAlarm Pro 4.5还保留了前几个版本易于使用的特点,即使是刚刚出道的新手也能够很容易得就掌握它的使用。 说明: 1、安装程序会自动查找已安装的 ZoneAlarm Pro 路径。 2、如果已经安装过该语言包,再次安装前请先退出 ZA。否则安装后需要重新启动。 3、若尚未安装 ZA,在安装完 ZA 后进行设置前安装该语言包即可,这样以后的设置将为中文界面。 4、ZA 是根据当前系统的语言设置来选择相应语言包的,如果系统语言设置为英文,则不会调用中文语言包。 5、语言包不改动原版任何文件,也适用于和 4.5.594.000 相近的版本。如果需要,在卸载后可还原到英文版。 6、有极少量英文资源在语言包里没有,故无法汉化。如检查升级时的提示窗口、警报信息中的“Port”。 下载地址: ZoneAlarm Security Suite 2.傲盾(KFW)——强烈推荐◆◆◆◆◆ 本软件是具有完全知识版权的防火墙,使用了目前最先进的第三代防火墙技术《DataStream Fingerprint Inspection》数据流指纹检测技术,与企业级防火墙Check Point和Cisco相同,能够检测网络协议中所有层的状态,有效阻止DoS、DDoS等各种攻击,保护您的服务器免受来自I nternet上的黑客和入侵者的攻击、破坏。通过最先进的企业级防火墙的技术,提供各种企业级功能,功能强大、齐全,价格低廉,是目前世界上性能价格比最高的网络防火墙产品。 下载地址: KFW傲盾防火墙 3.Kaspersky Anti-Hacker(KAH)——一般推荐◆◆◆◆ Kaspersky Anti-Hacker 是Kaspersky 公司出品的一款非常优秀的网络安全防火墙!和著名的杀毒软件 AVP是同一个公司的作品!保护你的电脑不被黑客攻击和入侵,全方位保护你的数据安全!所有网络资料存取的动作都会经由它对您产生提示,存取动作是否放行,都由您来决定,能够抵挡来自于内部网络或网际网络的黑客攻击! 下载地址: https://www.wendangku.net/doc/a39807647.html,/?Go=Show::List&ID=5641 https://www.wendangku.net/doc/a39807647.html,/showdown.asp?soft_id=7 腹有诗书气自华

1第一章 计算机基础知识0505

一、单项选择题 1.淘宝网的网上购物属于现代计算机应用中的( B ) A.电子政务 B.电子商务 C.办公自动化 D.计算机辅助系统 2.通常人们所说的一个完整的计算机系统应该包括( D ) A.主机和外用设备 B.通用计算机和专用计算机 C.系统软件和应用软件 D.硬件系统和软件系统 3在计算机中,一个字节由8位( A )组成 A.二进制数 B.十进制数 C.十六进制数 D.八进制数 4.下列属于计算机主要外部存储设备的是( D ) A.打印机 B.内存条 C.CPU D.硬盘 5.下列属于计算机应用领域的是( C ) A.计算机辅助教学、专家系统、人工智能 B.工程计算、数据结构、文字处理 C.过程控制、数值计算、信息处理 D.信息处理、人工智能、文字处理 6.下列不属于计算机特点的是( D ) A.存储程序控制,自动化程度高 B.具有逻辑推理和判断能力 C.处理速度快,存储量大 D.不可靠,故障率高 7.CAI表示计算机辅助( C ) A.设计 B.制造 C.教学 D.模拟 8.下列各种进制的数据中,最小的数是(A )

A.(101001)2 B.(53)8 C.(2B)16 D.(44)10 9.主频是计算机的重要指标之一,它的单位是(B ) A.BHz B.MHZ C.MB D.MIPS 10.具有多媒体功能的微型计算机系统中,CD-ROM指的是(C) A.只读型大容量软盘 B.只读型硬盘 C.只读型光盘 D.半导体只读存储器 11.在计算机工作时突然断电,(A )设备中的信息全部丢失 A.RAM B.ROM C.软盘 D.硬盘 12.使用计算机时,正确的开机顺序是( B ) A先开主机,再开显示器、打印机作 B.先开显示器、打印机,再开主机 C.先开显示器,再开主机,然后在开打印机 D.先开打印机,再开主机,然后在开显示器 13.计算机能直接识别和执行的语言只有(D ) A.高级语言 B.自然语言 C.汇编语言 D.机器语言 14.下列选项中,(C)不是计算机病毒的特点。 A.可触发性 B.破坏性 C.遗传性 D.潜伏性 15.“Pentium4 1.8G”中的“1.8G”的含义是(D ) A.最大内存容量 B.最大运算速度

10部关于黑客的科幻电影!

一说起起黑客人们都谈之变色,黑客是个神秘的群体他们有着与常人不同的理想和追求,有着自己独特的行为模式,今天让我们看看10部关于黑客的科幻电影,也许他们就在你身边~~ 《时空线索Deja Vu》(2006) 《时空线索》,美国科幻悬疑电影,于2006 年11 月22 日首度上映。片名标题在法语中,为"时光倒流七十年"的意思。本片剧情认为有平行宇宙的存在,当人类出现时光倒流七十年的情形时就是在平行宇宙的另一个自己已死亡而出现意识结合。

《战争游戏War Games》(1983) 皆大欢喜的娱乐性科幻片《战争游戏》准确地把握住大多数观众的"厌战"心理,以主人公戴维和其女友詹尼弗的爱情贯穿始终,十分巧妙地处理了关于核武器和战争的场面,使影片避免了所谓的"悲惨结局",从而赢得了观众的欢迎和喜爱。

《电子世界争霸战Tron》(1982) 《电子世界争霸战》是一部1982 年迪士尼科幻电影。由Steven Lisberger 执导、杰夫·布里吉斯等主演,及台湾动画公司宏广负责了绝大部分的手绘上色工程。本片另于2010 年推出续集--《创:战纪》。

《创:战纪 Tron: Legacy》(2010) 影片以一对父子的冒险故事为线索层层展开,将电子网络中的与现实中的探险交相呼应。影片的主角萨姆·弗林(加莱特·赫德兰饰)是一个27 岁的叛逆青年,他的父亲凯文·弗林由曾获得奥斯卡奖和金球奖的杰夫·布里奇斯扮演,影片中男主..

《感官游戏eXistenZ》(1999) 在科技发展到尖端的未来,爱丽拉·盖勒这位美丽性感的设计师有若电玩界的女王,她所设计的[X接触]远远超越时代,它非常真实引人入胜,在试玩大会上,各方玩家齐聚一堂,体验爱丽拉的最新杰作,想不到半途杀进一群狂热者企图刺杀..

世界第一黑客凯文米特尼克给世人的十条忠告

世界第一黑客“凯文·米特尼克”给世人的十条忠告 世界第一黑客“凯文·米特尼克”给世人的十条忠告 凯文·米特尼克,1964年生于美国加州的洛杉矶。 13岁时他对电脑着了迷,掌握了丰富的计算机知识和高超的操作技能,但却因为用学校的计算机闯入了其他学校的网络而被勒令离校。 15岁时,米特尼克成功入侵了“北美空中防务指挥系统”的主机,成为黑客史上的一次经典之作。 不久,他又成功破译美国“太平洋电话公司”在南加利福尼亚洲通讯网络的“改户密码”。随后,他又进入了美国联邦调查局(FBI)的电脑网络,吃惊地发现FBI的特工们正在调查的一名电脑黑客竟然是他自己!他立即施展浑身解数,破译了联邦调查局的“中央电脑系统”密码,每天认真查阅“案情进展情况报告”,并恶作剧地将特工们的资料改成十足的罪犯。不过,特工人员最终还是将米特尼克捕获,法院将他送进了少年犯管教所,米特尼克成为世界上第一个“电脑网络少年犯”。 很快,米特尼克就获得假释。1983年,他因非法通过ARPA网进入五角大楼的电脑网络而被判在青年管教所6个月。1988年因为入侵数字设备公司DEC再度被捕。1990年,他连续进入了世界5家大公司美国太阳微系统公司、Novell网络公司、NEC公司、诺基亚公司和摩托罗拉公司的网络,修改计算机中的用户资料,然后逃之夭夭。1994年12月25日,米特尼克攻击了美国圣迭戈超级计算机中心,因此获得“地狱黑客”的称号。但是,这次攻击激怒了负责该中心计算机数据安全的著名日籍专家下村勉,为挽回损失和教训米特尼克,这位计算机高手利用自己精湛的安全技术,帮助FBI将米特尼克捉拿归案。 联邦法院以25宗非法窃取电话密码、盗用他人信用证号码和闯入他人网络的罪名起诉米特尼克,而且未经审判就将米特尼克关押了4年半,并且不得保释,这是美国司法史上对一名高智商罪犯所采取的最严厉的措施。 2001年1月,米特尼克在认罪后,获得了监视性释放。获得自由后的米特尼克,目前投身于计算机安全咨询和写作中。他穿梭于世界各地,告诉人们在一个充满工业间谍和众多比他更年轻的黑客世界里,如何保证自己的信息安全。 凯文?米特尼克在一次转机的间隙,给世人写下了以下十条“忠告”—— ●备份资料。记住你的系统永远不会是无懈可击的,灾难性的数据损失会发生在你身上———只需一条虫子或一只木马就已足够。

高中信息技术第一章练习题(附答案补充原作者的答案)

高中信息技术第一章练习题 一、单选题 1、天气预报、市场信息都会随时间的推移而变化,这突出体现了信息的()特征。 A、载体依附性 B、共享性 C、时效性 D、必要性 2、下列关于尊重他人知识产权的说法中,正确的是() A可以复制他人信息作品的内容 B、可以使用盗版书籍、软件、光盘等 C、如果需要在自己的作品中引用他人的作品,应注明引用信息的来源、作者 D、对于作者声明禁止使用的作品,不需要尊重作者的意见 3、下列哪种不是预防计算机病毒的主要做法( )。 A、不使用外来软件 B、定期进行病毒检查 C、复制数据文件 副本 D、当病毒侵害计算机系统时,应停止使用,须进行清除病毒 4、多媒体信息不包括() A、影像、动画 B、文字、图形 C、音频、视频 D、声卡、 光盘 5、以下行为中,不正当的是() A、安装正版软件 B、购买正版CD C、未征得同意私自使用他人资源 D、参加反盗版公益活动 6、下面哪种现象不属于计算机犯罪行为() A、利用计算机网络窃取他人信息资源 B、攻击他人的网络服务 C、私自删除他人计算机内重要数据 D、消除自己计算机中的 病毒 7、某软盘已感染病毒,为防止该病毒传染计算机系统,下面做法正确的是() A、将该软盘加上写保护 B、删除该软盘上的所有文件 C、将该软盘放一段时间后再用 D、将该软盘重新格式化 8、下面那哪些是属于信息技术应用的例子( )。

①三维动画游戏②网上购物③电子邮件④个性化手机⑤ 语音输入 A、①③④ B、②③④⑤ C、①②③⑤ D、①②③④⑤ 9、信息技术广泛地到经济与社会生活的各个领域,促进了社会经济的全面进步与发展。下列说法不正确的是() A、电子商务配合先进的物流系统,给我们带来网络购物的全新感受 B、网上会诊成为一种医疗方式 C、网络将给人们带来不良影响 D、远程教育成为终身教育的一种途径 10、计算机预防病毒感染有效的措施是() A、定期对计算机重新安装系统 B、不要把 U 盘和有病毒的 U 盘放在一起 C、不准往计算机中拷贝软件 D、给计算机安装上防病毒的软件 11、关于信息的说法,以下叙述中正确的是() A 收音机就是一种信息 B 一本书就是信息 C 一张报纸就是信息 D 报上登载的足球赛的消息是信息 12、下列关于信息的说法,不正确的是 ( ) A 二十一世纪是信息社会,信息是发展到二十一世纪才出现的。 B 信息是伴随着人类的诞生而产生。 C 信息总是以文字、声音、图像、气味等形式被人们的感觉器官所接收。 D 信息就像空气一样,无处不在。 13、对于信息特征的理解,以下说法正确的是( ) A 信息是可以共享的 B 信息可以不依附于某种载体存在 C 信息不具有时效性 D 信息是固定不变的,不能被处理 14、在今年的特大台风格美到来时,由于中央气象台对特大台风格美的正确预报,减少了人员的伤亡与财产损失,在这个事例中体现了信息的特征() A 载体依附性 B 价值性 C 时效性 D 共享性

排名世界前十的防火墙排行榜具体是哪些

排名世界前十的防火墙排行榜具体是哪些 十大防火墙,是现在计算机网络世界中最为著名的十款全球性防火墙软件,它们均功能强大完善,是计算机装机必备的系统安全软件。所以小编就为大家分别介绍下他们的来历,让大家长知识! 世界前十防火墙排行榜 第一名: ZoneAlarm Pro ZoneAlarm来保护你的电脑,防止Trojan(特洛伊木马)程序,Trojan也是一种极为可怕的程序。ZoneAlarm可以帮你执行这项重大任务喔。基本版还是免费的。使用很简单,你只要在安装时填入你的资料,如有最新的ZoneAlarm,免费网上更新。安装完后重新开机,ZoneAlarm就会自动启动,帮你执行任务。当有程序想要存取Internet时,如网络浏览器可能会出现连不上网络,这时你可以在右下角ZoneAlarm的小图示上按两下鼠标左键,选取Programs的选项,勾选你要让哪些软件上网,哪些不可以上网,利用此种方法来防治一些来路不明的软件偷偷上网。最好的方法是锁住

(Lock)网络不让任何程序通过,只有你核准的软件才可以通行无阻。你还可利用它来看看你开机后已经使用多少网络资源,也可以设定锁定网络的时间。这么好用的软件你一定要亲自使用才能感觉到它的威力。英文原版: ZoneAlarm Pro V6.5.722.000 第二名: Outpost Firewall Pro Agnitum Outpost Firewall 是一款短小精悍的网络防火墙软件,它的功能是同类PC软件中最强的,甚至包括了广告和图片过滤、内容过滤、DNS缓存等功能。它能够预防来自Cookies、广告、电子邮件病毒、后门、窃密软件、解密高手、广告软件和其它Internet 危险的威胁。该软件不需配置就可使用,这对于许多新手来说,变得很简单。尤为值得一提的是,这是市场上第一个支持插件的防火墙,这样它的功能可以很容易地进行扩展。该软件资源占用也很小。Outpost的其它强大功能毋庸多说,你亲自试一试就知道了。英文原版: Outpost Firewall PRO V3.51 第三名: Norton Personal Firewall

2017年全球十大网络安全事件

2017年全球十大网络安全事件 1.Equifax Inc. 信用机构遭黑客入侵 介绍:据路透社等媒体消息,美国三大信用报告公司之一的Equifax Inc.在一份声明中称,公司于2017年7月29日遭到网络攻击,近半美国人的信用信息被泄露。黑客利用网站应用程序漏洞访问了约1.43亿消费者的姓名、地址、社会安全码和一些驾照号码。Equifax遭到的此次攻击也成为史上最严重的安全漏洞事件之一。 2.中情局数千份机密文档泄露 介绍:中情局数千份机密文档泄露,这些文件不仅暴露了CIA全球窃听计划的方向和规模,还包括一个庞大的黑客工具库,网络攻击入侵活动对象包括微软、安卓、苹果iOS、OS X和Linux等操作系统和三星智能电视,甚至是车载智能系统和路由器等网络节点单元和智能设备。许多文件还被分类或标记为“最高机密”。 3.“WannaCry”席卷全球的红色幽灵 介绍:2017年5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织,包括美国、俄罗斯、中国在内,总共150个国家的30万名用户的电脑都被“WannaCry”病毒入侵并锁死。“WannaCry”的蠕虫病毒采用的是传统的“钓鱼式攻击”,通过网页链接或其他方式引诱用户点击并下载邮件、附件等看似正常的文件,从而完成病毒的入侵与安装。

4.“邓白氏”千万信息惨遭暴露 介绍:2017年3月16日,美国商业服务巨头“邓白氏”公司的52GB数据库遭到泄露,该数据包含3300万条记录,包括员工电子邮箱地址,企业员工联系信息,军事人员信息,政府部门与大型企业客户信息等。 5.“Petya变种病毒袭来 介绍:2017年6月27日,“Petya”变种病毒通过邮箱附件传播席卷了欧洲,致使多个国家设施均遭感染导致运行异常。该勒索病毒在全球范围内爆发,受病毒侵袭的国家除了乌克兰外,还有俄罗斯、西班牙、法国、英国以及欧洲多个国家,后续不排除会继续蔓延到包括中国在内的亚洲国家。 6.美国政府遭黑客攻击 介绍:2017年2月份,俄罗斯黑客“Rasputin”攻击了60多所大学和美国政府机构的系统。黑客使用SQL注入漏洞攻击目标系统,窃取他为销售网络犯罪黑市提供的敏感信息,包括三十多所大学,邮政管理委员会,卫生资源和服务管理局,住房和城市发展部以及国家海洋和大气管理局等众多美国政府机构。 7.“Proton”木马入侵服务器 介绍:HandBrake用于下载的镜像服务器遭到未知黑客的入侵,并将HandBrake客户端的Mac版本替换为感染了Proton新变种的恶意版本。

网络攻防第一章作业

a n d A l l 网络攻防第一次作业 1. 有哪些常见的威胁类型?有哪些技术因素,有哪些人为因素? 答:常见的威胁类型有 1)侦听威胁2)中断威胁3)伪造威胁4)修改威胁 技术因素有:网络协议漏洞,网络服务漏洞,操作系统漏洞,应用系统漏洞。 人为因素有:计算机病毒,网络蠕虫等。 2. 网络攻击有哪几种类型。 答:根据受损害的类型,安全攻击大致包括侦听,中断,修改,伪宅等。 3.请自己总结黑客以及黑客文化。 答:黑客是拥有高超的计算机技术和硬件方面的知识。在计算机系统安全以及软件安全方面上不断创新突破自我的一类人。黑客精神有特立独行,不断创新, 突破极限,在互相攻击中互相成长等。4. 什么是高级持续性攻击?有哪几种类型?各自的特点是什么? 答:高级持续性攻击是指组织或者小团日利用先进的手段对特定目标进行长期持续性的网络攻击的攻击形式。 APT 攻击的原理相对于其他攻击形式更为高级和先进,其高级性主要体现于APT 在发动攻击之前需要对攻击对象的业务流程和目标系统进行精确的收集,在此收集的过程中,此攻击会主动挖掘被攻击对象受信系统和应用程序的漏洞,在这些漏洞的基础上形成攻击者所需的C&C 网络,此种行为没有采取任何可能触发警报或者引起怀疑的行动,因此更接近于融入被攻击者的系统或程序。 5. 什么是零日攻击?什么是零日攻击的生命周期? 答:零日攻击是指在发现漏洞后立即攻击漏洞。 零日攻击的生命周期是指攻击者获取漏洞后。

1)对攻击对象的防御措施进行侦查 2)对攻击对象进行初步攻击 3)在攻击目标内部植入木马以便于控制。 4)建立授权用户横向威胁其他目标。 5)成功夺取目标控制权并且进行渗透,破坏和中断。 的一系列过程。 6.举例说明可能会造成严重后果的针对物联网和工业网络的攻击。 答:物联网的严重攻击:比如现在正在研究的车辆制动驾驶技术,如果自动驾驶系统一旦被攻破。那么被控制的车辆很容易就可以夺取人们的性命。再者比如医药管理系统,现在许多医院的医药发放系统都是给与病人一张医院的卡,里面包含了病人的病例等所有数据。如果数据被篡改,使用了过敏的药物,后果不堪设想。 工业网络的攻击:比如对化工厂制药厂等流水线的攻击,如果随意调整各种化学药品的剂量肯产生严重后果。

世界10大杀毒软件排行

作者:佚名文章来源:本站原创点击数: 721 更新时间:2010-3-7 8:27:54 国外的排名仅供参考, 专题简介 近日国际权威机构( Toptenreview 评出了2009 年度世界顶级杀毒软件排名。不一定能完全适应中国的水土。 2009 年十大杀毒软件排行榜 2009 世界10 大杀毒软件详细介绍 连续三年第一第一:BitDefend 来自罗马尼亚。 ; NO.1 BitDefender 将为你计算机提供最大的维护, BitDefend 杀毒软件是来自罗马尼亚的老牌杀毒软件。具有功能强大的反病毒引擎以及互

联网过滤技术,为你提供即时信息维护功能,通过回答几个简单的问题,就可以方便的进行装置,并且支持在线升级。包括:1. 永久的防病毒保护;2. 后台扫描与网络防火墙;3. 失密控制;4. 自动快速升级模块;5. 创建计划任务;6. 病毒隔离区。 第二:赫赫有名的Kasperski 卡巴斯基) NO.2 Kaspersky 世界上最优秀、最顶级的网络杀毒软件,Kasperski 卡巴斯基)杀毒软件来源于俄罗斯。查杀病毒性能远高于同类产品。卡巴斯基杀毒软件具有超强的中心管理和杀毒能力,能真正实现带毒杀毒!提供了一个广泛的抗病毒解决方案。提供了所有类型的抗病毒防护:抗病毒扫描仪、监控器、行为阻段、完全检验、E-mail 通路和防火墙。支持几乎是所有的普通操作系统。卡巴斯基控制所有可能的病毒进入端口,强大的功能和局部灵活性以及网络管理工具为自动信息搜索、中央装置和病毒防护控制提供最大的便利和最少的时间来建构你抗病毒分离墙。卡巴斯基抗病毒软件有许多国际研究机构、中立测试实验室和IT 出版机构的证书,确认了卡巴斯基具有汇集行业最高水准的突出品质。 第三:Webroot Antiviru 今年第一次上榜

全球黑客大赛获奖者

全球黑客大赛获奖者:攻破微软IE8只需2分钟 北京时间3月26日消息,据国外媒体报道,近日在加拿大温哥华举行的2010年Pwn2Own全球黑客大赛上,两名黑客在Windows 7操作系统环境中分别攻破了IE8浏览器和火狐3.6浏览器,并因此各获得1万美元奖金。其中攻破IE8浏览器的黑客表示,攻破IE8只需要2分钟时间。 黑客大赛IE8被攻破 来自荷兰的黑客皮特·维莱格登希尔(Peter Vreugdenhil)和一位自称尼尔斯(Nils)的德国研究人员成功突破了Windows 7最有名的两项反黑客功能:DEP(数据执行保护)和ASLR(地址空间随时加载)。 维莱格登希尔首先绕过了ASLR防护,然后又绕过了DEP,进而成功攻破IE8浏览器。一个半小时之后,尼尔斯使用类似的策略绕过了这些防护策略,攻破了火狐3.6浏览器。两人均赢得了一台笔记本电脑、1万美元的奖金以及出席今年7月份DefCon黑客大会的资格。 大赛主办方的艾伦·波特诺伊(Aaron Portnoy)表示:“今天的每一种攻击方式都是高水平的,攻破IE8的方式尤为引人关注。” ASLR通过随时加载关键存储区的位置,使黑客难以预测他们的攻击代码是否能够运行。针对这个防护措施,维莱格登希尔首先利用大量的弱点获得了IE8加载到存储器当中的一个.dll模块的基本地址,然后再利用这个模块去攻击DEP 防护程序。 2004年微软推出Windows XP Service Pack 2时推出了DEP功能,旨在阻止恶意代码在不该执行的区域运行,以此来防止缓冲区溢出攻击(buffer overflow attack)。维莱格登希尔表示:“我的攻击方式对微软自己的代码进行了再利用,以此来绕过DEP。你可以利用微软自己的代码来破坏内存保护。” 获奖黑客:攻破IE8只需2分钟 维莱格登希尔解释说:“这是一种分两步走的攻击方式。我可以采取一步措施即攻破IE8,但那要花费太长的时间。”通过这种两步走的攻击方式,维莱格登希尔仅用2分钟便控制了这台装有Windows 7电脑,而如果使用一步措施,那么需要大约50到60分钟。

计算机基础第一章练习题

第一部分基础模块 第1章计算机的基础知识 1.1单选题 1.世界上第一台电子计算机诞生于()年。 A.1946 B.1956 C.1940 D.1950 2.以微型处理器为核心组成的微型计算机属于()计算机。 A.第一代 B.第二代 C.第三代 D.第四代 3.个人计算机属于()。 A.小巨型机 B.小型计算机 C.微型计算机 D.中型计算机 4.第一代电子计算机采用的主要逻辑原件是()。 A.大规模集成电路 B.中、小规模集成电路 C.电子管 D.晶体管 5.第二代电子计算机采用的逻辑原件是()。 A.大规模集成电路 B.晶体管 C.电子路 D.中、小规模集成电路 6.目前计算机应用最广的领域是()。 A.科学计算 B.辅助教学 C.信息处理 D.过程控制 )。第三代电子计算机的主要逻辑原件采用(7. A.晶体管 B.中、小规模集成电路 C.大规模集成电路 D.电子管 8.就工作原理而言,目前大多数计算机采用的是科学家()提出的“存储程序和程序控制”原理。 A.艾伦·图灵 B.冯·诺依曼 C.乔治·布尔 D.比尔·盖茨 9.通常说的PC是指()。 A.大型计算机 B.小型计算机 C.中型机算计 D.微型计算机 10.计算机的发展方向是微型化、巨型化、智能化和()。 A.模块化 B.系列化 C.网络化 D.功能化 11.下列计算机应用中,不属于数据处理的是()。 A.结构力学分析 B.工资管理 C.图书检索 D.人事档案管理 12.计算机之所以能按人们的意图自动地进行操作,主要是因为采用了()。A.汇编语言 B.机器语言 C.高级语言 D.存储程序控制 13.微型化是指体积小、功能强、价格低、可靠性高、适用范围广的()。 A.单机片 B.小型机算计 C.微型计算机 D.多媒体计算机 14.CAD是计算机主要应用领域之一,它的含义是()。 A.计算机辅助教学 B.计算机辅助测试 C.计算机辅助设计 D.计算机管理 15.用计算机进行资料检索工作属于计算机应用中的()。 过程控制 D.人工智能 C.数据处理 B.科学计算A. 16.CAD和CAM是当今计算机的主要应用领域,其具体的含义是下列选项的()。 A.计算机辅助设计和计算辅助机测试 B.计算机辅助教学和计算机辅助设计

2010世界排名十大杀毒软件

2010世界排名十大杀毒软件 2010-03-08 21:13 据国外媒体报道,日前,TopTenReviews网站对2009年全球的新版杀软进行了新一期的评选,并公布了排名前20位的知名杀毒软件。TopTenREVIEWS是一个专注于评测各种软硬件、消费电子产品和互联网服务的技术网站,成立于2003年。TopTenREVIEWS的排行榜并不是衡量一款杀毒软件的... 据国外媒体报道,日前,TopTenReviews网站对2009年全球的新版杀软进行了新一期的评选,并公布了排名前20位的知名杀毒软件。TopTenREVIEWS是一个专注于评测各种软硬件、消费电子产品和互联网服务的技术网站,成立于2003年。TopTenREVIEWS的排行榜并不是衡量一款杀毒软件的综合查杀能力,而是去衡量每款杀毒软件的功能是否齐全(简单的对比各项功能,但并不深入探讨)、价格是否适中、售后服务是否全面等产品信息。 其中,前10位杀毒软件排名为: 1、BitDefender Antivirus 2010 BitDefender是一款来自罗马尼亚的着名杀软,连续三年位居第一。它的防病毒软件的安全性坚如磐石、具有简单易用性、可有效地利用资源、性价比也非常地高。 据Top Ten Reviews的评比,BitDefender Antivirus 2010是最好的防病毒软件解决方案,引用最新的反病毒技术和防恶意软件技术。 总的说来,BitDefender Antivirus 2010为用户提供了强大的功能和实用程序设置,非常灵活,能够满足不同用户的需求。 BitDefender Antivirus 2010中的特色功能有:实时保护、改进的启发式病毒主动控制、入侵检测、扫描优化、有效利用系统资源。

第一章习题

一、填空 1. 请同学们将下列信息归类。 A.书本B. 电脑游戏C. 路标D.照片E. 电视节目F.通电话G. 收音机的广播节目H.鸡叫I.Flash 音乐J.国画K.音乐L.霓虹灯M.报纸 请将以上的信息归类: 文字类信息 声音类信息 动画类信息 视频类信息 参考答案: 文字类信息:A、C、M 声音类信息:F、G、H、K 动画类信息:I、L 视频类信息:B、E 2.请列举信息的基本特征,各举说明其特征的一个例子。1)_______________________。例,_______________________。 2)_______________________。例,_______________________。 3)_______________________。例,_______________________。

参考答案: 1)时效性___。例,_天气预报____。 2)依附性___。例,_交通信号灯__。 3)价值性___。例,远程教育____。 二、选择题 1.某医院的多名医生和护士,在为一名垂危病人做手术时,通过一些医疗监视设备时了解病人的心电图、血压等情况,从而采用不同的救治措施,最后成功挽救了病人的生命。我们知道,信息的特征有:①载体依附性;②价值性;③时效性;④共享性。在这个事例中,体现了信息的()。 A.①②③B.②③④C.①②④D.①②③④ 参考答案:D 2.下面对信息的特征的理解,错误的是()。 A.“增兵减灶”引出信息有传递性和可伪性特征 B.天气预报、情报等引出信息有时效性 C.信息不会随着时间的推移而变化 D.盲人摸象引出信息具有不完全性 参考答案:C 3.人们对“红灯停,绿灯行”的理解,主要突出反映了信息的()。 A.传递性B.时效性C.真伪性D.价值相对性 参考答案:C

黑客技术与网络安全

黑客技术与网络安全 学院:信息技术工程学院 专业:11信管 姓名:111 学号111

摘要 随着Internet的广泛使用和发展,网络黑客技术越来越成为研究人员关注的焦点。随之带来的网络安全也日渐突出,这不仅严重阻碍了社会信息化发展的进程,而且还进一步影响到整个国家的安全和经济的发展。面对网络安全的严峻形势,如何建设高质量、高稳定性、高可靠性的安全网络成为我们通信行业乃至整个社会发展所要面临和解决的重大课题。本文描述了黑客技术的特点,介绍了黑客常用的攻击手段,并且讨论了黑客技术的产生和发展趋势、造成的威胁与应对的方法。 关键字:黑客黑客技术网络安全威胁入侵步骤原理防御

Abstract With the development and the widely use of internet, cyber hacker technique become more and more important focus point for researchers. With the development of internet, the network security become increasingly stand out, it not only seriously hinder the progress of social information’s development, but also have influences to the whole country’s security and the development of economics. Facing the serious situation about network security, it’s a vital subject for our communication’s industry and the whole society how to construct high-quality、high-stability、high-reliability cyber security. This essay describes the characteristic of hacker technique, introduce the attack ways that hacker often use, and talks the origin and the development of hacker technique, also describes the threats by hacker technique, and the methods we can confront with it. Key words: Hacker Technique Network Security Threaten Intrusion Steps Tenet Defense

电脑史上最伟大的五位白帽黑客

电脑史上最伟大的五位白帽黑客 黑客的定义是崇尚自由与挑战的计算机狂热者,可以征服计算机的一类人。从这个意义上说,能够称之为黑客的人屈指可数,正当使用黑客技术的人,例如受雇于安全公司,完全合法情况下攻击某一系统等,他们通常被称为“白帽黑客”,他们不触犯法律做着一些非常酷的事情,以下是五位伟大的拥有创新科技的黑客。 1. 渥兹涅克(Stephen Wozniak) 沃兹涅克是

苹果公司的另一位创始人,一个计算机天才,他的黑客生涯开始于“蓝匣 子”(blue boxes),这种手提电子匣子可以通过模拟电话公司采用的信号免费拨打电话,他和乔布斯向大学同学推销这种产品,并且沃兹涅克曾充当国务卿基辛格(Henry Kissinger)给 罗马教廷打电话,要求与罗马教皇保罗六世通话,后来经历了数次危险,他们关门歇业了。在大学退学后,沃兹涅克在乔布斯的劝说下离开惠普计算器部门,装配了以自己设计的电路板为基础的Apple I,并被Byte的电脑商店以单价666.66美元的价格购买了50台。1976年,沃兹涅克完成了AppleⅡ的设计,然而在苹果成功上市后他却厌倦公司内部的争斗,退出了苹果公司,沃兹涅克的独创性和不懈的创造性使他获得“推动PC革命”的头衔,此后他致力于慈善和教育事业。 2. 姆·伯纳斯-李(Tim Berners-Lee) Tim Berners-Lee是万维网的创始人,也是Web发展,W3C协调主体的指挥者,他将超文本系统的引进改革了Internet的使用方式。这为他赢得多项荣誉,包括“千年技术奖”。他最初的黑客行为是在就读于牛津大学时期,曾因此禁止使用学校的计算机。在1991年所有使用Internet的用户都在使用万维网,而Tim Berners-Lee从没由于创建了万维网而获得个人利益。相反的是,他放弃了他的所有权,确信要想使Web变的全球化就要使万维网成为一个开放式的系统,目前他领导着一个非营利组织“万维网协会”(W3C)的工作,继续为提高网络的功能默默地做着贡献。 3. 李纳斯·托沃兹(Linus Torvalds)

“信息安全技术”第一章 概述 的课后作业及答案

“信息安全技术”第一章概述的课后作业 1、现代信息安全的内涵包括哪两个方面的内容? 答:现代信息安全的内涵包括面向数据的安全和面向用户的安全。 面向数据的安全,即对信息的机密性(Confidentiality)、完整性(Integrity)和可用性(Availability)的保护(即通常所说的CIA 三元组)。 面向用户的安全,即鉴别、授权、访问控制、抗否认性和可服务性,以及对于内容的个人隐私、知识产权等的保护。 2、ISO 所定义的5 种安全服务和8 种安全机制各是哪些? 答:ISO所定义的5种安全服务:认证,访问控制,数据保密性,数据完整性和不可否认。 ISO所定义的8种安全机制:加密机制,数字签名机制,访问控制机制,数据完整性机制,鉴别交换机制,业务填充机制,路由控制机制和公正机制。 3、计算机病毒的定义是什么?其触发条件主要有哪些? 答:计算机病毒的广义上的定义:凡能够引起计算机故障,破坏计算机数据的程序统称为计算机病毒。 《中华人民共和国计算机信息系统安全保护条例》对计算机病毒的定义为:计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据影响计算机使用并能自我复制的一组计算机指令或者程序代码。 计算机病毒的触发条件有:时间(特定日期或累计时间),击键次数或特定组合键,运行文件个数或感染文件的个数,启动次数,感染失败和CPU型号/主板型号等。 4、请列举计算机病毒的传播途径? 答:第一种,通过不可移动的计算机硬件设备进行传播;第二种,通过移动存储设备来传播;第三种,通过计算机网络进行传播;第四种,通过点对点通信系统

和无线通道(如手机)来传播。 5、黑客的主要攻击方法有哪些? 答:主要有: ①信息采集:主要是收集目标系统的各种与网络安全有关的信息,为下一步入侵提供帮助。 ②漏洞利用:利用系统、协议或应用软件本身存在的安全缺陷进行的攻击。 ③资源控制:以获得目标系统控制权为目的的攻击。 ④信息欺骗:通过冒充合法网络主机(或用户)骗取信任或获取敏感信息,或者通过配置、设置一些假信息来实施欺骗攻击。 ⑤拒绝服务:通过强行占有信道资源、网络连接资源、存储空间资源和计算资源,使服务器崩溃或资源耗尽无法继续对外提供服务。 6、什么是安全策略?主要包含哪些方面的内容? 答:安全策略是指在特定环境里,为保证提供一定级别的安全保护所必须遵守的规则。是网络安全技术集成的基础。 主要包括: ①物理安全策略:保护计算机系统、网络服务器、打印机等硬件设备和通讯链路免受自然灾害、人为破坏和搭线攻击。 ②访问控制策略:保证网络资源不被非法使用和访问,网络信息安全的核心策略之一。 ③防火墙控制:控制进出双向通信,在网络边界通过监控机制来隔离内外网,从而抵御来自外部的攻击。 ④信息加密策略:保护网内的数据、文件、口令和控制信息,保护网上传输的数据。 ⑤网络安全管理策略:确定安全管理的等级和范围,制定有关网络使用规程和人员管理制度,制定网络系统的维护和应急措施等。 7、网络信息安全的基本特征包括哪几个方面?各是什么含义?

盘点:全球电信行业十大网络安全事件

盘点:全球电信行业十大网络安全事件 随着网络信息技术的发展,数字化转型已经成为全球经济发展的重要环节。伴随着大数据时代的来临,各类数据安全问题日益凸显。电信行业在保证数据存储、传输等方面发挥了关键作用。因此世界各国电信巨头成为黑客的重点攻击对象,由此带来的经济损失也是巨大的。 本文对跟踪到的电信和互联网行业网络安全事件进行梳理,筛选出近三年比较有代表性的十个事件,为电信和互联网领域相关企业和监管单位提供参考,防患于未然。 1、希腊电信巨头遭黑客攻击,大量用户个人信息被泄露 2020年10月,据外媒报道,希腊最大的电信网络公司Cosmote发生重大数据泄露事件,大量用户的个人信息遭泄露,可能会对“国家安全问题”产生重大影响。据报道,此次信息泄露是由国外黑客实施网络攻击造成的,黑客窃取了2020年9月1日至5日期间的电话等数据。Cosmote公司表示,被窃取的文件不包含通话(聊天)或短信内容、用户姓名或地址、信用卡或银行账户信息,用户无需采取任何行动。目前,该事件的调查正在进行中,还没有任何迹象表明遭窃取的信息已经被公开,或以其他方式被使用。 2、阿根廷电信1.8万台计算机感染勒索软件,黑客要价750万美元

2020年7月,阿根廷电信公司遭到勒索软件攻击,本次攻击事件对阿根廷电信公司运营造成了严重影响。攻击者首先通过私密手段获得了对公司网络的访问权限。然后,他们控制了公司内部的Domain Admin系统,并使用这一访问权限感染了约1.8万台计算机。最终阿根廷电信运营的许多网站都因为此次勒索攻击事件而导致脱机。幸运的是,该事件并未导致电信公司客户的连接问题。固定电话和有线电视服务也没有受到影响。据德国安全研究员推测,本次攻击事件或由REvil勒索软件所为。该团伙表示若要赎回信息,需支付约7 53万美元赎金。并威胁说如果阿根廷电信公司在三天后不支付赎金,赎金将会翻倍。 3、美国电信巨头T-Mobile近年来发生多起网络安全事件 2020年3月,T-Mobile数据泄露导致用户个人财务信息曝光。起因是黑客入侵电子邮件供应商,未经授权地访问了T-Mobile员工的电子邮件账户。电子邮件账户包含T-Mobile用户信息,例如社会保险号、财务信息、政府ID 号、账单信息和费率计划。对于那些财务信息被曝光的用户,T-Mobile公司提供免费的myTrueIdentity两年订阅,用于网上信用监控服务。 2019年11月,T-Mobile遭黑客攻击,部分预付费客户信息被泄露。公司发表声明称黑客访问的数据包括姓名,电话号码以及他们的账户信息(例如账单明细),但黑客并未访问密码或财务数据。此次数据泄露事件可能是一次以窃取用户个人信息为导向的活动,但是T-Mobile安全系统在其彻底侵入之前发现并且制止了这一行为。

第1章黑客基础知识.doc

第1章黑客基础知识 1.1认识黑客 技巧1什么是黑客 技巧2黑客常用的攻*手段 1.2 IP地址与端口 技巧1认识IP与IP地址 技巧2认识端U及其分类 技巧3杏看端U 技巧4关Pdj端U 技巧5限制端UJ 1.3熟悉系统进程 技巧1査看系统中运行的进程 技巧2怎样查看进程起始位置 技巧3如何杏看他人电脑中的系统进程技巧4如何判断系统进程是否正常技巧5关闭正在运行的进程技巧6新建系统进程技巧7杏看隐藏的进程技巧8如何杏汆痫毒进程第2章黑客常用的命令与工具 2.1基木DOS命令 技巧1使用dit?命令显示目录 技巧2使用cd命令进入R录 技巧3使用rd命令删除R录 技巧4使用md命令新建R录 技巧5使用del命令删除文件 技巧6在DOS环境下常用的快捷键 2.2网络命令应用 技巧1使用ping命令测试网络 技巧2使用net命令管理网络 技巧3使用ftp命令上传下载文仲 技巧4使用telnet命令登录远程电脑 技巧5使用at命令执行任务 技巧6使用netstat命令显示网络连接信息 技巧7使用arp命令敁示与修改本地ARP信息技巧8使用system info命令显示系统信息 技巧9使用nslookup命令诊断域名系统 技巧10使用ipconfig命令査看网络配置信息

2.3黑客常用丄具 技巧1使用HostScan扫描网络主机 技巧2使用流光扫描器 技巧3使用网络神偷远程控制器 技巧4使用SSS扫描器 技巧5其他黑客常用软件 第3章Windows系统安全防范 3.1修补系统漏洞 技巧1 了解系统漏洞 技巧2利用系统更新及时修复系统漏洞 技巧3使用金山卫十修复系统漏洞 技巧4使用360安全卫士修S系统漏洞 3.2系统安企设置 技巧1禁用来宾账户 技巧2防止ping命令探测系统 技巧3设贾代理服务器隐藏IP 技巧4査看默认共卒 技巧5关闭默认共享 技巧6当用户离开时快速锁定桌而 3.3注册表安全设置 技巧1熟悉注册表 技巧2禁止远程修改注册表 技巧3禁止其他用户在桌而上添加 快捷方式 技巧4禁止危险的U动项 技巧5永久矢闭默认共享 技巧6禁止?通用户杏看事件记录 技巧7揪岀隐藏的超级用户 技巧8设置注册隐藏"丌始"菜单的快捷命令技巧9配置注册表防止DDoS攻击 技巧10禁止播放网页屮的动脚\声音和视频技巧11发生错误时不弹出警告窗U 3.4组策略安全设置 技巧1熟悉组策略 技巧2设置账户锁定策略 技巧3禁用重耍策略选项

第一章信息与信息技术练习题

第一章信息与信息技术练习题 班级姓名座号 1、下列选项中,属于信息范畴的是() A.航空公司B.机场 C.关于大陆与台湾实现三通的报道D.报纸 2、一位专家说过:“信息是事物内部结构和外部联系的状态和方式。”对这句话 的理解,正确的是() A.信息和人们的学习生活毫不相关B.信息以物质形态呈现 C.信息和能源一样会枯竭D.信息是事物运动的状态和方式 3、下列不属于信息的是() A.校园里的上课铃声B.澳门回归的新闻 C.电视里播出的甲A足球联赛的实况D.点燃的烽火 4、以下()不是信息。 A.通知:今天下午高一年级与高二年级举行篮球赛 B.全班期中考试成绩表 C.2004 年12 月23 日的“广州日报”报纸 D.教育部公布“2005 年全国高考改革方案” 5、下列属于信息的是() A.电脑B.VCD 光盘C.报纸D.CCTV1 播出的新闻6、小华从书上看到大象的图片,他想知道大象有多高,爸爸就带他去动物园看 大象,小华对大象有了一个印象,这是()信息源。 A.文献型B.口头型C.电子型D.实物型 7、下列不属于信息的是( ) A、上课的铃声 B、收到的开会通知书 C、电视里播放的汽车跌价消息 D、存有照片的数码相机 8、下列事例中,主要体现信息“真伪性”特征的是() A.结绳记事B.空城计C.飞鸽传书D.烽火告急9、现代社会中,人们把( )成为人类不可缺少的资源 A.信息、物质、知识 B. 信息、能源、知识 C.物质、能量、知识 D. 信息、物质、能量 10、关于信息的说法中正确的是() A.信息可以脱离载体而存住B.信息是可以处理的 C.过时的信息不属于信息D.信息都不能保存 11、下列不属于信息主要特征的是() A.时效性B.不可能增值 C. 可传递、共享D.依附性12、“我有一种思想,你也有一种思想,大家彼此交换,我们就有两种思想,甚 至更多”这体现了() A.物物交换B.信息的时效性 C.信息的价值性D.信息的共享性 13、把两个人的解题方法互相交换,体现了信息的() A.交换性B.价值性C.共享性D.可取性